CryptXXX: шифровальщик и вор в одном флаконе

Как с точки зрения пользователя компьютера выглядит стандартная картина заражения каким-нибудь трояном-шифровальщиком? Вы зашли на некий сайт и, сами того не ведая, установили оттуда какую-то программу. Некоторое время вроде бы ничего не происходит, а потом вдруг вылезает уведомление о том, что ваши файлы зашифрованы и надо платить выкуп. Вы проверяете — и действительно, у ваших файлов к имени добавилось зловещее расширение .crypt, и они больше не открываются.

Что это значит? Это значит, что вы заразились вымогателем-шифровальщиком, известным под названием CryptXXX. Кстати, на самом деле все еще хуже: он не только шифрует файлы, но еще и ворует данные и биткойны. Хорошая новость состоит в том, что у нас от него есть лекарство — бесплатная утилита-расшифровщик. А теперь обо всем немного подробнее.

Что за зверь такой CryptXXX

Если вы ищете инструкцию по расшифровке файлов, то можете пропустить эту часть текста — прокрутите страницу вниз, там вы найдете то, что вам нужно. А здесь мы расскажем краткую историю происходящего.

15 апреля исследователи из Proofpoint обнаружили, что через эксплойт-кит Angler для Windows распространяется некий новый, ранее невиданный троянец-шифровальщик. Исследователи назвали его CryptXXX, хотя сами создатели никакого специального имени для своего детища не придумали — опознать данного вымогателя при заражении можно только по тому, что он добавляет .crypt к именам зашифрованных файлов.

Шифровальщик этот имеет несколько интересных особенностей. Во-первых, он запускает процедуру шифрования файлов на всех подключенных к компьютеру накопителях лишь через некоторое время после заражения. Его создатели предусмотрели эту задержку для того, чтобы было сложнее определить, какой именно сайт оказался заразным и принес на компьютер зловреда.

10 правил, которые помогут вам защитить свои файлы от заражения трояном-шифровальщиком: https://t.co/fTQ13YDoKp pic.twitter.com/OE5ik48iRo

— Kaspersky Lab (@Kaspersky_ru) November 30, 2015

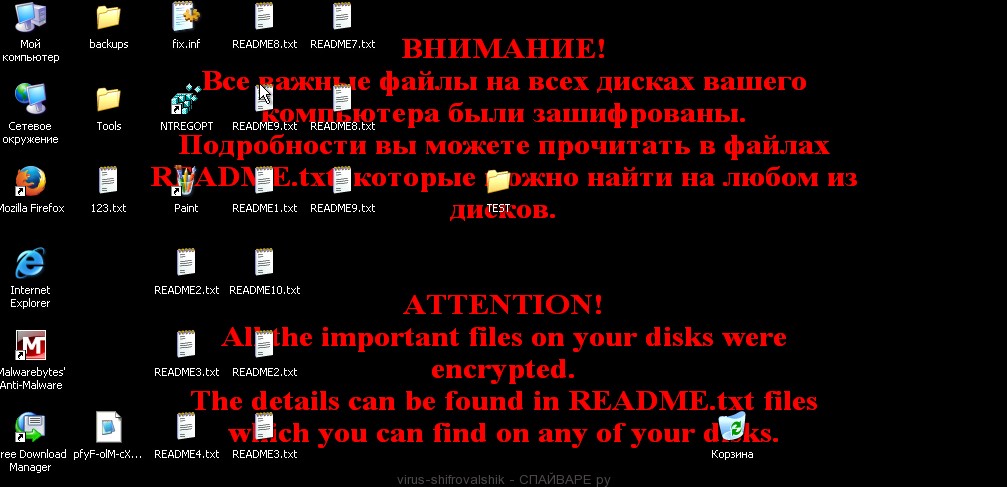

После того как троянец заканчивает с шифрованием, он создает три файла-инструкции: текстовый файл, картинку и веб-страницу HTML. Картинку он для наглядности ставит в качестве обоев рабочего стола, веб-страницу открывает в браузере, ну а текст оставляет, видимо, просто на всякий случай. Содержание всех инструкций более-менее одинаковое.

Они уведомляют пользователя о том, что его файлы зашифрованы с помощью достаточно стойкого алгоритма RSA4096, и требуют заплатить $500 в Bitcoin-эквиваленте за возвращение данных. Пройдя по ссылке в инструкции (и предварительно установив браузер Tor, если он не был установлен ранее), пользователь попадает на onion-сайт, содержащий более подробные инструкции и собственно форму для оплаты. И даже раздел с часто задаваемыми вопросами — все для клиентов!

Во-вторых, помимо шифрования файлов у CryptXXX обнаружилось еще несколько функций: он также крадет биткойны, сохраненные на жестких дисках, и другие данные, которые могут потенциально заинтересовать преступников.

Но у нас есть лекарство!

В последнее время часто бывает так, что для очередного нового троянца-шифровальщика не получается подобрать универсальный алгоритм расшифровки. В этом случае единственный способ вернуть файлы — это заплатить злоумышленникам выкуп. Мы это делать не рекомендуем, разве что в тех случаях, когда без этого совсем никак.

К счастью, CryptXXX — не тот случай, и у вирусных аналитиков «Лаборатории Касперского» получилось создать утилиту, которая помогает пользователям восстанавливать файлы, зашифрованные CryptXXX.

Внимание! Мы сделали дешифратор для бяки под именем #CryptXXX. Не дадим вымогателям шансов: https://t.co/pyDwXi9aEQ pic.twitter.com/pmBuaaxzPN

— Kaspersky Lab (@Kaspersky_ru) April 25, 2016

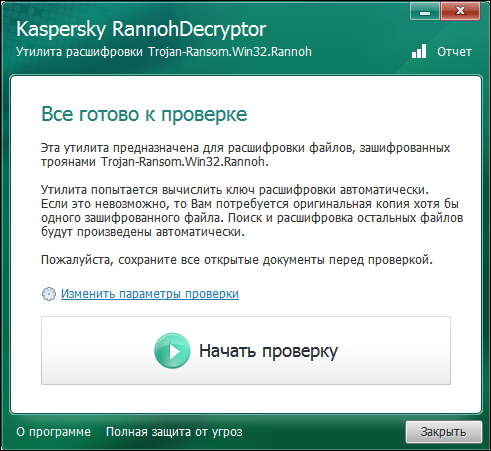

Утилита RannohDecryptor изначально создавалась для расшифровки файлов, ставших пищей другого шифровальщика, Rannoh, но по мере появления новых троянцев она обрастала новой функциональностью. Теперь она позволяет устранить последствия деятельности CryptXXX.

Так что, если вы стали жертвой CryptXXX, не все потеряно. Для восстановления нам потребуется оригинальная, незашифрованная копия хотя бы одного из файлов, которые были зашифрованы вымогателем (если таких файлов у вас найдется больше — это только в плюс).

Дальше следует сделать вот что:

1. Скачайте с нашего сайта утилиту-расшифровщик и запустите ее.

2. Выберите в опциях типы дисков для сканирования. Галку «Удалять зашифрованные» ставить не стоит до тех пор, пока вы не будете на 100% уверены в том, что расшифрованные файлы нормально открываются.

3. Нажмите «Начать проверку», утилита запросит путь к зашифрованному файлу — укажите путь к зашифрованному файлу с расширением .crypt.

4. После этого утилита запросит путь к незашифрованному оригиналу того же файла — укажите его.

5. Затем утилита начнет поиск на дисках выбранных типов файлов с расширением .crypt и расшифрует все файлы, размер которых не превышает размер того файла, от которого у вас есть оригинал. Чем большего размера вам удастся найти оригинальный файл — тем больше файлов в итоге удастся расшифровать.

Будь готов!

Но лучше, конечно, не испытывать судьбу и не позволять CryptXXX проникнуть на ваш компьютер. Сейчас разработанная нашими вирусными аналитиками программа работает, однако злоумышленники достаточно быстро адаптируются к ситуации. Нередко они меняют код зловредов так, что расшифровать файлы с помощью утилиты становится невозможно. Например, так произошло с троянцем TeslaCrypt, для которого в свое время тоже была программа-дешифровщик, ставшая теперь практически бесполезной.

Почитайте вот про новую эпидемию трояна TeslaCrypt, который шифрует файлы на компьютере: https://t.co/TTj0SihZUZ pic.twitter.com/IOR4BLqywm

— Kaspersky Lab (@Kaspersky_ru) December 17, 2015

К тому же не забывайте о том, что CryptXXX не только шифрует файлы, но и ворует данные, — не думаем, что вы с радостью захотите ими поделиться.

Чтобы избежать заражения, мы советуем следовать нескольким правилам безопасности:

1. Регулярно делайте резервные копии данных.

2. Не менее регулярно устанавливайте все важные обновления операционной системы и браузеров. Эксплойт-кит Angler, с помощью которого распространяется CryptXXX, использует уязвимости в программном обеспечении, чтобы получать права на скачивание и установку зловредов.

3. Установите хорошее защитное решение. Kaspersky Internet Security обеспечивает многослойную защиту от троянцев-шифровальщиков. А Kaspersky Total Security в дополнение к этому позволит автоматизировать создание бэкапов.

Подробнее о способах защиты от троянцев-шифровальщиков вы можете .

Обновление: похоже, злоумышленники тоже прочитали про наш декриптор и модифицировали CryptXXX таким образом, чтобы наша утилита не позволяла расшифровывать файлы. Однако специалисты из «Лаборатории Касперского» обновили утилиту, так что она способна справиться и с новой версией шифровальщика. Подробнее об этом можно прочитать тут — https://www.kaspersky.ru/blog/cryptxxx-decryption-20/

Ваши файлы были зашифрованы — что делать?

05.04.2017  windows | безопасность | лечение вирусов | программы

Одна из самых проблемных вредоносных программ сегодня — это троян или вирус, шифрующий файлы на диске пользователя. Некоторые из этих файлов расшифровать возможно, а некоторые — пока нет. В руководстве приведены возможные алгоритмы действий в обоих ситуациях, способы определить конкретный тип шифрования на сервисах No More Ransom и ID Ransomware, а также краткий обзор программ для защиты от вирусов-шифровальщиков (ransomware).

Одна из самых проблемных вредоносных программ сегодня — это троян или вирус, шифрующий файлы на диске пользователя. Некоторые из этих файлов расшифровать возможно, а некоторые — пока нет. В руководстве приведены возможные алгоритмы действий в обоих ситуациях, способы определить конкретный тип шифрования на сервисах No More Ransom и ID Ransomware, а также краткий обзор программ для защиты от вирусов-шифровальщиков (ransomware).

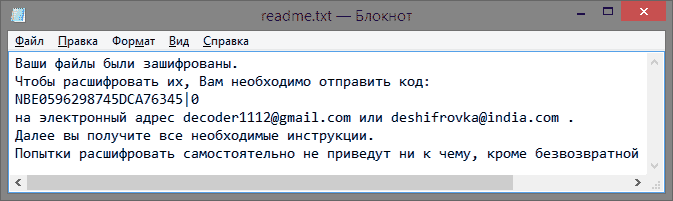

Есть несколько модификаций таких вирусов или троянцев-вымогателей (и постоянно появляются новые), но общая суть работы сводится к тому, что после установки на компьютер ваши файлы документов, изображений и другие, потенциально являющиеся важными, шифруются с изменением расширения и удалением оригинальных файлов, после чего вы получаете сообщение в файле readme.txt о том, что все ваши файлы были зашифрованы, а для их расшифровки вам требуется отправить определенную сумму злоумышленнику. Примечание: в Windows 10 Fall Creators Update появилась встроенная защита от вирусов-шифровальщиков.

Что делать, если все важные данные зашифрованы

Для начала, некоторая общая информация для столкнувшихся с шифрованием важных файлов на своем компьютере. Если важные данные на вашем компьютере были зашифрованы, то прежде всего не стоит паниковать.

Если у вас есть такая возможность, с диска компьютера на котором появился вирус-шифровальщик (ransomware) скопируйте куда-то на внешний накопитель (флешку) пример файла с текстовым запросом злоумышленника по расшифровке, плюс какой-либо экземпляр зашифрованного файла, а потом, по возможности, выключите компьютер, чтобы вирус не мог продолжить шифрование данных, а остальные действия производите на другом компьютере.

Следующий этап — с помощью имеющихся зашифрованных файлов выяснить, какой именно тип вируса зашифровал ваши данные: для некоторых из них есть дешифраторы (некоторые я укажу здесь, некоторые указаны ближе к концу статьи), для некоторых — пока нет. Но даже в этом случае вы можете отправить примеры зашифрованных файлов в антивирусные лаборатории (Касперский, Dr. Web) для изучения.

Как именно выяснить? Сделать это можно с помощью Google, найдя обсуждения или тип шифровальщика по расширению файла. Также начали появляться сервисы для определения типа ransomware.

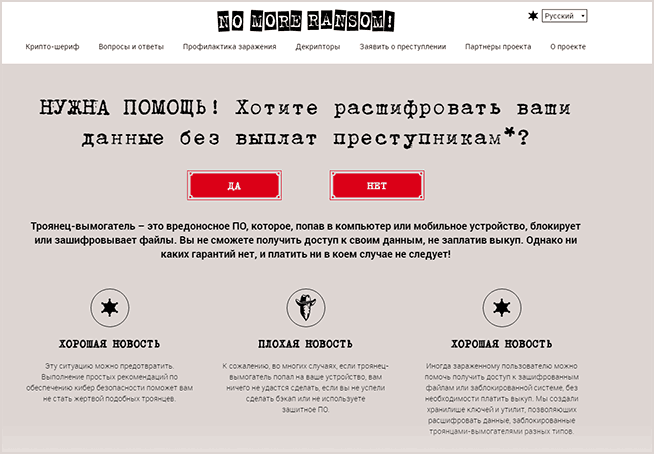

No More Ransom

No More Ransom — активно развивающийся ресурс, поддерживаемый разработчиками средств безопасности и доступный в версии на русском языке, направленный на борьбу с вирусами шифровальщиками (троянцами-вымогателями).

При удаче, No More Ransom может помочь расшифровать ваши документы, базы данных, фотографии и другую информацию, скачать необходимые программы для расшифровки, а также получить информацию, которая поможет избежать таких угроз в будущем.

На No More Ransom можно попробовать расшифровать ваши файлы и определить тип вируса-шифровальщика следующим образом:

- Нажмите «Да» на главной странице сервиса https://www.nomoreransom.org/ru/index.html

- Откроется страница «Крипто-шериф», где можно загрузить примеры зашифрованных файлов размером не более 1 Мб (рекомендую загружать не содержащие конфиденциальных данных), а также указать адреса электронной почты или сайтов, на которые мошенники требуют выкуп (или загрузить файл readme.txt с требованием).

- Нажмите кнопку «Проверить» и дождитесь завершения проверки и ее результата.

Дополнительно, на сайте доступны полезные разделы:

- Декрипторы — почти все существующие на текущий момент времени утилиты для расшифровки зашифрованных вирусами файлов.

- Профилактика заражения — информация, направленная в первую очередь на начинающих пользователей, которая может помочь избежать заражения в дальнейшем.

- Вопросы и ответы — информация для тех, кто хочет лучше разобраться в работе вирусов шифровальщиков и действиях в случаях, когда вы столкнулись с тем, что файлы на компьютере были зашифрованы.

На сегодня, No More Ransom — наверное, самый актуальный и полезный ресурс, связанный с расшифровкой файлов для русскоязычного пользователя, рекомендую.

ID Ransomware

Еще один такой сервис — https://id-ransomware.malwarehunterteam.com/ (правда, я не знаю, насколько хорошо он работает для русскоязычных вариантов вируса, но попробовать стоит, скормив сервису пример зашифрованного файла и текстовый файл с требованием выкупа).

После определения типа шифровальщика, если вам это удалось, попробуйте найти утилиту для расшифровки этого варианта по запросам наподобие: Тип_шифровальщика Decryptor. Такие утилиты бесплатны и выпускаются разработчиками антивирусов, например, сразу несколько таких утилит можно найти на сайте Касперского https://support.kaspersky.ru/viruses/utility (другие утилиты есть ближе к концу статьи). И, как уже было сказано, не стесняйтесь обратиться к разработчикам антивирусов на их форумах или в службу поддержки по почте.

К сожалению, все это не всегда помогает и не всегда есть работающие расшифровщики файлов. В этом случае сценарии бывают разными: многие платят злоумышленникам, поощраяя их продолжать эту деятельность. Некоторым пользователям помогают программы для восстановления данных на компьютере (так как вирус, делая зашифрованный файл, удаляет обычный важный файл, который теоретически можно восстановить).

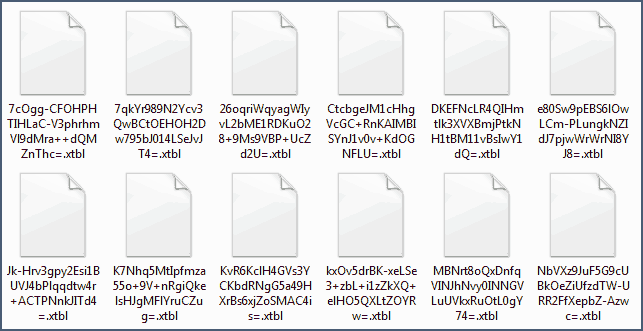

Файлы на компьютере зашифрованы в xtbl

Один из последних вариантов вируса-вымогателя шифрует файлы, заменяя их на файлы с расширением .xtbl и именем, состоящим из случайного набора символов.

Заодно на компьютере размещается текстовый файл readme.txt с примерно следующим содержанием: «Ваши файлы были зашифрованы. Чтобы расшифровать их, Вам необходимо отправить код на электронный адрес deshifrator01@gmail.com, decoder101@gmail.com или deshifrovka@india.com. Далее вы получите все необходимые инструкции. Попытки расшифровать файлы самостоятельно приведут к безвозвратной потере информации» (адрес почты и текст могут отличаться).

К сожалению, способа расшифровать .xtbl на данный момент нет (как только он появится, инструкция будет обновлена). Некоторые пользователи, у которых на компьютере была действительно важная информация, сообщают на антивирусных форумах, что отправили авторам вируса 5000 рублей или другую требуемую сумму и получили дешифратор, однако это очень рискованно: вы можете ничего не получить.

Что делать, если файлы были зашифрованы в .xtbl? Мои рекомендации выглядят следующим образом (но они отличаются от тех, что есть на многих других тематических сайтах, где, например, рекомендуют немедленно выключить компьютер из электросети или не удалять вирус. На мой взгляд — это лишнее, а при некотором стечении обстоятельств может быть даже вредным, однако решать вам.):

- Если умеете, прервать процесс шифрования, сняв соответствующие задачи в дисптечере задач, отключив компьютер от Интернета (это может быть необходимым условием шифрования)

- Запомнить или записать код, который злоумышленники требуют выслать на электронный адрес (только не в текстовый файл на компьютере, на всякий случай, чтобы он тоже не оказался зашифрован).

- С помощью Malwarebytes Antimalware, пробной версии Kaspersky Internet Security или Dr.Web Cure It удалить вирус, шифрующий файлы (все перечисленные инструменты с этим хорошо справляются). Я советую по очереди использовать первый и второй продукт из списка (правда, если у вас установлен антивирус, установка второго «сверху» нежелательна, так как может привести к проблемам в работе компьютера.)

- Ожидать, когда появится дешифратор от какой-либо антивирусной компании. В авангарде тут Kaspersky Lab.

- Можно так же отправить пример зашифрованного файла и требуемый код на newvirus@kaspersky.com, если у вас есть копия этого же файла в незашифрованном виде, пришлите ее тоже. В теории, это может ускорить появление дешифратора.

Чего делать не следует:

- Переименовывать зашифрованные файлы, менять расширение и удалять их, если они вам важны.

Это, пожалуй, всё, что я могу сказать по поводу зашифрованных файлов с расширением .xtbl на данный момент времени.

Еще варианты вируса-шифровальщика

Реже, но также встречаются следующие трояны, шифрующие файлы и требующие деньги за расшифровку. По приведенным ссылкам есть не только утилиты для возврата ваших файлов, но и описание признаков, которые помогут определить, что у вас именно этот вирус. Хотя вообще, оптимальный путь: с помощью антивируса Касперского просканировать систему, узнать имя трояна по классификации этой компании, а потом искать утилиту по этому имени.

- Trojan-Ransom.Win32.Rector — бесплатная утилита RectorDecryptor для расшифровки и руководство по использованию доступно здесь: https://support.kaspersky.ru/viruses/disinfection/4264

- Trojan-Ransom.Win32.Xorist — аналогичный троян, выводящий окно с требованием отправить платную смс или связаться по электронной почте для получения инструкции по расшифровке. Инструкция по восстановлению зашифрованных файлов и утилита XoristDecryptor для этого есть на странице https://support.kaspersky.ru/viruses/disinfection/2911

- Trojan-Ransom.Win32.Rannoh, Trojan-Ransom.Win32.Fury — утилита RannohDecryptor https://support.kaspersky.ru/viruses/disinfection/8547

- Trojan.Encoder.858 (xtbl), Trojan.Encoder.741 и другие с таким же именем (при поиске через антивирус Dr.Web или утилиту Cure It) и разными номерами — попробуйте поиск в интернете по имени трояна. Для части из них есть утилиты дешифровки от Dr.Web, так же, если вам не удалось найти утилиту, но есть лицензия Dr.Web, вы можете использовать официальную страницу https://support.drweb.com/new/free_unlocker/

- CryptoLocker — для расшифровки файлов после работы CryptoLocker, вы можете использовать сайт https://decryptcryptolocker.com — после отправки примера файла, вы получите ключ и утилиту для восстановления ваших файлов.

- На сайте https://bitbucket.org/jadacyrus/ransomwareremovalkit/downloads доступе Ransomware Removal Kit — большой архив с информацией по разным типам шифровальщиков и утилитами для расшифровки (на английском)

Ну и из последних новостей — Лаборатория Касперского, совместно с правоохранителями из Нидерландов, разработали Ransomware Decryptor (https://noransom.kaspersky.com) для расшифровки файлов после CoinVault, однако в наших широтах этот вымогатель пока не встречается.

Защита от вирусов шифровальщиков или ransomware

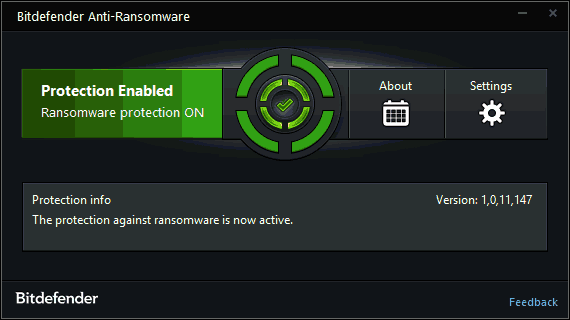

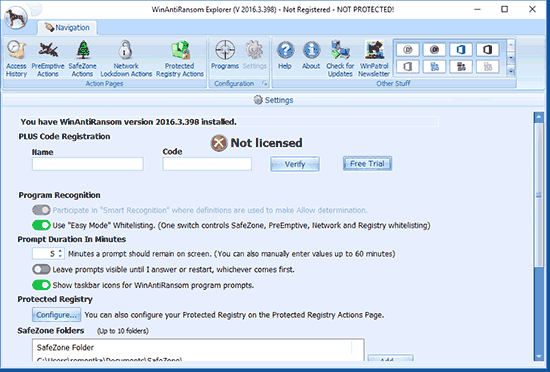

По мере распространения Ransomware, многие производители антивирусов и средств борьбы с вредоносными программами начали выпускать свои решения для предотвращения работы шифровальщиков на компьютере, среди них можно выделить:

- Malwarebytes Anti-Ransomware

- BitDefender Anti-Ransomware

- WinAntiRansom

Первые две пока в бета-версиях, но бесплатны (при этом поддерживают определение лишь ограниченного набора вирусов такого типа — TeslaCrypt, CTBLocker, Locky, CryptoLocker. WinAntiRansom — платный продукт, который обещает предотвратить шифрование почти любыми образцами ransomware, обеспечивая защиту как локальных так и сетевых дисков.

Но: эти программы не предназначены для расшифровки, а только лишь для предотвращения шифрования важных файлов на компьютере. Да и вообще, мне кажется, эти функции должны быть реализованы в антивирусных продуктах, иначе получается странная ситуация: пользователю необходимо держать на компьютере антивирус, средство борьбы с AdWare и Malware, а теперь еще и утилиту Anti-ransomware, плюс на всякий случай Anti-exploit.

4 бесплатных дешифратора для файлов, зараженных программой-вымогателем

Jakub Křoustek, 5 апреля 2017

Jakub Křoustek, 5 апреля 2017

Подробнее о том, как расшифровать файлы бесплатно и не платить выкуп программам-вымогателям, используя утилиты Avast по удалению вирусов-шифровальщиков.

Программы-вымогатели становятся «флагманом» вредоносного ПО. За последний год мы зафиксировали рост числа атак шифрователей более чем в два раза (на 105%). Подобные вирусы блокируют доступ к файлам на компьютере, кодируя их и вымогая выкуп за предоставление кода для расшифровки.

Как расшифровать файлы бесплатно? Мы рады объявить о выпуске четырех инструментов для удаления программ-вымогателей и дешифровки файлов: Alcatraz Locker, CrySiS, Globe и NoobCrypt. Все дешифраторы для файлов доступны на нашей странице и являются бесплатными.

Там же представлено подробное описание каждого вида программ-вымогателей. Наши инструменты смогут помочь вам удалить вирус-шифровальщик и разблокировать файлы. Утилиты постоянно обновляются по мере развития перечисленных видов угроз.

С момента выпуска первого пакета из семи инструментов Avast для дешифровки нам было приятно получить множество отзывов с благодарностями и рассказами о том, как наши утилиты спасли чьи-то ценные данные или даже бизнес. Надеемся, новые программы для дешифровки помогут еще большему количеству пользователей.

Ниже приведено краткое описание четырех новых видов программ-вымогателей, для удаления которых были разработаны новые бесплатные утилиты.

Alcatraz

Alcatraz Locker — программа-вымогатель, впервые обнаруженная в средине ноября 2016 года. Файлы, заблокированные ею, имеют расширение .Alcatraz. Когда они зашифрованы, появляется подобное сообщение, которое расположено в файле ransomed.html на рабочем столе зараженного компьютера:

В отличие от большинства видов шифрователей, программа Alcatraz не имеет заданного списка расширений файлов, на которые она нацелена. Иными словами, программа шифрует все, что может. Чтобы предотвратить нанесение ущерба операционной системе, Alcatraz Locker шифрует только файлы в каталоге %PROFILES% (обычно C:\Users).

Вымогатель шифрует файлы, используя встроенные функции Windows (API-интерфейс шифрования):

В тексте сообщения с требованием выкупа утверждается, что программа использует шифрование AES-256 с 128-битовым паролем. Анализ данного вредоносного ПО показал, что это не так (применяется 128-байтовый, а не 128-битовый пароль). Однако вирус использует 160-битовый хэш (SHA1) в качестве исходного ключа для 256-битового шифрования AES. В API-интерфейсе шифрования, который используется программой, это реализуется довольно интересным образом:

- Создается 256-битовый массив, заполняемый шестнадцатеричным значением 0x36.

- К первым 160 битам этого массива с начальным 160-битовым хэшем SHA1 применяется функция XOR.

- Рассчитывается SHA1 массива, к которому была применена функция XOR (назовем это Hash1).

- Создается 256-битовый массив, заполняемый шестнадцатеричным значением 0x5C.

- К первым 160 битам этого массива с начальным 160-битовым хэшем SHA1 применяется функция XOR.

- Рассчитывается SHA1 массива, к которому была применена функция XOR (назовем это Hash2).

- 160 битов Hash1 и 96 битов Hash2 объединяются.

Получившийся объединенный хэш используется в качестве исходного ключа для AES256.

После выполнения шифрования AES-256 программа-вымогатель также кодирует уже зашифрованный файл с помощью позиционной системы счисления с основанием 64 (BASE64), в результате чего зашифрованный файл приводится к типичной модели:

Согласно сообщению шифрователя, единственным способом вернуть свои данные является выплата 0,3283 биткойна (около $370 на момент написания статьи). Но теперь вернуть доступ к файлам можно бесплатно, воспользовавшись инструментом Avast для дешифровки Alcatraz. Существование 30-дневного ограничения, о котором идет речь в сообщении с требованием денег — еще один обман: расшифровать свои документы можно в любое время, даже спустя 30 дней.

CrySiS

Программа CrySiS (известная также как JohnyCryptor и Virus-Encode) известна с сентября 2015 года. Использует сильные алгоритмы шифрования AES и RSA. Также особенность заключается в том, что она содержит список файловых расширений, которые не подвергаются блокировке.

Заблокированные файлы выглядят следующим образом: <оригинальное-имя-файла>.id-<номер>.<email@domain.com>.<расширение>.

Хотя идентификационный номер и адрес электронной почты меняются довольно часто, есть только три различных имени расширений, которые, используются до сих пор:

.xtbl, .lock и .CrySiS.

В результате имена зашифрованных файлов могут выглядеть так:

Каждый подобный элемент содержит все данные, которые необходимы для его расшифровки. Файлы размером менее 262 144 байта зашифровываются полностью, а в окончании находится код, содержащий зашифрованный ключ AES вместе с остальными данными, такими как исходное имя файла, что позволяет выполнить полную расшифровку. Стоит отметить, что файлы, размер которых превышает 262 144 байта, шифруются лишь частично, однако и в этом случае использовать их не удастся. Такой способ работы вымогателя приводит к тому, что крупные файлы после шифрования еще больше увеличиваются в размере.

После блокировки этих файлов программа-вымогатель отображает сообщение, расположенное ниже, которое описывает способ возвращения доступа к зашифрованным данным. Это сообщение также содержится в файле под названием «Decryption instructions.txt», «Decryptions instructions.txt» или «README.txt» на рабочем столе зараженного ПК.

Вот пара примеров сообщений программы CrySiS с требованием выкупа:

Globe

Данная программа, существующая примерно с августа 2016 года, написана на языке Delphi и обычно упакована UPX. Некоторые варианты также упакованы при помощи установщика Nullsoft:

В распакованном бинарном виде программа представляет собой глобальный интерфейс «настройки», в которой автор вымогателя может вносить некоторые изменения в ее характеристики:

- изменять конечное имя исполняемого файла в папке %APPDATA%;

- изменять расширение зашифрованных файлов;

- изменять список типов файлов (расширений), которые будут зашифрованы;

- изменять сообщение с требованием денег, имеющее формат HTML;

- включать и выключать шифрование имен файлов;

- включать проверку песочниц (VirtualBox, VirtualPC, Vmware, Anubis);

- включать автозапуск вредоносной программы;

- включать удаление вирусом точек восстановления и прочее.

Так как злоумышленники могут изменять программу, мы столкнулись со множеством различных вариантов создания зашифрованных файлов с разнообразными расширениями.

Примечательно, что программа-вымогатель имеет режим отладки, который может быть включен при помощи следующей настройки реестра:

Вирус блокирует файлы при помощи алгоритмов RC4 или BlowFish. Когда программа-вымогатель настроена на шифрование имен файлов, она выполняет его при помощи того же алгоритма, который использовался в отношении самого файла. Затем название шифруется при помощи собственной реализации кодирования Base64.

Вот несколько примеров созданных расширений, которые могут быть расшифрованы при помощи утилиты Avast:

- .globe

- .GSupport3

- .siri-down@india.com

- .zendrz

- .decryptallfiles@india.com

- .MK

Как правило, данная программа-вымогатель создает файлы с именем «Read Me Please.hta» или «How to restore files.hta», которое отображается после входа пользователя в систему.

Не платите вымогателям! Используйте дешифратор для файлов Globe.

NoobCrypt

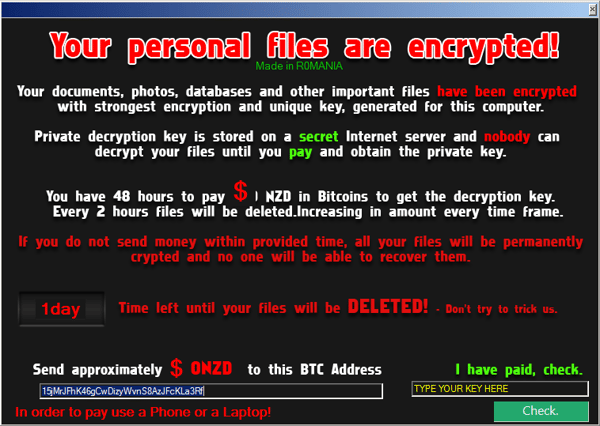

NoobCrypt, который я открыл летом 2016 года, написан на языке C# и использует алгоритм шифрования AES256. Программа имеет запоминающийся графический интерфейс, который отображается после блокировки доступа к файлам.

Данный экран с требованием выкупа — странная смесь сообщений. К примеру, он требует выплатить определенную сумму в долларах Новой Зеландии (NZD), но средства предлагает перевести на адрес в системе Bitcoin. В то же время текст с гордостью заявляет, что программа «создана в Румынии». Странное сочетание.

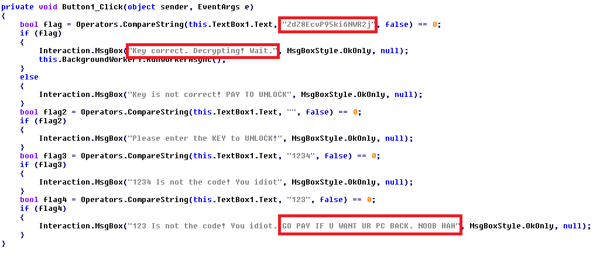

Название «NoobCrypt» было выбрано мной на основе обнаруженных в коде сообщений и ключа для расшифровки:

Чтобы расшифровать файлы, программа NoobCrypt предлагает «код разблокировки», который необходимо купить. В Twitter мной были опубликованы бесплатные ключи для удаления всех известных версий программы NoobCrypt (примеры: 1, 2, 3). Однако определять, какой из них следует использовать, приходилось вручную. Благодаря нашему инструменту для дешифровки вам уже не придется гадать, какой код нужно применить.

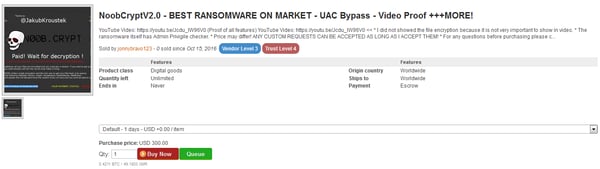

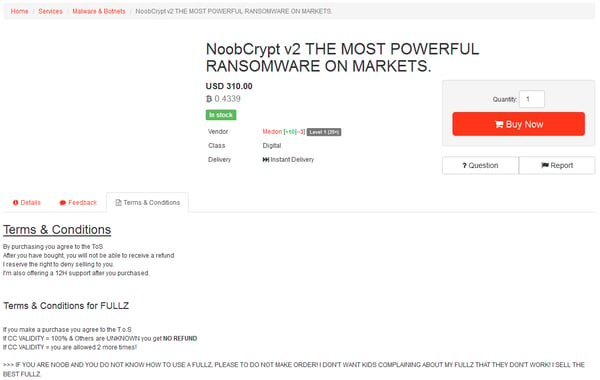

Вскоре после публикации кодов, исследователь программ-вымогателей с сетевым именем xXToffeeXx сообщил нам о создании новой версии NoobCrypt, которая рекламировалась во множестве магазинов в сетях Darknet. Стоимость этой версии, находящейся в продаже, составляет $300.

Автор даже подготовил демонстрационное видео, демонстрирующее функции, которые представлены как новые, в том числе использование «шифрования военного уровня» и «невозможность обнаружения антивирусами (кроме AVG)», что является обманом: многие антивирусы способны обнаружить эту программу.

Как видно на снимке внизу, автор даже упоминает мое имя на экране с инструкциями по выплате денег и за что-то меня благодарит. Возможно, за то, что я дал этому набору некачественного кода соответствующее название (теперь оно используется официально).

Сегодня мы представляем инструмент для дешифровки NoobCrypt, подходящий для всех его известных версий. Процесс разблокировки теперь выглядит намного проще, чем подбор нужного кода. Теперь вам не нужно платить деньги за предоставление ключа. И тем более полагаться на расшифровку своих файлов программе-вымогателю.

Ознакомьтесь с описанием программы NoobCrypt и инструментом для дешифровки на нашем сайте.

Как не стать жертвой программы-вымогателя

Прежде всего убедитесь, что на всех ваших устройствах установлен антивирус, например Avast (даже смартфоны могут быть заражены программой-вымогателем). Антивирус сможет заблокировать программы-вымогатели еще до того, как они причинят ущерб.

Следующая составляющая собственной безопасности — рациональность и предусмотрительность. Распространители программ-вымогателей часто используют методы социальной инженерии, чтобы обманом заставлять людей скачивать вредоносное ПО. Будьте осторожны при открытии ссылок и подозрительных вложений в почте, а также при скачивании материалов из Интернета. Убедитесь в надежности отправителя сообщения, скачивайте программное обеспечение только с доверенных сайтов.

Необходимо также выполнять регулярное и правильное резервное копирование своих данных. Храните резервные копии данных удаленно, иначе они могут также быть заблокированы вредоносным ПО.

Если вам не повезло и вы стали жертвой программ-вымогателей, попробуйте наши инструменты для дешифровки и проверьте, сможем ли мы помочь вам вернуть свои файлы!

Выражаю благодарность своим коллегам, Ладиславу Зезуле (Ladislav Zezula) и Петру Щепански (Piotr Szczepanski), за подготовку дешифраторов, а также Яромиру Горейши (aromír Hořejší) за его анализ программы Alcatraz Locker.

Следите за нашими новостями в социальных сетях:

ВКонтакте

Facebook

TwitterОдноклассники

Alcatraz Locker

Вирус-шифровальщик. Как удалить вирус и восстановить зашифрованные файлы.

Вирус-шифровальщик — это вредоносная программа, которая при своей активизации шифрует все персональные файлы, такие как документы, фотографии и тд. Количество подобных программ очень велико и оно увеличивается с каждым днём. Только в последнее время мы столкнулись с десятками вариантами шифровальщиков: CryptoLocker, Crypt0l0cker, Alpha Crypt, TeslaCrypt, CoinVault, Bit Crypt, CTB-Locker, TorrentLocker, HydraCrypt, better_call_saul, crittt, .da_vinci_code, toste, fff и т.д. Цель таких вирусов-шифровальщиков заставить пользователей купить, часто за большую сумму денег, программу и ключ необходимые для расшифровки собственных файлов.

Конечно можно восстановить зашифрованные файлы просто выполнив инструкцию, которую создатели вируса оставляют на заражённом компьютере. Но чаще всего стоимость расшифровки очень значительна, так же нужно знать, что часть вирусов-шифровальщиков так зашифровывают файлы, что расшифровать их потом просто невозможно. И конечно, просто неприятно платить за восстановление своих собственных файлов.

Ниже мы более подробно расскажем о вирусах-шифровальщиках, способе их проникновения на компьютер жертвы, а так же о том, как удалить вирус-шифровальщик и восстановить зашифрованные им файлы.

Как вирус-шифровальщик проникает на компьютер ?

Что такое вирус-шифровальщик ?

Мой компьютер заражён вирусом-шифровальщиком ?

Как расшифровать файлы зашифрованные вирусом-шифровальщиком ?

Как удалить вирус-шифровальщик ?

Как восстановить файлы зашифрованные вирусом-шифровальщиком ?

Как предотвратить заражение компьютера вирусом-шифровальщиком ?

Как вирус-шифровальщик проникает на компьютер

Вирус-шифровальщик обычно распространяется посредством электронной почты. Письмо содержит зараженные документы. Такие письма рассылаются по огромной базе адресов электронной почты. Авторы этого вируса используют вводящие в заблуждения заголовки и содержание писем, стараясь обманом заставить пользователя открыть вложенный в письмо документ. Часть писем сообщают о необходимости оплаты счёта, другие предлагают посмотреть свежий прайс-лист, третьи открыть весёлую фотографию и т.д. В любом случае, результатом открытия прикреплённого файла будет заражение компьютера вирусом-шифровальщиком.

Что такое вирус-шифровальщик

Вирус-шифровальщик — это вредоносная программа, которая поражает современные версии операционных систем семейства Windows, такие как Windows XP, Windows Vista, Windows 7, Windows 8, Windows 10. Эти вирусы стараются использовать как можно более стойкие режимы шифрования, например RSA-2048 с длиной ключа 2048 бит, что практически исключает возможность подбора ключа для самостоятельной расшифровки файлов.

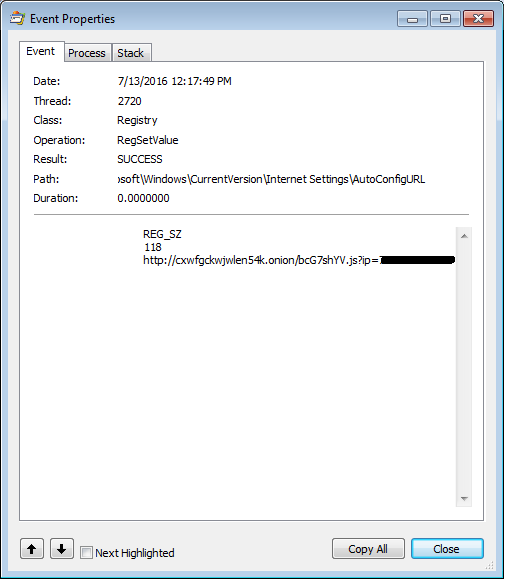

Во время заражения компьютера, вирус-шифровальщик использует системный каталог %APPDATA% для хранения собственных файлов. Для автоматического запуска себя ври включении компьютера, шифровальщик создаёт запись в реестре Windows: разделах HKCU\Software\Microsoft\Windows\CurrentVersion\Run, HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce, HKCU\Software\Microsoft\Windows\CurrentVersion\Run, HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce.

Сразу после запуска вирус сканирует все доступные диски, включая сетевые и облачные хранилища, для определения файлов которые будут зашифрованы. Вирус-шифровальщик использует расширение имени файла, как способ определения группы файлов, которые будут подвергнуты зашифровке. Шифруются практически все виды файлов, включая такие распространенные как:

Сразу после того как файл зашифрован он получает новое расширение, по которому часто можно идентифицировать имя или тип шифровальщика. Некоторые типы этих вредоносных программ могут так же менять имена зашифрованных файлов. Затем вирус создаёт текстовой документ с именами подобными HELP_YOUR_FILES, README, который содержит инструкцию по расшифровке зашифрованных файлов.

Во время своей работы вирус-шифровальщик старается закрыть возможность восстановить файлы используя систему SVC (теневые копии файлов). Для этого вирус в командном режиме вызывает утилиту администрирования теневых копий файлов с ключом запускающим процедуру их полного удаления. Таким образом, практически всегда, невозможно восстановить файлы посредством использования их теневых копий.

Вирус-шифровальщик активно использует тактику запугивания, давая жертве ссылку на описание алгоритма шифрования и показывая угрожающее сообщение на Рабочем столе. Он пытается таким образом заставить пользователя зараженного компьютера, не раздумывая, выслать ID компьютера на адрес электронной почты автора вируса, для попытки вернуть свои файлы. Ответом на такое сообщение чаще всего является сумма выкупа и адрес электронного кошелька.

Мой компьютер заражён вирусом-шифровальщиком ?

Определить заражён компьютер или нет вирусом-шифровальщиком довольно легко. Обратите внимание на расширения ваших персональных файлов, таких как документы, фотографии, музыка и т.д. Если расширение сменилось или ваши персональные файлы пропали, оставив после себя множество файлов с неизвестными именами, то компьютер заражён. Кроме этого признаком заражения является наличие файла с именем HELP_YOUR_FILES или README в ваших каталогах. Этот файл будет содержать инструкцию по расшифровке файлов.

Если вы подозреваете, что открыли письмо зараженное вирусом шифровальщиком, но симптомов заражения пока нет, то не выключайте и не перезагружайте компьютер. Выполните шаги описанные в этой инструкции, раздел Как удалить вирус-шифровальщик. Ещё раз повторюсь, очень важно не выключать компьютер, в некоторых типах шифровальщиков процесс зашифровки файлов активизируется при первом, после заражения, включении компьютера!

Как расшифровать файлы зашифрованные вирусом-шифровальщиком ?

Если эта беда случилась, то не нужно паниковать! Но нужно знать, что в большинстве случаев бесплатного расшифровщика нет. Виной этому, стойкие алгоритмы шифрования, используемые подобными вредоносными программами. Это значит без личного ключа расшифровать файлы практически невозможно. Использовать метод подбора ключа так же не выход, из-за большой длины ключа. Поэтому, к сожалению, только оплата авторам вируса всей запрошенной суммы — единственный способ попытаться получить ключ расшифровки.

Конечно, нет абсолютно никакой гарантии, что после оплаты авторы вируса выйдут на связь и предоставят ключ необходимый для расшифровки ваших файлы. Кроме этого нужно понимать, что платя деньги разработчикам вирусов, вы сами подталкиваете их на создание новых вирусов.

Как удалить вирус-шифровальщик ?

Перед тем как приступить к этому, вам необходимо знать, что приступая к удалению вируса и попытке самостоятельного восстановления файлов, вы блокируете возможность расшифровать файлы заплатив авторам вируса запрошенную ими сумму.

Kaspersky Virus Removal Tool и Malwarebytes Anti-malware могут обнаруживать разные типы активных вирусов-шифровальщиков и легко удалят их с компьютера, НО они не могут восстановить зашифрованные файлы.

5.1. Удалить вирус-шифровальщик с помощью Kaspersky Virus Removal Tool

Скачайте программу Kaspersky Virus Removal Tool. После окончания загрузки запустите скачанный файл.

Кликните по кнопке Начать проверку для запуска сканирования вашего компьютера на наличие вируса-шифровальщика.

Дождитесь окончания этого процесса и удалите найденных зловредов.

5.2. Удалить вирус-шифровальщик с помощью Malwarebytes Anti-malware

Скачайте программу Malwarebytes Anti-malware. После окончания загрузки запустите скачанный файл.

Кликните по кнопке Далее и следуйте указаниям программы. После окончания установки вы увидите основной экран программы.

Автоматически запуститься процедура обновления программы. Когда она закончиться нажмите кнопку Запустить проверку. Malwarebytes Anti-malware начнёт проверку вашего компьютера.

Сразу после окончания проверки компьютера программа Malwarebytes Anti-malware откроет список найденных компонентов вируса-шифровальщика.

Кликните по кнопке Удалить выбранное для очистки вашего компьютера. Во время удаления вредоносных программ, Malwarebytes Anti-malware может потребовать перезагрузить компьютер для продолжения процесса. Подтвердите это, выбрав Да.

После того как компьютер запуститься снова, Malwarebytes Anti-malware автоматически продолжит процесс лечения.

Как восстановить файлы зашифрованные вирусом-шифровальщиком ?

В некоторых случая можно восстановить файлы зашифрованные вирусом-шифровальщиком . Попробуйте оба метода.

6.1. Восстановить зашифрованные файлы используя ShadowExplorer

ShadowExplorer — это небольшая утилита позволяющая восстанавливать теневые копии файлов, которые создаются автоматически операционной системой Windows (7-10). Это позволит вам восстановить исходное состояние зашифрованных файлов.

Скачайте программу ShadowExplorer. Программа находиться в zip архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку ShadowExplorerPortable.

Запустите ShadowExplorer. Выберите нужный вам диск и дату создания теневых копий, соответственно цифра 1 и 2 на рисунке ниже.

Кликните правой клавишей мыши по каталогу или файлу, копию которого вы хотите восстановить. В появившемся меню выберите Export.

И последнее, выберите папку в которую будет скопирован восстановленный файл.

6.2. Восстановить зашифрованные файлы используя PhotoRec

PhotoRec это бесплатная программа, созданная для восстановления удалённых и потерянных файлов. Используя её, можно восстановить исходные файлы, которые вирусы-шифровальщики удалили после создания их зашифрованных копий.

Скачайте программу PhotoRec. Программа находиться в архиве. Поэтому кликните по скачанному файлу правой клавишей и выберите пункт Извлечь все. Затем откройте папку testdisk.

В списке файлов найдите QPhotoRec_Win и запустите её. Откроется окно программы в котором будут показаны все разделы доступных дисков.

В списке разделов выберите тот, на котором находятся зашифрованные файлы. После чего кликните по кнопке File Formats.

По-умолчанию программа настроена на восстановление всех типов файлов, но для ускорения работы рекомендуется оставить только типы файлов, которые вам нужно восстановить. Завершив выбор нажмите кнопку OK.

В нижней части окна программы QPhotoRec найдите кнопку Browse и нажмите её. Вам нужно выбрать каталог в который будут сохранены восстановленные файлы. Желательно использовать диск на котором не находятся зашифрованные файлы требующие восстановления (можете использовать флешку или внешний диск).

Для запуска процедуры поиска и восстановления исходных копий зашифрованных файлов нажмите кнопку Search. Этот процесс длится довольно долго, так что наберитесь терпения.

Когда поиск будет окончен, нажмите кнопку Quit. Теперь откройте папку, которую вы выбрали для сохранения восстановленных файлов.

В папке будут находиться каталоги с именами recup_dir.1, recup_dir.2, recup_dir.3 и тд. Чем больше файлов найдет программа, тем больше будет и каталогов. Для поиска нужных вам файлов, последовательно проверьте все каталоги. Для облегчения поиска нужного вам файла, среди большого количества восстановленных, используйте встроенную систему поиска Windows (по содержимому файла), а так же не забывайте о функции сортировки файлов в каталогах. В качестве параметра сортировки можно выбрать дату изменения файла, так как QPhotoRec при восстановлении файла пытается восстановить это свойство.

Как предотвратить заражение компьютера вирусом-шифровальщиком ?

Большинство современных антивирусных программ уже имеют встроенную систему защиты от проникновения и активизации вирусов-шифровальщиков. Поэтому если на вашем компьютере нет антивирусной программы, то обязательно её установите. Как её выбрать можете узнать прочитав эту статью.

Более того, существуют и специализированные защитные программы. Например это CryptoPrevent, подробнее .

Несколько финальных слов

Выполнив эту инструкцию ваш компьютер будет очищен от вируса-шифровальщика. Если у вас появились вопросы или вам необходима помощь, то обращайтесь на наш форум.