Что такое фишинг, и как он работает в Интернете?

Термин «фишинг» (phishing) происходит от двух английских слов: password (пароль) и fishing (рыбная ловля). Он обозначает способ онлайн-мошенничества, который заключается в выманивании персональной информации пользователей: логинов, паролей от различных сайтов, номеров банковских карт и лицевых счетов и т. п.

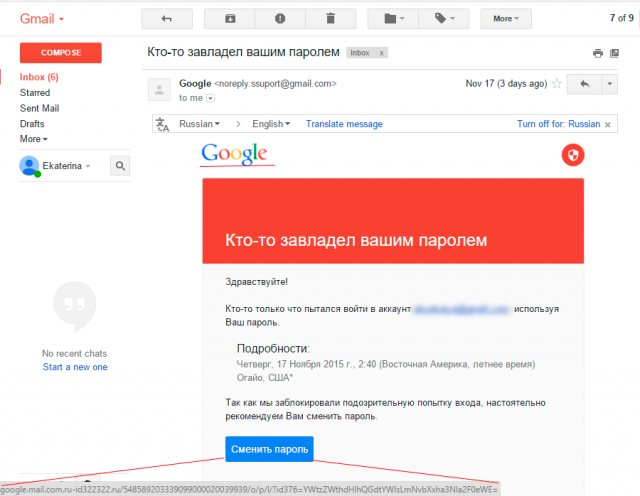

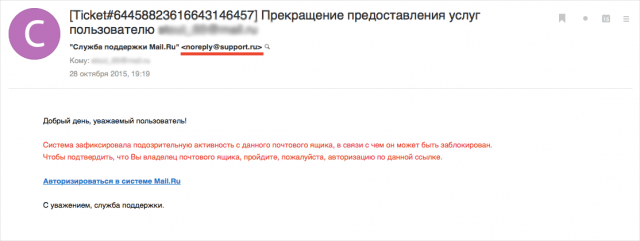

Обычно фишинг принимает форму поддельных писем-уведомлений от различных контор: интернет-провайдера, банка, платежной системы и т. п. с призывом срочно изменить или сообщить свои личные данные. Это аргументируется разнообразными причинами: сбоем в системе, потерей данных о клиентах и др.

- Фишинг как вид мошенничества в Интернете был впервые упомянут в связи с корпорацией AOL в середине 90-х гг. Через этот мессенджер злоумышленники рассылали пользователям сообщения с просьбой указать пароль от учетной записи. С аккаунтов, к которым хакеры получили доступ, затем рассылался спам.

- Первые попытки атак на платежные системы начались в 2001 году. Под удар попал сервис e-gold. Фишинг в Интернете с тех пор получил значительное развитие, и мошенники остаются одной из главных угроз для банков и других подобных учреждений, а также их клиентов.

- В США веб-мошенниками была собрана огромная база данных по налогоплательщикам.

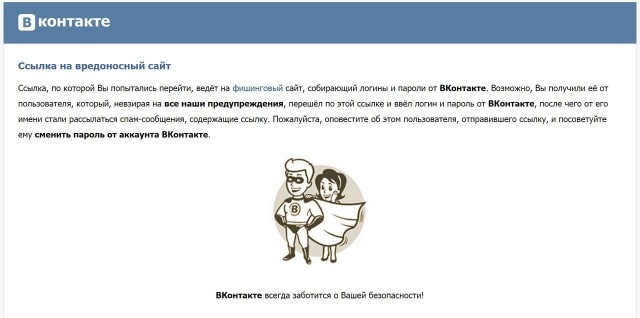

- Социальные сети часто подвергаются атакам фишеров. Пользователи MySpace в 2006 году пережили волну краж регистрационных данных, а в 2008 году то же самое случилось с пользователями сети «ВКонтакте».

Вас также может заинтересовать: Виды мошенничества в интернете: схемы обмана и как с ними бороться

Кто под прицелом фишинга в Интернете?

Ради того, чтобы добраться до ваших личных данных, киберпреступники применяют разные хитрые уловки. Это и поп-апы на сайтах, и загрузочные страницы, и целые фишинговые сайты, внешне неотличимые от оригинала, и привычный спам по электронной почте, и именные сообщения от различных организаций.

Целью фишинговых атак являются:

- частные лица;

- предприятия и организации.

Чаще всего фишеры атакуют сервисы электронных платежей, аукционные площадки и банки, поскольку наибольший интерес для них представляет та информация, которая дает доступ к деньгам. Не менее часто крадут регистрационные данные почтовых ящиков, чтобы затем рассылать вирусы или формировать зомби-сети.

У физических лиц, пользующихся услугами банков, провайдеров, почтовых служб, веб-кошельков и социальных сетей, мошенники стремятся украсть:

- Ф. И. О., никнейм на сайте, фактический адрес;

- логин и пароль от социальной сети или почтового ящика;

- сведения с банковской карты (номер, CCV-код и PIN-код);

- номера телефона и банковского счета;

- номер в системе социального страхования.

Завладев этими данными, мошенники получают возможность красть деньги с банковской карты, использовать её как подставной счет, брать кредит на чужое имя.

Обналичить счет – не такая простая задача, поскольку лицо, занимающееся обналичкой, рискует быть пойманным, как и вся преступная группа, организующая подобное мошенничество. Поэтому некоторые фишеры не используют сами конфиденциальные данные, украденные у людей, а перепродают их другим преступникам, у которых сложились собственные схемы вывода денежных средств с карт и счетов.

Рекомендуемые статьи по данной теме:

- Белая раскрутка сайта без перехода на темную сторону

- Страница захвата и ее необходимость для развития бизнеса

- Продвижение сайта в Интернете для чайников

Когда жертвами интернет-фишинга становятся компании, то сначала фишеры получают регистрационные данные кого-либо из работников, а затем, зайдя через его учетную запись, осуществляют полномасштабную атаку на организацию.

Чтобы произвести взлом, мошенники рассылают миллионы писем на электронные ящики (это занимает всего несколько часов). Подобное послание оформлено в виде напоминания от какой-либо компании о том, что нужно срочно зайти по ссылке и проверить (сменить, актуализировать) логин и пароль.

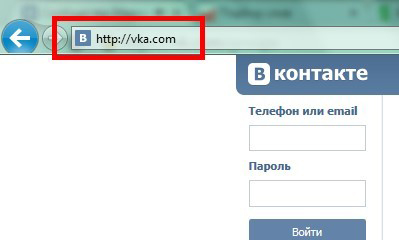

Иногда разрабатываются фишинговые сайты, максимально схожие по дизайну с оригиналом, чтобы пользователь ничего не заподозрил, и даже URL-адрес делают правдоподобным. Он выглядит как адрес реального сайта, но с небольшой опечаткой, либо как его субдомен.

Жертвы «гарпунного» фишинга – обычно не массы пользователей Интернета, а отдельные лица. Этот метод часто используется для того, чтобы взломать защиту компании и атаковать её ресурсы. Обработка жертв ведется в социальных сетях и других подобных сервисах, где можно собрать достаточно информации и адаптировать сообщение для получателя.

Добычу конфиденциальных данных руководителей и прочих важных людей называют «Охотой на китов». Фишерам потребуется немного больше времени и усилий, чтобы определить личностные особенности жертвы, выбрать подходящие средства и удачный момент для кражи регистрационной информации.

Вас также может заинтересовать: Как привлечь клиентов через интернет: самые эффективные способы

Приманки в интернет-фишинге

Киберпреступники начинают свою охоту с писем, содержащих заманчивые предложения. Они выглядят вполне правдоподобно: содержат логотипы компаний, реквизиты брендов и сайтов, под чьи названия маскируются мошенники. Ссылки, с помощью которых осуществляется фишинг в Интернете, обычно тоже подделываются под настоящие веб-ресурсы. Далее задача преступников – привлечь внимание пользователя к этой информации и заставить совершить действие.

Чтобы пользователь кликнул по ссылке и оставил свои личные данные, ему предлагают:

- Возможность мнимого выигрыша.

- Скидки в известных интернет-магазинах.

- Другие сверхвыгодные акции, бонусы, распродажи.

- Участие в розыгрышах, конкурсах.

- Гарантию победы в мероприятии (лучше всего срабатывает фишинговый прием «миллионный посетитель», где пользователя просят пройти по ссылке и залогиниться, чтобы получить приз).

Итоговыми действиями должна стать необходимость подтвердить платежные реквизиты, ввести ПИН-код; обновить данные учетной записи для защиты от возможных взломов.

Фишинг в Интернете может быть как целевым, так и случайным. В последнем случае охота ведется вслепую, на всех пользователей, которые могут иметь учетную запись (например, на Ebay, где таких людей довольно много). Когда целью аферистов является конкретный человек, они стараются выяснить, где он зарегистрирован: в каком банке, платежном сервисе, на каких сайтах, услугами какого провайдера пользуется. Это, конечно, дольше и сложнее, но и вероятность успеха выше.

Топ-5 статей, которые будут полезны каждому руководителю:

- 32 способа привлечения клиентов: проверенные и нестандартные

- Оптимизация бизнес-процессов на раз-два-три: ликбез для руководителей

- Как продавать через Интернет: шпаргалка для новичков

- Методы снижения затрат в компании и на предприятии без малых жертв

- Лучшие бизнес-идеи на 2018 год: оффлайн и онлайн

Оплачивать по карте или с веб-кошелька аудиозаписи, книги, курсы, мобильную связь и другие товары (услуги) через Интернет очень удобно, особенно если это небольшие, в пределах 100−1000 рублей, денежные переводы. Чтобы обезопасить своих клиентов, банки всё больше усложняют процедуру аутентификации, что провоцирует людей пренебрегать всеми такими мерами. Это создает уязвимости, которыми пользуются мошенники.

Кстати, сами банки не озабочены проблемой безопасности клиентов: благополучие организации от неё не зависит. Кроме того, у банков почти нет эффективных рычагов влияния на киберпреступников. То есть клиент остается беззащитным перед мошенниками: банк посчитает его виновным по неосторожности и не возместит ущерб от интернет-фишинга. Поэтому безопасность клиента остается его личной проблемой. Приходится быть внимательным и держать в уме, что доверчивость открывает путь мошенникам и грозит денежными потерями.

Даже те люди, у которых нет банковского счета, не могут чувствовать себя в безопасности. Фишерские ссылки, помимо воровства личной информации, представляют и другие угрозы: можно подхватить троян, кейлоггер или шпионский софт на свой компьютер.

Вас также может заинтересовать: Секреты контекстной рекламы, о которых не знают даже некоторые профи

Виды интернет-фишинга

Интернет-фишинг всё больше усложняется и вбирает в себя приемы социальной инженерии. Жертву нужно как-то запугать, назвав серьезную причину для того, чтобы она поделилась личными данными.

Поэтому фишинговые сообщения и письма наполнены угрозами. Например, уведомляют о предстоящей блокировке счета, если пользователь не сообщит свои данные в недельный срок.

Как ни удивительно, но в качестве одного из аргументов, который должен замотивировать пользователя раскрыть свои данные, мошенники используют совершенствование антифишинговых систем! То есть человеку предлагают ввести свой логин и пароль, чтобы его аккаунт не смогли взломать хакеры!

Виды фишинга в Интернете:

- почтовый (рассылка электронных писем);

- онлайновый (подмена сайтов банков и страниц с интерфейсом онлайн-банкинга);

- комбинированный.

Почтовый фишинг в качестве главного оружия использует вирусное и шпионское ПО: трояны и черви, программы для обхода спам-фильтров на компьютере жертвы. Иногда подделывают адресную строку. Нередко рассылают «оповещения» от кредитных организаций, клиентом которых человек является.

Онлайновый фишинг – это создание поддельных страниц, которые внешне не отличишь от страниц с функционалом онлайн-банкинга. Если залогиниться под своими данными на такой странице-двойнике, вашими логином и паролем завладеют злоумышленники. Им останется только зайти в личный кабинет клиента на настоящем сайте банка и перевести деньги, куда они пожелают.

В случае комбинированного фишинга виртуальные аферисты разрабатывают целый подменный сайт банка и затем заманивают доверчивых жертв туда. Фишеры достаточно разбираются в человеческой психологии, чтобы делать это. Например, предлагают ознакомиться с новыми кредитными программами, перевести деньги со счета на специальный депозит, созданный именно для этого клиента, и т. п. Их цель – ваши регистрационные данные.

Как правило, фишинговую страницу можно распознать только по URL-адресу, который немного не совпадает с соответствующими данными настоящего сайта. Но в веб-строку люди заглядывают редко, поэтому и становятся жертвами обмана, оставляя свою конфиденциальную информацию мошенникам. Рядовому пользователю сложно увидеть подмену, потому что визуально фейк-страница полностью копирует сайт оригинала.

Как обнаружить поддельный сайт и избежать кражи данных:

- Внимательно смотрите, на каком сайте вы работаете. В первую очередь это касается систем онлайн-банкинга. Сайты в доменных зонах .ru или .com могут быть вполне надежны, а вот оканчивающиеся на .zz или .org – вряд ли. Искаженный адрес наподобие s-google.com тоже должен вас насторожить.

- Фишинговые письма часто являют собой подделки очень высокого качества: логотип (банка, провайдера, портала) соответствует настоящему, оформление письма – тоже. С виду безобидная ссылка «Перейти на сайт и залогиниться» отправит вас не на официальный сайт, а на его точную фишинговую копию.

- URL’ы фишинговых страниц тоже очень схожи с оригиналами. Если ссылка в адресной строке совсем не похожа на то, что ожидает увидеть пользователь, замысел хакеров провалится (хотя такие варианты фишинга в Интернете, даже с IP-адресами в начале ссылок, тоже встречаются, но срабатывают они только на очень неопытных пользователях). Поэтому ссылку тоже максимально приближают к оригиналу, делая в ней малозаметную опечатку или добавляя другие слова: login-examplebank.com вместо реального www.examplebank.com.

- Становится популярным такой прием фишинга, как замена точками всех слэшей в адресе сайта: examplebank.com.personal.login или www.examplebank.com-personal.login вместо www.examplebank.com/personal/login.

- Даже если ссылка, находящаяся в теле письма, вроде бы ведет на официальный сайт, её реальный URL может оказаться другим. Чтобы отвлечь внимание пользователя, фишеры пичкают свои письма дополнительными ссылками (которые вполне могут вести на верный сайт), но целевой линк при этом будет ссылаться на мошенническую страницу.

Вас также может заинтересовать: Как увеличить трафик на сайт: платные и бесплатные способы

Распространенные примеры фишинга в Интернете

Изготовление точной копии веб-сайта крупного банка или другой известной компании – популярный прием фишинга в Интернете. Чтобы привлечь пользователей на этот фейковый сайт, им рассылают письма со ссылками по электронной почте или другим каналам. Ничего не подозревающий пользователь видит привычный дизайн, цветовую гамму, логотип и прочие элементы фирменного стиля (например, Сбербанка).

Эти сайты нужны злоумышленникам для выуживания регистрационных данных клиентов банка. Как только пароль, код подтверждения и т. п. оказываются в их распоряжении, деньги со счета клиента моментально переводятся на кошельки мошенников.

Важно! Ни одна кредитная организация, особенно банк, не станет делать рассылки с просьбой ввести потерянные конфиденциальные данные вроде номера карты, ПИН-кода, пароля и прочего.

Отличия фишингового сайта от оригинального:

- Неполное совпадение URL’а с адресом оригинала. Например, odnoklassnik.ru.

- Орфографические ошибки (на главной и других страницах).

- Грубо скопированные элементы дизайна: плохо прорисованные, размытые и т. п.

Чтобы посмотреть, куда на самом деле ведет ссылка, наведите на неё курсор. У фишинговых страниц очень неожиданные адреса, состоящие из множества латинских букв и цифр, складывающихся в хаотичную последовательность.

Скачав файл из подозрительного письма, можно заразить компьютер всем набором шпионского и вредоносного ПО – от простых троянов и вирусов до программ, ворующих пароли или запоминающих все нажатия клавиш. Под угрозой оказываются банковские счета, онлайн-кошельки и социальные сети, на которые вы заходите с этого устройства.

Иногда на фейковых сайтах присутствуют телефоны якобы службы поддержки, при звонке по которым у вас тоже будут просить личные данные.

Электронная почта является удобным каналом для интернет-фишинга. Подставить нужный электронный адрес в строке «От кого» – пустяковая задача для хакера. Есть много специальных онлайн-сервисов и программ для этого. Пользователь, видя адрес легитимного сайта или серьезной конторы, ничего не заподозрит. Правда, крупнейшие почтовики активно борются с этим. Например, Gmail сразу отправляет подозрительные письма с подменой адреса в папку «Спам». Но отдельные из них всё равно проскакивают этот барьер и не блокируются. К тому же, кибермошенники тоже не стоят на месте и находят всё более изощренные способы доставить фишинговое послание пользователю.

5 признаков, по которым можно выявить поддельные письма:

- Нет цифровой подписи, зато есть исполняемые файлы в виде вложений (документов, дистрибутивов программ, даже картинок) или ссылки на скачивание чего-либо. Практически наверняка там содержится вирус.

- Нагнетание тревоги и спешки: слова «срочно», «важно», «немедленно», обилие восклицательных знаков в заголовке или тексте, заставляющие пользователя быстро сделать всё, что нужно, чтобы решить проблему.

- Фишинговые рассылки пестрят грамматическими ошибками и опечатками. Конечно, далеко не каждый из нас может похвастаться идеальной грамотностью и иногда пропускает запятую, но письма фишеров просто вопиюще ужасны в этом плане: с ошибками набраны даже названия сервисов.

- Для фишинга в Интернете мошенники отправляют рассылку с одних и тех же адресов, причем подставных, ненастоящих (вроде money@yandiex.co.cc, странность которого сразу бросается в глаза). Можно легко нагуглить жалобы на эти адреса

- Требование сообщить пароль и логин учетной записи на портале, номер банковской карты с ПИН-кодом, код авторизации, перечислить небольшую сумму для разморозки счета. Такие просьбы – типичный маркер фишингового письма.

Нередко мы получаем письма с просьбой зайти по указанной ссылке и авторизоваться на сайте с помощью своих личных данных. Получив нечто подобное, будьте внимательны к:

Адресу отправителя. Оповещения от солидных компаний и крупных порталов не могут прийти с массовых почтовых сервисов типа Gmail.com, Yandex или Mail.ru – у всех корпоративных отправителей есть собственные домены.

Обращению в письме. Безличное обращение вроде «Дорогой клиент!» должно вас насторожить: вероятнее всего, это мошенническое письмо. Банки и прочие предприятия обратились бы к вам по имени или Ф. И. О. – у них эта информация точно есть.

Содержанию письма. Слишком привлекательные предложения в духе кричащей рекламы – срочно активировать скидку, воспользоваться эксклюзивной программой и т. п. – могут указывать на фишинг. Хакеры стараются напугать вас либо соблазнить чем-то очень выгодным, либо заставить спешить. Оповещения о блокировке аккаунта, попадании в бан-лист и т. п. от крупных порталов и организаций не должны вас пугать. Есть большая вероятность, что это происки фишеров, которым нужно только принудить вас пройти по ссылке и оставить там свои регистрационные данные. Зайдите на этот сайт самостоятельно, не кликая по ссылкам из письма, и проверьте, всё ли хорошо с вашей учетной записью.

Обходу фильтров. Спам-фильтры работают с текстами писем, находя подозрительные фрагменты и помечая письмо как спам. Поэтому фишеры стараются заменять тексты изображениями. Однако почтовые сервисы об этом знают и блокируют письма с картинками, приходящие с незнакомых адресов, отсутствующих в адресной книге клиента.

- Фишинг в социальных сетях

Рассмотрим методы фишинга в Интернете на примере такой мировой соцсети, как Facebook. Хакеры могут создать идеальную копию страницы входа на сайт и разместить её на домене с очень похожим названием (fasebook.com, fakebook.com и т. п.). Если вы не заметите несоответствий в адресной строке и залогинитесь на фишинговой странице, мошенники получат доступ к вашей учетной записи в этой социальной сети. Чтобы пользователь ничего не заподозрил, после нажатия кнопки Log In его перенаправляют на главную страницу настоящего Facebook.

Предположим, существует некий программист Игорь, промышляющий фишингом в Интернете. Он пишет программу для сбора учетных данных тех, кто будет логиниться на фейковой странице, и быстро создает саму страницу, размещая её по адресу https://www.facebouk.com/money-online. Затем пишет письмо следующего содержания своему другу Андрею: «Андрей, привет, я тут нашел крутой способ быстро заработать в Интернете, обязательно посмотри − https://www.facebouk.com/money-online».

Андрей, ослепленный перспективой легко обогатиться, проходит по ссылке и оказывается на поддельной странице. Видя привычный интерфейс Facebook, он, как ни в чём не бывало, вводит свой логин и пароль. Эти данные отправляются Игорю, а Андрея перекидывают на страницу с рекомендациями по заработку https://www.facebouk.com/money-online.html. Учетная запись Андрея взломана, фишинг удался.

Вас также может заинтересовать: Фильтр «Минусинск»: как проверить и выйти из-под него

Какие еще разновидности фишинга встречаются в Интернете?

Фарминг – подвид интернет-фишинга, при котором персональные данные крадутся не по ссылке из письма, а прямо на официальном сайте. Фармеры научились заменять цифровой адрес реального сайта компании на свой собственный, чтобы пользователь, не замечая ничего странного, перешел на мошеннический сайт. Такой фишинг очень опасен: люди беззащитны перед ним, поскольку просто не могут обнаружить подмену.

К сожалению, пока не разработано надежных методов защиты от фарминга. Всё, что может сделать рядовой пользователь, это иметь на своем устройстве антивирусную программу и критически относиться к входящей почте.

Вишинг (голосовой фишинг) – ещё одна угроза вашим персональным данным и кошельку. Аферисты отправляют жертве письмо о том, что её банковский счет в опасности и нужно срочно перезвонить по указанному номеру. Сделав это, человек натыкается на автоответчик или оператора, который требует продиктовать ему ПИН-код и номер банковской карты. Легко догадаться, что следующим шагом человек теряет свои деньги.

Важно! Политика безопасности банков не допускает подобных звонков! То есть работники кредитных организаций никогда не станут спрашивать, какой у вас пароль, логин или номер кредитки. Этот вопрос однозначно выдает мошенника.

Смишинг (или смс-фишинг) заключается в рассылке смс-сообщений, в которых содержится ссылка на фишинговый сайт. Отправитель маскируется под надежную известную контору и просит зайти на сайт, чтобы отправить через него свои данные, включая ПИН-код. Все средства с его карты после этого списываются, причем иногда даже за одно смс.

В наше время некоторые банки переходят к более продвинутым способам обеспечения безопасности платежей, которые вступают в силу, например, тогда, когда в магазине человек пытается расплатиться за крупную покупку, превышающую установленный банком лимит. Ему может позвонить представитель банка и попросить назвать кодовое слово.

Однако специалисты по интернет-фишингу тоже не дремлют и изобретают всё новые алгоритмы выманивания личных данных: отслеживают, перехватывают и определяют телефонный номер жертвы, а затем выясняют проверочное слово. Зная его, они могут добраться до кредитки. Будьте внимательны к подобным звонкам.

Вас также может заинтересовать: Что такое SSL-сертификат и зачем он нужен владельцу сайта

Лучшая защита от фишинга в Интернете

Чем меньше люди осведомлены о правилах работы организаций, за представителей которых выдают себя кибераферисты, тем большим успехом пользуются мошеннические схемы получения персональных данных. Сайты многих банков, платежных систем и других компаний, где фиксируется конфиденциальная информация, содержат развернутые предупреждения о том, что сообщать свои пароли, логины, номера счетов и прочее никому не следует и что работники компании не могут об этом попросить. Но люди продолжают попадаться на удочку фишеров.

Для борьбы с фишингом в Интернете была организована специальная группа под названием APWG – Anti-Phishing Working Group, объединяющая предприятия, являющиеся целью атак фишеров (в том числе крупные мировые банки), и разработчиков антивирусного, антиспамерского и антифишингового ПО (IT-компании). APWG проводит мероприятия по ознакомлению пользователей. Члены группы, число которых на сегодняшний день перевалило за 2500, постоянно обмениваются информацией о новых сайтах фишеров и схемах работы мошенников.

APWG с оптимизмом смотрит в будущее и надеется научить пользователей избегать подозрительных сайтов. Ведь удалось же привить людям осторожность при работе с письмами и файлами от неизвестных отправителей.

Против фишинга в Интернете предпринимаются и технические меры:

- браузеры собирают черные списки опасных сайтов и оповещают пользователя о вероятной угрозе;

- спам-фильтры почтовых служб всё время совершенствуются.

9 полезных советов по защите от фишинга:

- Обзаведитесь двумя (или более) почтовыми ящиками: для личной переписки и для регистрации на различных сервисах, порталах, форумах, а также для работы. Распознавать и удалять спам будет проще.

- Все письма, требующие передать пароль, ПИН-код и другую подобную информацию, сразу отправляйте в корзину. Никто не вправе претендовать на эти данные. Персонал банков и других учреждений не должен иметь к ним доступ. Это явно фишинг.

- Внимательно читайте e-mail, с которого пришло письмо с требованием сообщить ПИН-код либо пароль. Он идентичен корпоративной почте компании? Проверьте это, зайдя на её сайт: в разделах «Контакты», «Обратная связь», «Поддержка клиентов» обязательно указаны контактные адреса фирмы.

- Остерегайтесь всяких непонятных ссылок из писем. Не открывайте подозрительные вложения.

- Всегда удостоверяйтесь в том, что доменное имя интернет-ресурса, на который вы зашли, верно и соответствует доменному имени нужного вам сайта.

- Заходя в онлайн-кабинет банка или платежной системы, убедитесь в наличии безопасного соединения HTTPS (в отличие от привычного http в адресной строке, оно содержит дополнительную букву s – secure – и выделено зеленым цветом). Оно не позволит злоумышленникам перехватить ваши данные. Сайты банков без https лучше обходить стороной.

- Своевременно обновляйте браузер, проверяйте его настройки. Создатели браузеров постоянно улучшают свои продукты, делая их более безопасными и менее уязвимыми. Не ленитесь скачивать обновления.

- Не только браузеры, но и почтовые клиенты, антивирусные и другие программы борются с фишингом в Интернете. Антивирусные программы, которые нужно обязательно устанавливать на каждый компьютер, оперативно блокируют фишинговые атаки. Современные браузеры и почтовики научились неплохо распознавать фишинговые письма и отправлять их в спам.

- Операционная система (ОС) тоже нуждается в обновлении! Многие улучшения ОС делаются именно ради того, чтобы закрыть уязвимости, которыми могут воспользоваться киберпреступники для фишинга в Интернете, и ради того, чтобы система отвечала всем актуальным требованиям.

Но, какими бы совершенными ни были программы, не следует полагаться на них целиком. Внимательность ничто не заменит. Не игнорируйте предупреждения вашего антивирусника или браузера, который распознал сайт как опасный. Кроме того, большинство пользователей не глядя устанавливают игры и софт, не читают скучные пользовательские соглашения, а это может быть небезопасно.

Заполучить контроль над персональным аккаунтом, узнать логин с паролем от финансового счёта или выудить какие-то чужие сведения – это невероятно перспективная, с позиции злоумышленника, цель. Интернет-мошенничество здесь имеет безграничные перспективы. Поэтому длительное время существует и модернизируется простой, но действенный способ мошенничества, название которому фишинг в интернете. Такая проблема актуальности своей не теряет, поэтому подробно разберём этот вид выманивания различных данных пользователей.

Фишинг в интернете – что это?

Слово «фишинг» является англоязычным и в буквальном переводе обозначает «ловля на приманку» или «выуживание». Отсюда проясняется главная концепция действия. Итак, фишинг в интернете – это вариант мошенничества в виртуальном пространстве, ключевая задача которого состоит в обретении доступа к персональным данным какого-то пользователя. Преступники (фишеры) охотятся за разными сведениями, начиная от паролей и логинов электронной почты, заканчивая кодами от банковских счетов или даже корпоративными секретами.

Наиболее часто фишинг в интернете представляет собой электронные письма, а также оповещения, предупреждения, рассылаемые от имени известных сервисов, банков, платёжных систем, популярных брендов и т.п. Письма обычно оформлены презентабельно, содержат грамотный текст, составленный в строго-деловом стиле, логотип, подпись либо иные детали. Внешне фактически нельзя его отличить от действительно реального сообщения, направленного серьёзной организацией. Обязательно присутствует ссылка, ведущая на веб-сайт, тоже с виду неотличимый от фирменного ресурса. Написано требование перейти по указанной ссылке, причём предлоги бывают совершенно разные, однако, всегда они очень убедительные. И как раз тут кроется инструмент, посредством которого нечестные люди совершают обман.

Доверчивый, легкомысленный пользователь переходит по такому линку, и заполняет поля представленной формы, в которой помимо обычной информации необходимо указать определённые данные конфиденциального плана. Зайдя на сайт, он, возможно, прочитает какой-то маловажный текст или просмотрит рекламу – это несущественно. После его ухода мошенники заполучают указанные сведения, и применяют их.

Так, люди, попавшись на «крючок» фишеров, теряют деньги с карточек, дают доступ к своим аккаунтам в соцсетях и проч. Встречаются другие разновидности методики, хотя схематический принцип и замысел везде идентичные.

Особенности фишинга в сети

Все технологические инновации моментально берутся на вооружение мошенниками, стремящимися всяческими способами обмануть других людей. Фишинг в сети не является исключением. Регулярно дорабатываются схемы, создаются новые способы, применяются современные возможности. Однако, у рассматриваемого способа похищения информации в интернете есть ряд постоянных отличительных качеств.

Специалисты в области компьютерной безопасности выделяют несколько важных особенностей фишинговых атак:

- преимущественной целью фишеров является кража денег. Тут могут реализовываться многоходовые сценарии при интернет-мошенничестве;

- очень большое количество современных вариантов фишинга в интернете;

- поддельные сайты и рассылаемые письма сделаны очень качественно. Распознать сразу обман способны лишь опытные люди;

- доменные имена мошеннических ресурсов имеют незначительные различия с настоящими интернет-проектами;

- веб-странички, на которые ведут жульнические ссылки, существуют не больше 3-5 суток. Соответственно каждая атака проводится очень быстро;

- текст ложных писем оформлен в устрашающе-угрожающем стиле либо имеет корыстно-заинтересованную направленность;

- всегда страница, на которую ведёт линк, содержит форму для внесения конфиденциальных данных.

Да, все эти указанные признаки элементарные и очевидные, но почему-то люди не замечают либо просто внимания не обращают на них. У более специфичных разновидностей фишинга в интернете есть особенные признаки.

Виды фишинговых атак

Кроме классификации по разновидностям, фишинг в интернете делят на группы по используемым техникам и методикам. Чаще реализуются следующие модели:

- способы социального шпионажа – в методиках этой инженерии фишеры используют психологическое воздействие на пользователей. Они рассылают сообщения о якобы значимом событии или проблеме (обновление системы, восстановление доступа, критическая уязвимость и др.). Чтобы благополучно разрешить трудную ситуацию, человеку необходимо сообщить персональные сведения. Многие пользователи пугаются, предоставляя запрашиваемую злоумышленниками информацию;

- обманный фишинг – наиболее частый вариант атак злоумышленников, в котором используется классическая схема интернет-мошенничества. Делается массовая рассылка от имени какой-то значимой организации, к примеру, от Пенсионного фонда. В письме описывается необходимость, допустим, проверки данных и указывается ссылка для перехода. Человек, переходя по линку, попадает на поддельный сайт, где требуется заполнить подробный бланк с указанием персональных сведений. Потом он указывает всю интересующую киберпреступников информацию;

- «ловля китов» – весьма специфичный вариант интернет-фишинга, предполагающий хищение конфиденциальных данных пользователей, занимающих высокие должности либо публичных персон. Исполнение такого сценария очень трудное и долгое, но прибыльное для виртуальных воров;

- «гарпунный» фишинг – нацелено такое мошенничество на конкретных людей, а не на массы пользователей. Проводится длительное изучение личности, собирается досье и выполняется чёткая атака, учитывающая нюансы личности, а также его положения. Как правило, штурмуют подобным образом высокопрофессиональные хакеры, целью которых являются не деньги, а какие-то иные вещи, ценная информация и т. п.;

- фарминг – относительно новая и очень опасная разновидность фишинговых атак в интернете. Фишер тут сведения заполучает прямо на официальном сайте, а не на поддельной странице. Эти мошенники именуются фармерами и они больше являются хакерами, чем просто интернет-воришками. Фармер взламывает сервер настоящей организации, и совершает подмену цифрового адреса на другой, ведущий на фальшивый ресурс. Подмену вычислить невозможно;

- вишинг – метод, где информацию воруют посредством телефонной связи. Пользователю сообщают о какой-то проблеме, решение которой можно быстро произвести по телефону. Естественно, человек сразу позвонит по предоставленному номеру. Автоответчик или оператор выясняет все необходимые сведения, аргументируя эту необходимость вескими предлогами;

- рассылка вирусов – также является вариантом фишинга в интернете. Злоумышленники могут не только воровать деньги, но и просто наносить ущерб. Группе лиц или отдельному пользователю приходит письмо, где ссылка будет активировать алгоритм загрузки программы-шпиона, трояна, а может кейлоггера.

Как вычислить письмо от интернет-мошенников?

Учитывая специфику мошеннических атак, и проанализировав опыт пострадавших пользователей, специалисты разработали особый список признаков фишинговых сообщений. Если встречаются данные приметы или элементы, то необходимо насторожиться, и тщательно подумать о возможной опасности:

1. Сомнительный адрес отправителя. Здесь настороженные подозрения должны вызывать ситуации:

- письмо от серьёзной организации приходит с бесплатного сервиса виртуальной почты типа @mail.ru, @yandex.ru и др. Солидная компания в состоянии обеспечить себе фирменный почтовый домен;

- сообщения от частных лиц с подозрительными адресами, например, 654hotart@babylon.ws или maks1234@gmail.com.

Никогда по электронной почте организации, сервисы или компании не запрашивают персональные сведения. Любой запрос паролей, логинов, документов и прочей конфиденциальной информации указывает на действия фишеров.

2. Начало электронного письма. Когда финансовая или государственная организация в сообщении обращается «Уважаемый клиент!», «Дорогой пользователь!» либо другими общими фразами, велика вероятность, что письмо от людей, затеявших интернет-мошенничество. Все серьёзные организации в рассылках обращаются к своим клиентам по имени, так как знают кому, что и зачем пишут.

3. Содержание письменного послания. Если письмо имеет содержание, в котором использованы психологические приёмы, побуждающие к быстрому действию и переходу по указанной ссылке, то следует проявить бдительность, возможно это интернет-фишинг. В таких ситуациях следует зайти из браузера через поисковый набор на указанный сайт, и через средства связи там прояснить ситуацию.

Полезный совет. В подозрительном письме нетрудно выявить вредоносную ссылку. Внешне линк зачастую нормально выглядит, но переводить он может на фишинговый ресурс. Необходимо сделать простой тест – курсор мыши навести на ссылку и тогда проявится реальный адрес, на который будет выполнен переход.

Нюансы защиты от фишинга в интернете

Конечно, опасность от атак интернет-мошенников серьёзная, однако, существует ряд предохранительных мер, способных вовсе исключить возможность таких угроз. Соблюдение данных рекомендаций оптимально минимизирует угрозу со стороны фишеров:

- установить современный, качественный антивирус. Топовые программы защиты компьютера великолепно распознают вредоносные элементы в письмах и умеют сканировать браузеры;

- в сообщениях от малоизвестного отправителя проверять адреса и ссылки. Нужно помнить, что название линка может не соответствовать реальному виду. Следует просто навести курсор мыши на него, чтобы высветился настоящий адрес перехода;

- изучать текст письма по содержанию. Недопустимы общие фразы обращения, приказные либо запугивающие призывы. При фишинге в интернете зачастую такие нюансы всегда наличествуют;

- для тестирования незнакомых сервисов использовать одноразовую почту. Если проблемы отсутствуют, то реальный аккаунт создать всегда можно позже;

- когда нет надобности читать большой объём сообщений от неизвестных адресантов завести отдельный браузер. Так сказать, браузер исключительно для незнакомых писем;

- не передавать по запросу логины и пароли. Никогда организации или администрации сайтов не станут запрашивать такие конфиденциальные данные у пользователей. Данная информация в системе у них есть;

- когда нужно перейти по отмеченному линку, не стоит делать это из письма. Следует зайти отдельно через браузер на указанный сайт, используя в поисковую или адресную строку;

- указывать персональные и конфиденциальные сведения сугубо на безопасных, надёжных сайтах. Неплохим признаком надёжности ресурса будет значок зелёного замка около адресной строки при нахождении на веб-странице;

- работать с лицензионными программами и новыми версиями браузеров. Последний момент крайне значим, поскольку разработчики веб-обозревателей беспрестанно улучшают схемы защиты и оптимизируют алгоритмы выявления фишинговых писем;

- быть всегда бдительным, стараясь постоянно проявлять внимательность. Злоумышленники не устают проявлять креативность и внедрять новые идеи. Не рекомендуется совсем открывать сообщения, тематика которых явно посторонняя или неактуальная.

Что такое фишинговые сайты и как не стать жертвой злоумышленника

Что такое фишинг:

Фишинг — вид интернет-мошенничества, целью которого является получение доступа к конфиденциальным данным пользователей — логинам и паролям, номерам кредитных карт, электронной почте и т.д.

Суть заключается в том, что мошенник создает интернет-страницу внешне не отличимую, либо слабо отличимую от настоящей страницы, на которой у пользователя запрашивается конфиденциальная информация.

Ссылку на фишинговую страницу, как правило, сопровождаются завлекающими описанием, в стиле: «Бесплатное золото», «получи мгновенный бонус», «золотой стрим», «информация о новых танках», «шокирующая правда о…», «посмотрите какая новость о…» и т.д.

Помните, если в ходе обычного обсуждения появляется сообщение подобного рода, Вам сразу следует насторожиться.

В случае с нашим проектом, фишинг как правило копирует форму OpenID. Отдельная категория мошенников иногда не усложняет себе жизнь, а просто воссоздает внешний вид портала, обещает золотые горы и просит просто ввести логин, пароль, а также желаемую сумму золота и т.д.

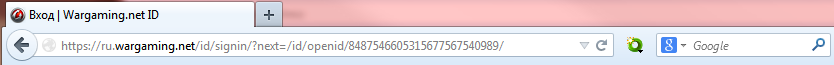

При определении фишингового сайта Ваш лучший друг это ВНИМАТЕЛЬНОСТЬ. Настоящая страница авторизации имеет следующий адрес:  Соответственно любой, отличный от данного шаблона, вид адресной строки, указывает на то, что ресурс является мошенническим.

Соответственно любой, отличный от данного шаблона, вид адресной строки, указывает на то, что ресурс является мошенническим.

Чтобы удостовериться, что перед Вами фишинговый сайт, можете ввести какой-либо вымышленный электронный адрес и случайный набор букв-цифр в качестве пароля. Фишинговый сайт примет введенные данные и просто переадресует вас на другую страницу.

Что нужно знать, чтобы обезопасить себя от фишинга:

1) Интернет адреса сайтов читаются справа-налево соответственно адрес http ://worldoftanks.ru.forummiratankov.me НЕ ведет на https://worldoftanks.ru/ это субдомен forummiratankov.me В свою очередь если Вы введете логин и пароль на таком ресурсе, Вы станете жертвой мошенничества.

Чтобы лучше понять эту особенность, прямо сейчас перенесем взгляд на адресную строку. Мы видим следующее http ://forum.worldoftanks.ru/index.php?/topic/1107831- Основной ресурс это «worldoftanks.ru» вкладка «forum» является названием субдомена, при этом создатель ресурса может присвоить этому субдомену любое имя, чем зачастую и пользуются мошенники.

2) Никогда не вводите логин, пароль, адрес электронной почты, номер кредитной карты и другую личную информацию, если сайт открывается по открытому протоколу HTTP (адрес с защищённым протоколом выглядит так: https://ru.wargaming.net)

3) Никогда не вводите логин, пароль, адрес электронной почты, номер кредитной карты и другую личную информацию пока окончательно НЕ убедитесь в подлинности интернет ресурса.

4) Никогда не вводите логин, пароль, адрес электронной почты, номер кредитной карты и другую личную информацию, если браузер выводит вам предупреждение о недостоверном сертификате или выдаёт предупреждение о мошенническом сайте.

Также следует обратить внимание, что фишинговый сайт может копировать не только внешний вид наших интернет ресурсов но и любых других ресурсов, начиная от страниц социальных сетей (например Вконтакте или Facebook) и заканчивая почтовыми сервисами (например mail.ru), сайтами банковских организаций и платежных систем.

Что делать если Вы обнаружили фишинговый сайт:

1) Если Вы обнаружили фишинговый сайт, Вам следует сразу оповестить об этом владельца ресурса, который пытаются подделать. В случае нашего проекта — отправить заявку в Центр поддержки пользователей, указав ссылку на фишинговый сайт. В случае с другими ресурсами, следует обратиться к их службе поддержки.

Если же Вы столкнулись с подобной ссылкой в сообщении на форуме или увидели подобную ссылку в подписи одного из участников, то просто воспользуйтесь кнопкой «Жалоба» слева от сообщения.

2) Можно обратиться к хостинг провайдеру, с жалобой на то, что ресурс, размещенный на его хостинге, является фишинговым и служит мошенникам.

3) О фишинговом сайте можно сообщить на специальные сервисы:

https://www.google.com/safebrowsing/report_phish/

Дополнительные меры безопасности:

Одной из мер безопасности может являться установка плагина для интернет браузера https://www.mywot.com/ (Доступен для установки в браузерах Firefox, Google Chrome, Internet Explorer, Safari, Opera) Данный плагин создан на основе сообщества, и показывает уровень доверия к тому или иному сайту. Репутация сайта зависит от оценок, выставленных его посетителями-пользователями.

В частности:

После установки справа от адресной строки отображается круг, цвет которого зависит от оценки этого ресурса другими пользователями. Красный соответствует сайтам с низким уровнем доверия, фишинговым, мошенническим и т.д. Зеленый в свою очередь соответствует проверенным ресурсам, с высоким рейтингом. Серый цвет круга соответствует непроверенным ресурсам, либо ресурсам, которым не проставили достаточное количество оценок для выставления рейтинга. Находясь на настоящей странице openID, Вы, справа от адресной строки, будете видеть зеленый кружок.

За последние 20 лет интернет врос в нашу жизнь. Мы используем электронные платежные сервисы, оплачиваем коммунальные счета с помощью интернет-банкинга, ведем деловую и дружескую переписку. Если не соблюдать элементарные правила осторожности, наша конфиденциальная информация может стать добычей мошенников.

Фишинг — это одна из разновидностей мошенничества в интернете с целью получения незаконного доступа к конфиденциальным данным пользователей. По некоторым данным, ещё в 2013 году на 509 всех писем, отправленных по электронной почте, приходилось одно фишинговое письмо. Себестоимость одной фишинговой атаки составляет до 2 тысяч долларов, а прибыль, получаемая мошенниками, может достигать десятков тысяч.

Что такое интернет-фишинг?

Разберем подробнее, что же это такое. Фишинг (от англ. phishing — выуживание) – это вид интернет-мошенничества, который заключается в краже конфиденциальных данных пользователей. Проще говоря, злоумышленники «разводят» пользователей на то, чтобы они сами раскрыли свои личные данные, например, номера телефонов, номера и секретные коды банковских карт, логины и пароли электронной почты и аккаунтов в социальных сетях. Для этого пользователям предлагают некую услугу или возможность, которая завлекает их на такие действия. Например, пользователям социальной сети ВКонтакте предлагают узнать, кто заходил на их личную страницу (хотя на самом деле такой возможности сама социальная сеть не предоставляет), а клиентам интернет-магазинов предлагают товар с сумасшедшей скидкой.

Интерес злоумышленников может вызвать любая другая конфиденциальная информация. Мошенники «выуживают» данные пользователей под различными благовидными предлогами: проверка авторизации на сайте, необходимость «отписаться» от спама в электронной почте, оплата покупки по бросовой цене или с большой скидкой, необходимость установить новое приложение.

Британский эксперимент

Не так давно одна из британских компаний, специализирующаяся на защите от мошенничества в интернете, провела любопытный эксперимент. Посетителям кофейни предлагали бесплатный кофе взамен на лайк корпоративной страницы заведения в Facebook. Пока посетитель делал заказ, сотрудники анализировали профиль человека и узнавали о нём множество личной информации. Пока готовилось кофе, бариста успевал «вывалить» на ошарашенного человека информацию о его дне рождения, именах родителей, образовании, вероисповедании и прочему. И всё это благодаря всего-навсего одному лайку! Таким интерактивным способом компания акцентировала внимание граждан на необходимости защиты своих персональных данных.

В последние годы количество случаев фишинга идет на убыль. В 2013 году зафиксировано снижение доли массовой рассылки фишинговых писем. Это связано с тем, что крупные компании уделяют всё больше внимания защите конфиденциальных данных пользователей. Социальные сети и ресурсы электронной почты практикуют привязку аккаунта пользователя к IP или мобильному телефону. Интернет-банкинг также использует смс-оповещения. Однако расслабляться рано, поскольку электронная коммерция распространяется бешеными темпами, торговля в интернете процветает, социальные сети ежегодно привлекают миллионы новых пользователей, а уголовное право зачастую не поспевает за развитием информационных технологий. А значит, количество желающих заработать на человеческом доверии точно не уменьшится.

Кроме этого, снижение массовой рассылки фишинговых писем позволяет сделать другой, менее успокаивающий вывод: мошенники начали более адресно выбирать своих жертв.

Как работает интернет-фишинг?

Спецификой фишинга является то, что жертва мошенничества предоставляет свои конфиденциальные данные добровольно. Для этого злоумышленники оперируют такими инструментами, как фишинговые сайты, e-mail рассылка, фишинговые landing page, всплывающие окна, таргетированная реклама. Пользователь получает предложение зарегистрироваться для получения какой-либо выгоды или подтвердить свои персональные данные якобы для банковских или коммерческих учреждений, клиентом которых он является. Как правило, мошенники маскируются под известные компании, приложения социальных сетей, сервисы электронной почты. Электронный адрес отправителя действительно похож на адрес знакомой пользователю компании. Например, чтобы замаскироваться под интернет-магазин Aliexpress, мошенники шлют письма с адресов, содержащих слово Alliexpress или Aliexxpress. Работает та же схема, которая заставляет людей покупать дешевые китайские кроссовки таких “всемирно известных брендов”, как Pumma или Abibas.

Злоумышленники пользуются низким уровнем осведомленности пользователей, в частности, незнанием элементарных правил сетевой безопасности. Прежде всего, устроителей фишинг-атак интересуют персональные данные, которые дают доступ к деньгам, поэтому жертвами фишинга могут становиться не только отдельные люди, но и банки, электронные платежные системы, аукционы.

Примеры схем интернет-фишинга

- Рассылка поддельных сообщений электронной почты, с просьбой подтвердить логин и пароль. Злоумышленники могут заспамить сообщениями миллионы адресов электронной почты в течение нескольких часов. Для этого базы предварительно покупаются. Однако за такие действия предусмотрена уголовная ответственность, а серверы, с которых рассылается спам, вычисляют и банят, поэтому этот способ медленно уходит в прошлое;

- Мошенники создают электронные письма с поддельной строкой “Mail From:”, используя недостатки в почтовом протоколе SMTP. Когда посетитель отвечает на фишинговое сообщение, письмо с ответом автоматически пересылается мошенникам по электронной почте;

- Фишинговые схемы популярны при проведении интернет-аукционов. При этом товары выставляются на продажу через легальный интернет-аукцион, однако средства перечисляются через поддельный веб-узел;

- Фиктивные благотворительные организации, обращающиеся с просьбой о пожертвованиях;

- Создание фишинговых интернет-магазинов. Товары продаются по бросовым ценам либо с большими скидками. Это привлекает посетителей и они предоставляют данные своих банковских карт, не подозревая, что становятся жертвой мошенничества.

Как распознать фишинг

На электронную почту приходит письмо, которое начинается словами «Поздравляем! Вы выиграли…». Вам сообщают о победе в розыгрыше или лотерее, и чтобы получить приз, нужно всего-то авторизоваться, оставив на чужом ресурсе данные личного аккаунта. Как ни странно, такая примитивная стратегия обмана до сих пор действует, поскольку надежда на лучшее и стремление получить подарок лежат в природе человека.

Предложение оставить свои конфиденциальные данные может исходить от ресурса, который похож на хорошо знакомый вам сайт, а на самом деле оказывается фишинговым. Мошенники создают фишинговые сайты с узнаваемым дизайном и схожей адресной строкой. Они заманивают посетителей в фишинговые интернет-магазины бешеными скидками и низкими ценами. После того, как человек вводит информацию, необходимую для оплаты товара кредитной картой (номер кредитной карты, фамилию и имя пользователя, срок действия карты и секретный код CVV), информация попадает к злоумышленникам. Покупатель остается без товара и без денег на карте.

Фишинговые сайты могут скрываться за всплывающими окнами. На них может вести таргетированная реклама. Бывают ситуации, когда в графе «логин» пользователь уже видит адрес своей электронной почты, и ему предлагается всего лишь ввести свой пароль в нижней графе.

Велика вероятность увидеть ссылку на фишинговый сайт в комментариях на чужих страницах или группах в социальной сети. Ее также может прислать вам друг или знакомый, чей аккаунт уже взломали. Если ссылка вызывает хоть малейшее подозрение, лучше не рисковать и не переходит по ней.

Источники привлечения аудитории на фишинговый сайт

Источники привлечения пользователей на фишинговые сайты и приложения всегда разные. Это может быть рассылка в личку, спам на электронную почту, реклама или даже картинка, где показывается функционал программы/сервиса, а в комментариях уже дается ссылка на фишинговый сайт. При этом на фишинговом сайте может быть множество комментариев якобы от реальных пользователей. Это так называемая «прокладка». Мошенники часто работают по схеме «Источник -> Прокладка -> Фишинговый лендинг».

Как защититься от фишинга

Защита от фишинга включает в себя соблюдение нескольких элементарных правил безопасности в интернете.

1. Прежде всего, помните, что никому и ни при каких обстоятельствах нельзя передавать такие конфиденциальные данные, как пин-код банковской карты, пароль электронной почты или аккаунтов в социальных сетях. Ни банк, ни социальная сеть не станут запрашивать эти данные по электронной почте.

2. Установите хороший антивирус с последней базой антивирусов. Как правило, во всех современных антивирусах предусмотрена защита от шпионских и вредоносных программ. Социальные сети и браузеры также предупреждают пользователей о переходе на подозрительный сайт. Не игнорируйте эти предупреждения. Если социальная сеть рекомендует не переходить по ссылке, прислушайтесь. Если ваша электронная почта отмечает письмо как спам, скорее всего, у их отдела безопасности есть на то весомые основания.

3. Всегда обращайте внимание на дизайн сайта. Если сайт или лендинг кажется странным, недоработанным, склепанным на скорую руку или вызывает какие-то подозрения, то очень может быть, что это фишинговый сайт.

4. Обращайте внимание на адресную строку в ссылке перехода. Незначительные изменения в электронном адресе могут привести вас на абсолютно другой сайт (например, вместо mail.ru может быть meil.ru, а вместо vk.com — vk.co или vka.com). Также будьте осторожны с сокращенными ссылками (вроде bit.ly), поскольку с первого взгляда нельзя распознать, что за ними скрывается.

5. При посещении банковских сайтов, следите, чтобы было установлено защищенное соединение https. В адресной строке должен отображаться специальный символ — замок. Вы также можете проверить сертификат для HTTPS при клике по этому замку. Обращайте внимание, подтвержден ли сертификат во всплывающем окне.

6. Письма с неизвестных адресов, которые «давят на эмоции» или носят экстренный характер, должны в первую очередь вызывать подозрения. Письма, которые начинаются с таких заявлений, как «Ваш аккаунт взломан!» или «Ваш профиль будет заблокирован!» или, наоборот, объявляют вам о крупном выигрыше, в большинстве случаев являются мошенническими.

7. Остерегайтесь заходить на банковские веб-аккаунты через точки доступа общественного Wi-Fi. Мошенники могут перехватить ваши личные данные. Лучше воспользоваться мобильным интернетом или защищенным соединением.

8. Если обнаружили фишинговое письмо якобы от известной вам компании или сервиса, сообщите об этом в отделение этой компании. Скорее всего, компания примет меры для того, чтобы надежнее защитить вас как клиента. А еще вы можете связаться с веб-хостинг провайдером такого сайта и оставить жалобу. Большинство хостеров закрывают фишинговые веб-сайты при получении подобных сообщений. Этим вы поможете другим пользователям, которые могут стать жертвами фишинговых атак.

А вообще, лучше никогда не переходите по подозрительным ссылкам. Часто бывают ситуации, когда вам на почту или в личном сообщении приходит странная ссылка, которую сложно идентифицировать. За ней вполне может скрываться вирус или фишинговый сайт. Даже если такая ссылка пришла якобы от вашего друга — стоит быть начеку. Аккаунт вашего знакомого могли взломать и он даже не догадываться, что от его имени идёт вредоносная рассылка.

А действительно ли это актуально?

Мошенничество с использованием корпоративной электронной почты набирает обороты. За первую половину 2016 года ФБР зафиксировала 22 тыс. жертв этого вида мошенничества, при этом финансовые потери составили более 3 млрд долларов. Почта на сегодня является основным методом проникновения в корпоративную сеть. Злоумышленники не видят разницы между компаниями малого, среднего и крупного бизнеса. Киберпреступники играют вдолгую против крупных компаний, но это не значит, что малый бизнес им менее интересен. Ниже приведу интересную инфографику, показывающую что все больше злоумышленников интересует именно малый бизнес.

Мошенники все чаще и чаще используют шифрование (упоминать WannaCry уже становится плохим тоном) как оружие. 2016 год Cisco назвало «Year of ransome». За первые 3 месяца 2016 года мошенники заработали более 200 000 000$. По оценкам, к концу года «выручка» составила более миллиарда долларов.

Эксперты, сообщество, правоохранительные органы говорят: не платите злоумышленникам, этим вы поощряете их на продолжение деятельности. Но люди и компании платят, уровень шифровальшиков растет. Если первые шифровальщики были похожи на работу студентов первого курса по программированию, то сейчас этим стали заниматься настоящие профессионалы своего дела. Уже встречаются криптографически стойкие шифровальщики.

Компания часто может встать перед выбором: платить, или просто прекратить свою деятельность. Естественно многие, практически все платят. Вам ведь также страшно, как и мне? Нет? Тогда давайте прибавим к этому социальную инженерию. Все мы сейчас используем Facebook, vk, twitter и т.п. Для нашего удобства социальные сети объединяют людей в группы. Мы сами заполняем профили, указываем где мы живем, название компании, в которой работаем.

Я параноик и никогда не указываю название компании, где я работаю, скажете вы? А в друзья вы коллег из компании не добавляете в соцсетях? А все ли они не указывают название компании? Не думаю. Проведя пару часов в сети, исследуя любую интересующую нас компанию, можно достаточно легко и быстро получить список имен и фамилий сотрудников компании. Попадание будет достаточно большим, причем в дополнение к фамилиям можно достаточно легко узнать список увлечений и занятий сотрудников, что может быть использовано против них… например, для создания персонализированных фишинговых писем. Но корпоративные адреса почты найти не так просто, скажете вы? Опять разочарую. Зная название компании, легко найти ее корпоративный сайт. Соответственно, домен уже есть. Зачастую на корпоративных сайтах есть и общие почтовые контакты, они нам тоже пригодятся. Теперь самое сложное: нам нужно получить пару действительных адресов почт сотрудников компании. Для этого можно, например, написать на один из публичных адресов компании. Обратиться в техподдержку, например. Попробовать что-то купить в sales. Если публичного адреса на сайте нет, то всегда можно просто позвонить по телефону и поговорить с секретарем. Социальная инженерия творит чудеса.

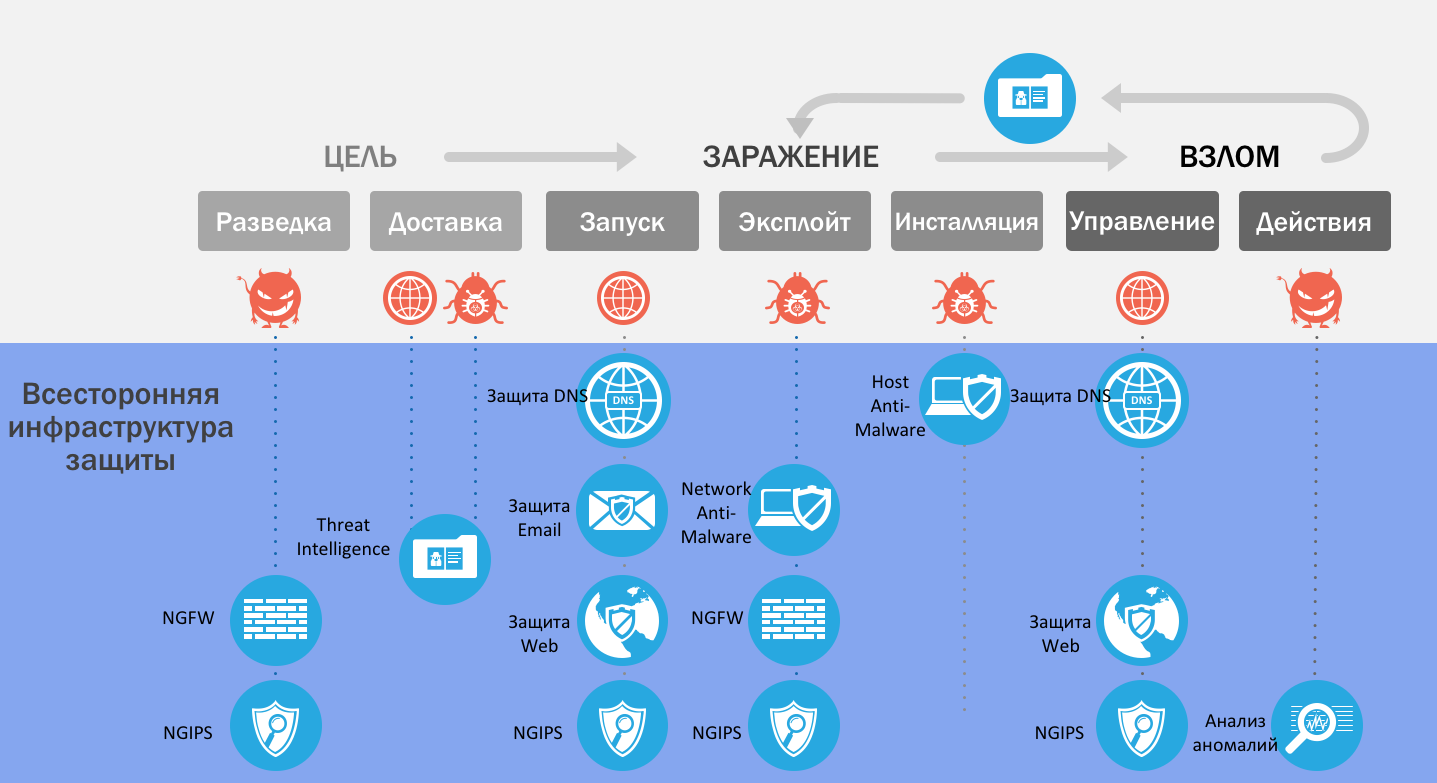

Мне посчастливилось побывать на выступлении Chris «loganWHD» Hadnagy. Организация ежегодно проводит соревнования по добровольному взлому (пентесту) других компаний. Вывод из лекции был простой: социальной инженерией можно получить любую информацию. Неподготовленный человек от этого не защищён. К тому же ничто не помешает перед звонком получить данные о секретаре компании из социальных сетей. Это поможет упростить разговор. Итак, будем считать, что мы выяснили пару адресов сотрудников. Смотрим на паттерн в адресах. Он есть! Админы ведь почту не из головы каждый раз придумывают. Паттернов не много: фамилия, ФИО, имя_фамилия и т.п. Накладываем паттерн на базу фамилий и имен, и вот у нас база почтовых адресов компании. Зачем нам все это? Есть такое понятие как Kill chain.

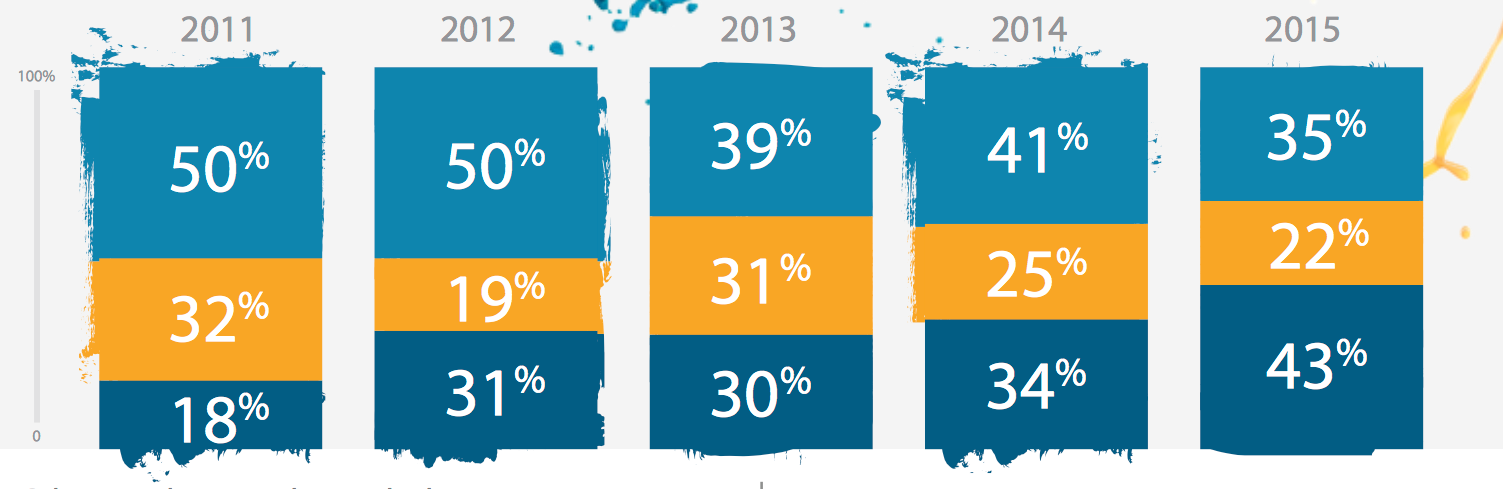

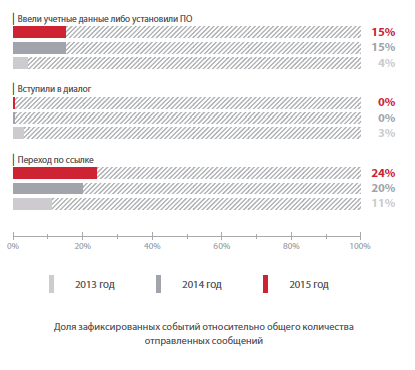

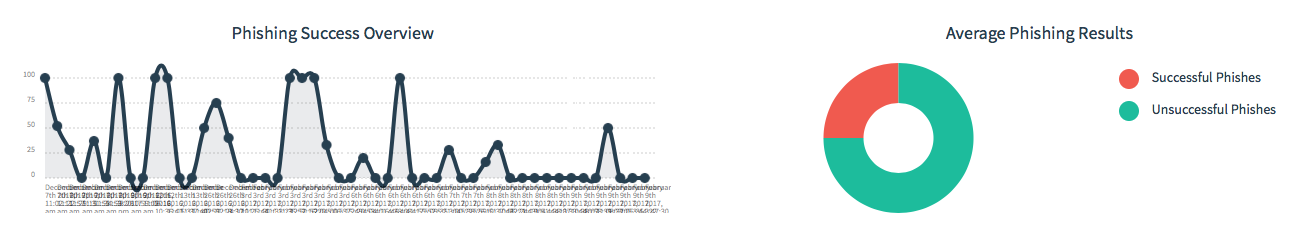

Нас интересует верхняя часть картинки. Итак, мы с вами поняли, что разведку о нас злоумышленники легко проведут в социальных сетях. Соответственно, будет составлен список адресов и осуществлена отправка. Если мы говорим о целевой атаке на компанию, а с учетом разведки предположим, что идет именно она, специально, чтобы обойти стандартные спам-защиты злоумышленники приобрели несколько временных доменов и, соответственно, все наши спам-фильтры будут пройдены, и письмо окажется в почтовом ящике сотрудника. Что дальше? Запуск вложенного файла/переход по ссылке. Неподготовленный пользователь (уж точно несколько среди сотрудников компании) перейдет по ссылке, откроет вложении. По данным Positive Technologies, за 2015 год 24% пользователей, получив письмо, перешли по ссылке, а 15% ввели учетные данные или установили ПО. Процент таких пользователей год от года только растет.

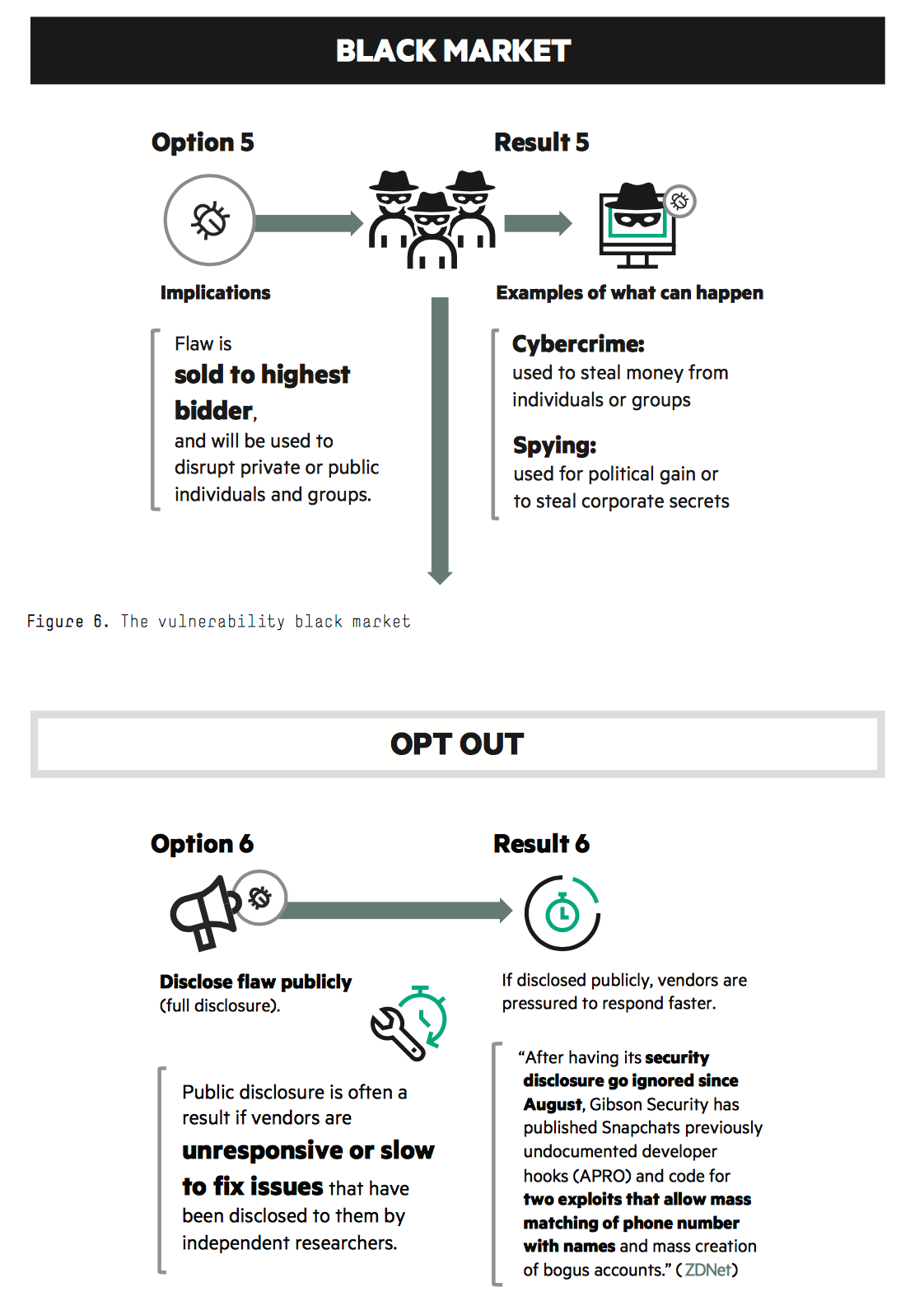

Сработает ли эксплойт? Да (здесь можно вставить много о WannaCry). И вот почему. В отчете HP Enterprise есть вот такая интересная инфографика, это новые уязвимости ПО, появившиеся в 2015 году. Уязвимости есть, и регулярно находят новые. И о них даже знают исследователи:

Часто о них никто и не знает. И бывает вот так (а еще и NSA есть).

На этом «Kill chain» для нас закончен. Заражение произошло, злоумышленник завладел нашим компьютером. Что с ним он будет делать дальше конечно интересно? В любом случае оставим дальнейшее вне рамок данной статьи. Мы хотим понять, что мы можем этому противопоставить? А противопоставить мы можем немногое. Да, можно корпоративными политиками и правилами запретить людям пользоваться социальными сетями и публиковать в них информацию о работе, но с ростом количества сотрудников это становится малореальным. Да, можно тренировать спам-фильтры и использовать дорогостоящие системы обнаружения угроз, но даже самые продвинутые из них зачастую не на 100% гарантируют фильтрацию опасного письма.

Что остается? Остается обучать и еще раз обучать сотрудников на регулярной основе, обучать определять фишинг и просто удалять эти письма, предварительно оповещая ИТ-отдел/службу безопасности о получении подозрительного письма. Недавно в своей компании мы провели «антифишинговое» обучение.

Обучение

Как мы будем учить? А учить мы будем, устраивая социальный пентест своей компании. Можно пойти несколькими способами.

Пентест на заказ

Побродив по просторам интернета можно достаточно легко найти несколько компаний, которые с радостью выпустят вашими социальными пентестерами:

Например, www.infosec.ru — phishman.ru — https://www.antiphish.ru

Можно пойти этим путем, но нужно понимать, что бюджет данного мероприятия будет зависеть от размеров организации и составлять несколько сотен тысяч рублей в минимальном варианте. По желанию заказчика, представители пентесторов даже могут провести полноценный социальный поиск и добыть адреса почты сами, а могут работать и уже с готовыми данными. Обучение по результатам пениста будет стоить отдельных денег. Из интересного в интернете мы нашли еще пару SaS сервисов:

• phishme.com

• infosecinstitute.com/phishsim

Стоить подобные сервисы будут около 20$ в год за почтовый адрес, но нужно учитывать, что готовые базы шаблонов, которые содержатся в них, будут англоязычными (хотя можно всегда загрузить свои шаблоны) + все международные сервисы (видимо для того, чтобы избежать юридических претензий) в обязательном порядке пишут маленькими буквами внизу письма, что это проверка на фишинг, что, по моему мнению, несколько снижает чистоту эксперимента.

Игровые варианты

Одной из лучших методик обучения является игровая. К примеру, недавно так поступил Сбербанк. Метод, без сомнения, эффективный, но содержит пару недостатков. К сожалению, данный метод действует по факту один раз, а учитывая развитие средств и возможностей, фишингу обучаться нужно на регулярной основе. Но что самое главное, игру нужно делать самому и под себя. В открытом доступе готовых решений найти не удалось.

GoPhish

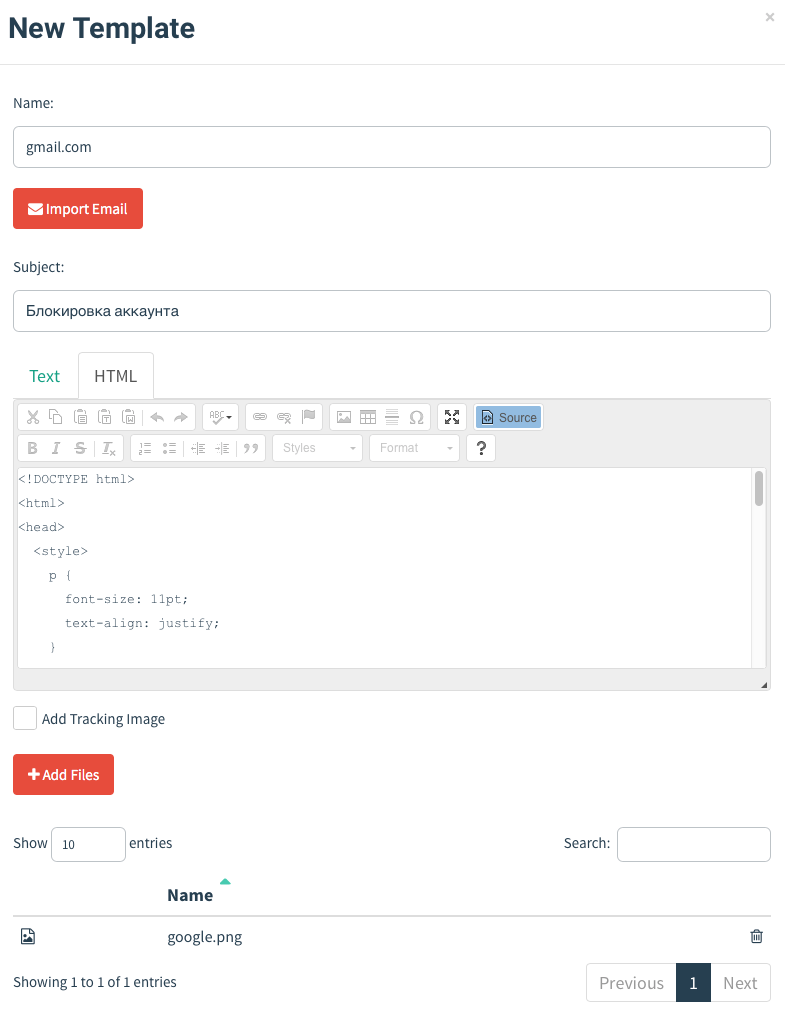

Теперь давайте я расскажу о решении, которое в конечном счете выбрали для себя мы: GoPhish — OpenSource фреймворк для фишинга. GoPhish, пожалуй, незаслуженно обойден вниманием на Хабре. Поиском удалось найти всего одну статью по данному продукту, а продукт стоит того.

Возможности GoPhish

Gophish осуществляет рассылку писем по заранее заданным шаблонам и спискам email-адресов. Также данное ПО использует встроенный веб-сервер для отображения фишинговых страниц. Ссылки для перехода на данные страницы находятся в тексте писем. Для контроля за процессом фишинг-теста используется сущность «кампания» — она объединяет шаблон письма, список адресов со списком «пользователей-целей» (Фамилия, Имя, email-адрес), фишинговую страницу и набор параметров SMTP. После того как «компания» запущена в интерфейсе ПО можно просмотреть, кто из пользователей перешел по ссылке на фишинговую страницу, а кто нет. ПО Gophish также предоставляет API, но нам хватило и базового функционала.

Установка GoPhish

Продукт написан на Go и в скомпилированном виде представляет собой один бинарник. Установка проста и не вызывает проблем, есть хороший и простой мануал. Вся процедура установки сводится к генерации ssl сертификат и созданию простого и понятно config.json файла.

«admin_server» : { «listen_url» : «127.0.0.1:3333», «use_tls» : true, «cert_path» : «gophish.crt», «key_path» : «gophish.key» }

Пояснять что-то здесь я считаю излишним. Все просто и понятно. Осталось запустить сервис, выполнив такую команду:

gophish@gophish.dev:~/src/github.com/gophish/gophish$ ./gophish

Все дальнейшие работы производятся с использованием веб-интерфейса фреймворка. Первое что, нужно сделать — это добавить сотрудников (вкладка «Users & Groups»). Можно импортировать список пользователей из csv файла (например, выгрузив csv с нужными нам полями из AD) или ввести данные пользователей вручную. Далее нужно создать шаблоны писем (вкладка «Email templates»). Текст письма можно вводить в виде текста (вкладка «Text») или с помощью HTML (вкладка «HTML»).

Если отметить флажок «Add tracking image», в письмо будет добавлена «следящая картинка» размером 1х1 пиксель. Картинка используется для отслеживания факта открытия письма пользователем. В тексте письма можно использовать следующие ссылочные значения:

| Значение | Описание |

|---|

| {{.FirstName}} | Имя |

| {{.LastName}} | Фамилия |

| {{.Position}} | Должность |

| {{.From}} | Отправитель |

| {{.TrackingURL}} | url для отслеживания |

| {{.Tracker}} | Картинка для отслеживания |

| {{.URL}} | url страницы перехода |

Далее создаем «фишинговые» страницы (вкладка «Landing Pages»), HTML -код страницы нужно ввести в соответствующее окно интерфейса. Поскольку мы не собираемся заниматься реальным фишингом среди своих сотрудников, а хотим их обучать, в качестве фишинговый страницы мы использовали страницу с обучающим материалом, рассказывающим сотрудникам, что такое фишинг и как не попасться на его удочку. (Шаблон страницы выложим во второй части статьи).

Можно также создавать страницы с полями ввода. Причем есть опции, которые сохраняют в том числи и пароли, введенные пользователями, но лучше пользоваться этим очень аккуратно. Теперь создаем профили отправки (вкладка «Sending Profiles»), т.е. по сути некие почтовые данные от имени кого, сотрудник получит письмо и какой почтовый сервер мы будем использовать для рассылки. На последнем шаге создаем кампанию (вкладка Campaigns). «Компания» объединяет все ранее описанное. После ввода всех параметров нужно нажать кнопку «Launch campaign», и компания запустится автоматически.

За результатами компании можно следить на вкладке «Dashboard».

На данной вкладке показан общий процент, перешедших по ссылкам пользователей и результативность каждой компании в процентах. Всегда можно перейти и посмотреть подробности по компании и увидеть конкретных сотрудников, кликнувших по ссылке.