Как заблокировать любой сайт на компьютере

Как заблокировать сайт на любом компьютере для того, чтобы закрыть для пользователя доступ на страницы заблокированного сайта в браузере. Подавляющее большинство сайтов в интернете предоставляют пользователям полезную информацию. Порой возникает необходимость для ограничения доступа к некоторым сайтам в интернете.

Причины могут быть самые разные. Чаще всего родители пытаются оградить подрастающее поколение от доступа к некоторым ресурсам в интернете. В интернете, кроме откровенно вредных и опасных сайтов, есть сайты социальных сетей, на которых пользователи проводят довольно много времени. В это время они отвлекаются от учебы или работы.

Как заблокировать сайт, чтобы он не открывался? Это можно сделать разными способами: с помощью внесения записей о сайтах в системный файл hosts на компьютере, использование блокировки сайтов в антивирусных программах и брандмауэрах, с помощью специализированных программ, использование функции родительского контроля, сервиса DNS, при помощи расширений в браузерах, при помощи блокировки в роутере.

Некоторые из рассмотренных в статье способов, позволяют заблокировать только отдельные сайты, с помощью других способов блокируется доступ к определенным категориям: сайтам для взрослых, социальным сетям, азартным играм и т. д.

Как заблокировать сайт через файл hosts

Самый простой и надежный способ для блокировки веб-сайта на любом компьютере под управлением Windows: заблокировать сайт с помощью файла hosts. Суть этого метода следующая: в файл hosts вносятся записи для осуществления блокировки определенных сайтов, после этого данные сайты становятся недоступными, после попытки перехода на сайт из любого браузера. Блокироваться будут только определенные сайты, записи о которых были добавлены в файл hosts, остальные сайты в интернете будут доступны.

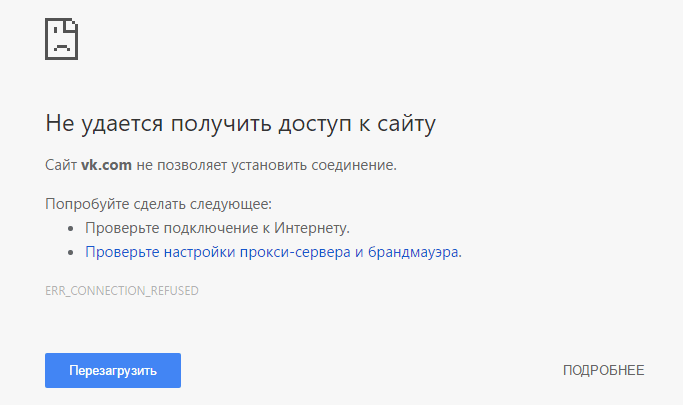

Вместо заблокированного сайта откроется пустая страница браузера с сообщение о том, что браузеру не удается получить доступ к сайту.

Для внесения нужных записей, необходимо открыть файл hosts. Файл hosts находится по следующему пути:

C:\Windows\System32\drivers\etc\hosts

Файл hosts можно открыть с помощью Блокнота, внести в него изменения, а затем сохранить. Более подробно о внесении изменений в файл hosts можно прочитать .

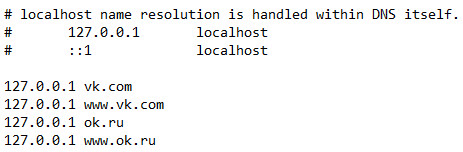

Сразу после окончания стандартных записей в файле hosts, после последней строки с решеткой, с новой строки сначала нужно ввести IP адрес «127.0.0.1» (без кавычек), а затем через пробел название сайта без протокола «http» или «https», например:

127.0.0.1 megogo.net

У некоторых сайтов могут быть зеркала с именем, начинающемся «www», поэтому такие сайты могут открываться по двум адресам: с «www» и без «www». Для более надежной блокировки подобных ресурсов, можно дополнительно внести название веб-сайта с «www». Поэтому сделайте примерно такую запись (на примере блокировки сайта Одноклассники.ру):

127.0.0.1 ok.ru 127.0.0.1 www.ok.ru

Посмотрите на этом изображении на пример добавления в файл hosts сайтов ВКонтакте и Одноклассники.

Если возникнут трудности с сохранением файла хостс, воспользуйтесь этой инструкцией. Это наиболее простой способ для внесения изменений в файл hosts:

- Пройдите по пути: C:\Windows\System32\drivers\etc\hosts

- Скопируйте файл hosts из папки «ect» на Рабочий стол.

- Внесите необходимые изменения в файл hosts.

- Скопируйте с заменой файл hosts с Рабочего стола в папку «ect».

После этого, при переходе на сайт, добавленный в файл hosts, пользователь увидит, что страница сайта заблокирована.

Блокировка через файл Hosts

Метод блокировки веб-ресурсов через Hosts — локальную базу IP-адресов и сопоставленных им доменных имен, рассчитан на самых неопытных. Так как про Hosts сегодня знают даже младшие школьники, для многих не составит труда обнулить настройку и свести ваши старания на нет. Поэтому вам следует предпринять и меры по ее защите. Например:

- Создать для пользователя, которому вы собираетесь закрыть доступ к нежелательным сайтам, учетную запись с ограниченными правами. Тогда он не сможет ничего исправить в файле Hosts при всем желании.

- Использовать хитрости для сокрытия блокирующих записей.

Сама технология блокировки очень проста:

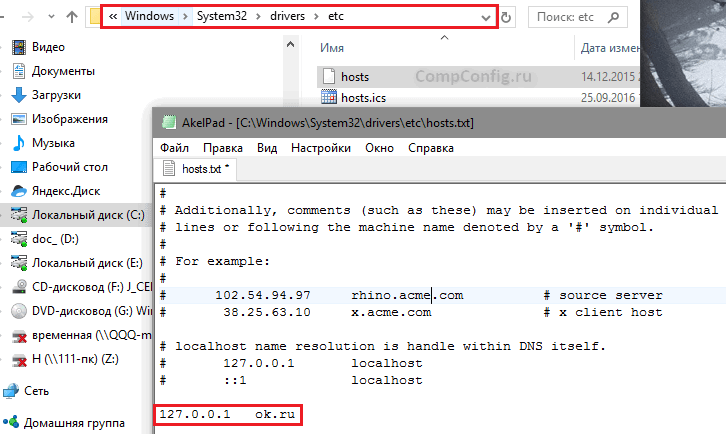

- Авторизуемся в Windows под учеткой администратора.

- Заходим в папку %Windir%\System32\drivers\etc, находим файлик без расширения с именем «Hosts» и открываем с помощью Блокнота или замещающей его программы. Чтобы не было проблем с сохранением изменений, можно сделать так: запустить Блокнот Windows (файл notepad.exe, находится в папке Windows) с правами админа, через меню «Файл» — «Открыть» перейти к Hosts и загрузить его в программу.

- В любое место файла с новой строки добавляем запись 127.0.0.1 сайт, где вместо «сайт» прописываем адрес блокируемого ресурса.

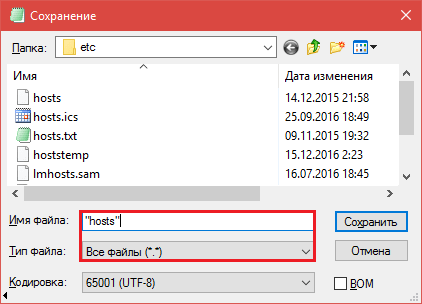

- Сохраняем файл на прежнем месте. Чтобы блокнот не приписал ему расширение txt, имя «hosts», пишем в кавычках, а из типов файла выбираем «все файлы».

После этого сайт перестанет открываться в браузерах, так как компьютер будет искать его не в Интернете, а на самом себе.

Хитрости, которые помешают пользователю удалить вашу запись в Hosts

Первый вариант — это сокрытие самой записи в файле. Сделать ее невидимой невозможно, но между комментариями (строчками, начинающимися с #) и ней можно вставить 2-3 сотни пустых строк. Пользователь при открытии файла, скорее всего, не обратит внимание на полосу прокрутки документа и не увидит вашу запись, так как она будет далеко внизу.

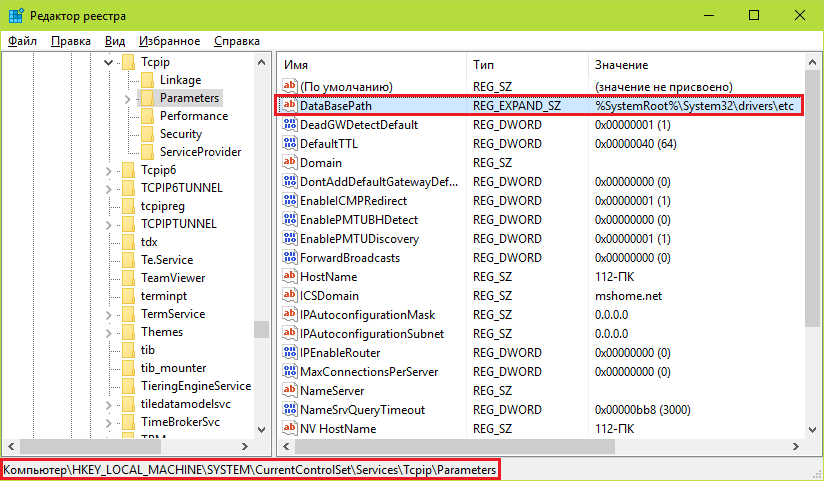

Второй вариант — это перемещение файла Hosts в другое, более укромное место. Куда его поместить, решайте сами, но чтобы система его не потеряла, придется внести небольшую правку в реестр. Откройте в редакторе RegEdit ветку HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters и в значении параметра DataBasePath пропишите новый путь к Hosts.

Через DNS

Трафик компьютера, подключенного к Интернету, проходит через сервера DNS (которые, как и hosts, сопоставляют имена веб-сайтов их ИП-адресам). Кроме DNS, предоставленных провайдером, вы можете использовать другие, например, бесплатные публичные.

Некоторые публичные ДНС имеют систему фильтрации контента, то есть не загружают на компьютер сайты с определенным содержимым.

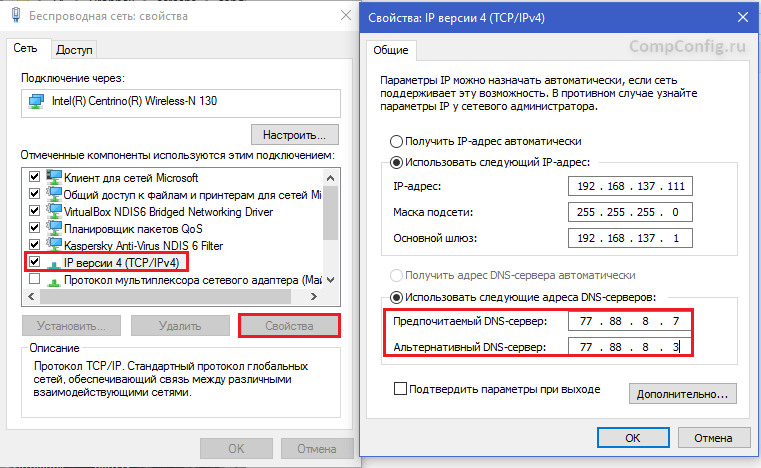

К сожалению, блокировать ресурсы по своему выбору с помощью ДНС нельзя, но если вы хотите закрыть доступ к контенту для взрослых или к потенциально вредоносным веб-сайтам, способ весьма эффективен. Чтобы им воспользоваться, достаточно прописать в свойствах подключения и протокола версии IPv4 нужные DNS-адреса.

В этом примере использованы публичные ДНС Яндекс с фильтром взрослого контента.

Есть и другие варианты блокировок:

- Яндекс: 77.88.8.88 (основной) и 77.88.8.2 (альтернативный) — фильтрация фишинга и мошеннических ресурсов.

- Norton ConnectSafe (Symantec): 198.153.192.40 (основной) и 198.153.194.40 (альтернативный) — фильтрация фишинга, мошенничества, вредоносных программ.

- Norton ConnectSafe: 198.153.192.50 и 198.153.194.50 — то же плюс фильтр контента для взрослых.

- Norton ConnectSafe: 198.153.192.60 и 198.153.194.60 — то же плюс блокировка любой «недетской» тематики.

C помощью брандмауэра Windows или стороннего файервола

Брандмауэр Windows может блокировать веб-сайты только по IP-адресам. Это не самый лучший способ, так как один IP иногда делят между собой несколько ресурсов, а большие порталы, такие как ВКонтакте и Одноклассники, занимают целые диапазоны адресов. Сторонние файерволы настраиваются более гибко — позволяют закрыть доступ даже к единственной странице. Для этого достаточно указать в программе ее URL, а не IP, что гораздо удобнее для пользователя.

Поскольку каждый файервол настраивается по-своему, а рассмотреть их все мы не можем, изучим принцип настройки универсального средства — брандмауэра Windows 10.

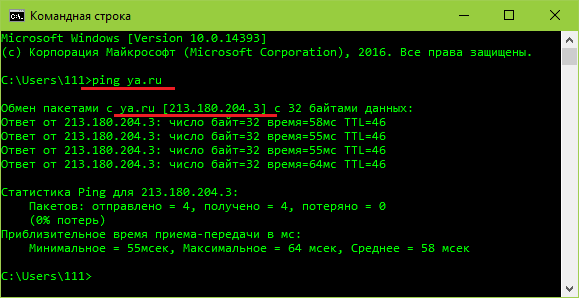

Для создания правила блокировки сначала определим IP сайта. Для этого удобно использовать команду ping_URL (например, «ping ya.ru») или whois-сервисы.

Далее пошагово:

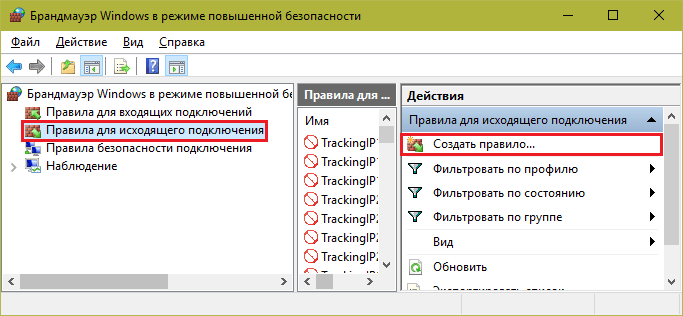

- Откроем брандмауэр. В левой панели выберем «Правила исходящих подключений», а в списке «Действия» — «Создать правило».

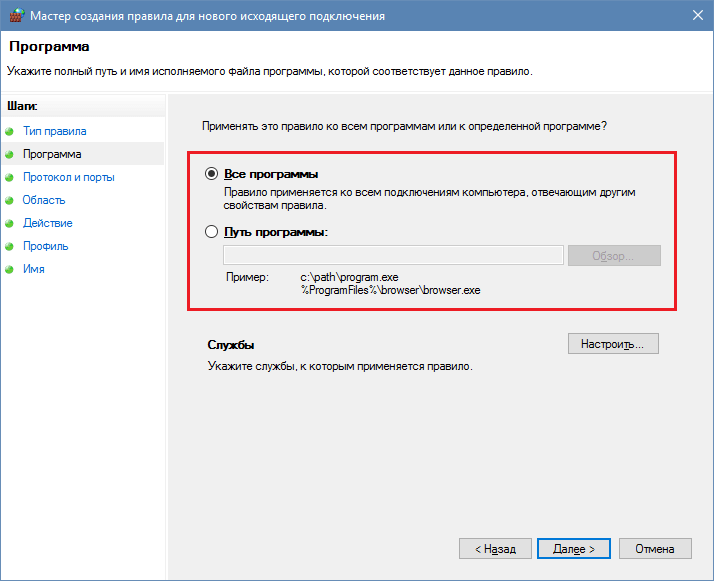

- В следующем окне отметим «Все программы» (если сайт должен блокироваться во всех браузерах) или «Путь программы» (если в одном). При выборе второго варианта укажем путь к исполняемому файлу браузера.

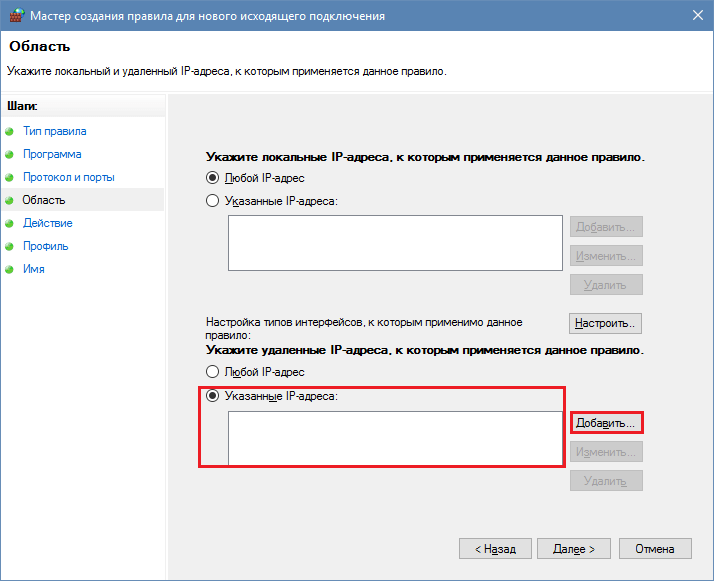

- Следующее окно пропустим. После него нам предстоит указать IP, подлежащий блокировке. Отметим в нижней части окна «Область» пункт «Указанные IP-адреса» и нажмем «Добавить». Верхнее поле не трогаем, так как оно предназначено для создания правил в локальных сетях.

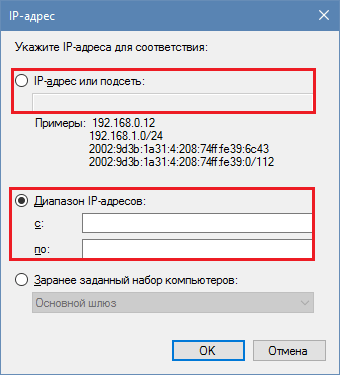

- Пропишем ИП-адрес или диапазон адресов веб-сайта и щелкнем ОК.

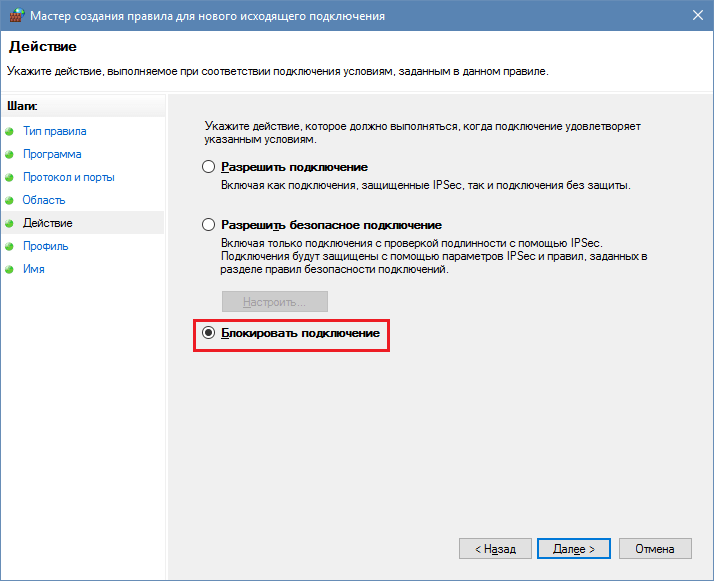

- Далее выберем «Блокировать подключение».

- Отметим сетевые профили, для которых собираемся использовать правило.

- И последним шагом присвоим правилу имя.

После нажатия «Готово» правило вступит в действие.

На роутере

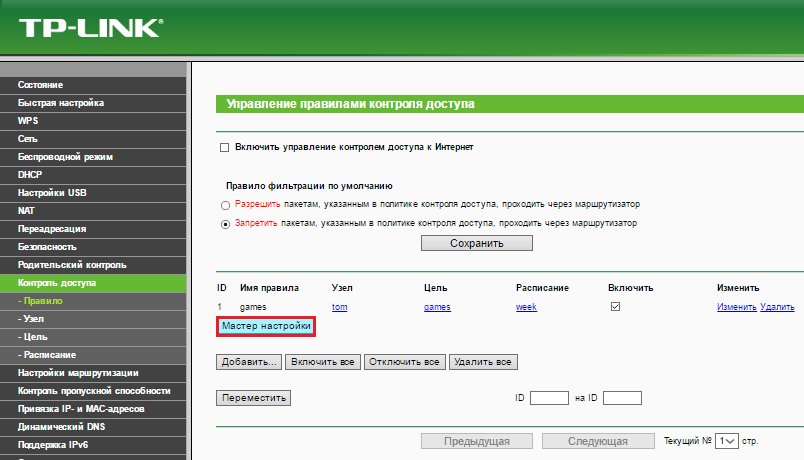

Настройки контроля доступа на роутерах разных моделей неодинаковы, но их алгоритм во многом схож. Разберемся, как блокировать доступ к нежелательным сайтам на примере TP-Link.

Контроль доступа TP-Link (и не только) работает в режиме черного и белого списков. В первом случае доступ разрешается к любым веб-ресурсам, кроме указанных. Во втором — запрещается ко всем, кроме, опять же, указанных. Рассмотрим в качестве примера создание черного списка, так как он используется чаще.

- Заходим в админ-панель, открываем раздел «Контроль доступа» и нажимаем «Мастер настройки».

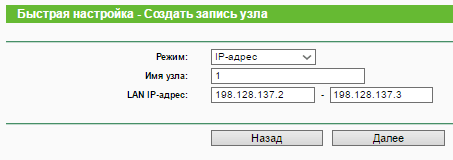

- В новом окне выбираем режим «IP-адрес», указываем имя узла, для которого создаем правило, и прописываем его IP или диапазон адресов.

- Далее выбираем режим «Доменное имя», пишем произвольное имя цели (для чего создается правило) и перечисляем запрещенные сайты.

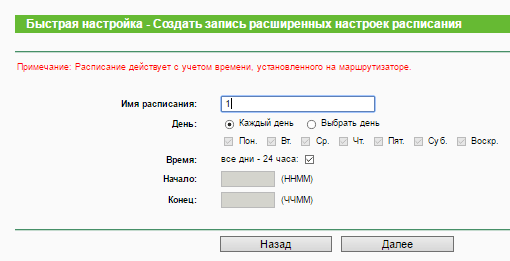

- Следующим этапом создаем расписание блокировки.

- Потом задаем имя правила, проверяем все параметры и нажимаем «Завершить».

- Последний шаг — выбор режима фильтрации (в нашем случае — запретить пакетам с указанных доменов проходить через маршрутизатор) и сохранение правила. Также не забываем отметить «Включить управление контролем доступа к Интернет».

На этом настройка закончена.

Средствами родительского контроля

Родительский контроль сегодня встраивают куда только можно. Он есть во многих роутерах, антивирусных программах и даже в самих операционных системах. До выхода Windows 7 родительский контроль был отдельной системной функцией. В Windows 10 он стал «семейной безопасностью с настройками через сайт Microsoft», однако суть его от этого не поменялась. Родители по-прежнему имеют возможность ограничивать с его помощью доступ ребенка к сетевым ресурсам.

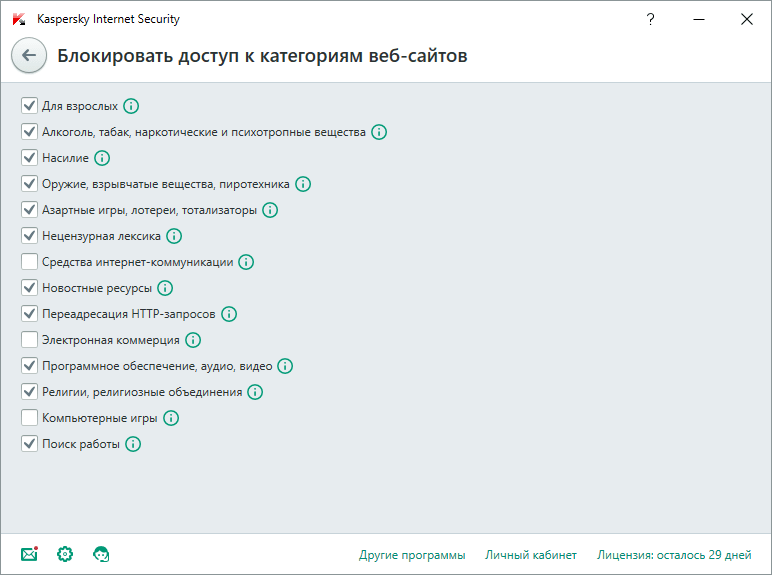

Впрочем, что мы всё о Windows да о Windows? Давайте рассмотрим, как работает родительский контроль в Касперском Интернет Секьюрити.

- Настройка ограничений выполняется через специально выделенный раздел.

- Первое, что предстоит сделать после захода в него, это установить пароль на отключение функции и изменение настроек.

- Дальше вам откроется список учетных записей пользователей, для которых можно задействовать родительский контроль. Нажмите возле выбранной учетки «Настроить ограничения».

- Ограничения доступа к веб-контенту устанавливаются в разделе «Интернет». В наличии 2 режима блокировки: сайты для взрослых (черный список) и все сайты, кроме разрешенных (белый список).

- При выборе режима черного списка вы можете задать категории контента, подлежащего блокировке, но без указаний конкретных сайтов. При выборе режима белого списка разрешенные сайты необходимо добавить в исключения. Всё остальное будет блокироваться.

Ползунок включения/выключения контроля находится вверху окна настроек в списке пользователей.

С помощью статических маршрутов

Статический (постоянный) маршрут — это жестко заданный путь следования пакетов от одного сетевого узла к другому. Например, от вашего компьютера к серверу, на котором хостится веб-сайт. Прописав в реестре Windows или в настройках роутера ложный маршрут к интернет-ресурсу (точнее, к его IP-адресу), вы сделаете так, чтобы он не открывался.

Как это выполнить:

- Определите с помощью команды ping_URL IP-адрес нужного сайта.

- Не закрывая командной строки (она должна быть запущена от админа), выполните еще одну инструкцию: route -p add IP_целевого_сайта mask 255.255.255.0 192.168.1.0 metric 1.

Ответ «Ок» означает, что маршрут к сайту 213.180.193.3 создан. Теперь на этом компьютере ya.ru открываться не будет.

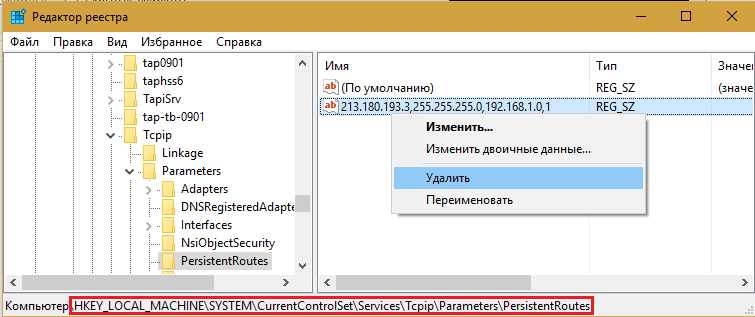

В реестре Windows все статические маршруты находятся в разделе HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters\PersistentRoutes.

Чтобы убрать оттуда запись, ставшую ненужной, и возобновить доступ к сайту, щелкните по записи правой кнопкой мышки и выберите «Удалить». Или выполните в командной строке инструкцию route — f. Последний способ удаляет все существующие постоянные маршруты. Если хотите убрать только один из них, выполните команду route delete IP_целевого_узла, например, route delete 213.180.193.3. После этого сайт ya.ru снова станет доступным.

С использованием локальных политик IP-безопасности (IPSec)

Использование для ограничения доступа в Интернет политики безопасности IP (IPSec) — способ нетривиальный. О существовании такой возможности знают очень немногие (в отличие от Hosts), и тот, для кого вы заблокируете некий веб-ресурс, ни за что не догадается, как вы это сделали.

С помощью IPSec можно блокировать как отдельный IP сайта, так и пул адресов. Единственный недостаток этого метода в том, что оснастка управления политиками есть не во всех редакциях Windows. Так, в домашних выпусках она отсутствует.

Создание политики IP-безопасности может показаться сложным, но только в первый раз. После нескольких попыток оно не будет отнимать у вас больше 2-3 минут. Тем более, что каждый шаг настройки сопровождает Мастер.

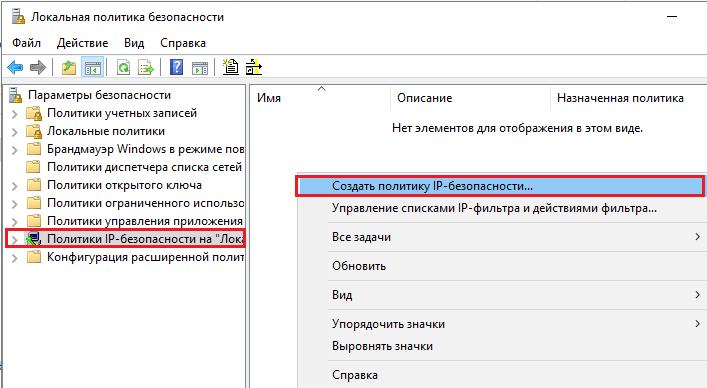

- Итак, для доступа к оснастке откройте в панели управления раздел «Администрирование», щелкните «Локальная политика безопасности» и выберите «Политики IP-безопасности на локальном ПК».

- Нажмите правой кнопкой мышки на пустую область правой половины окна «Локальных политик» и выберите «Создать политику ИП-безопасности». Запустится первый Мастер настройки.

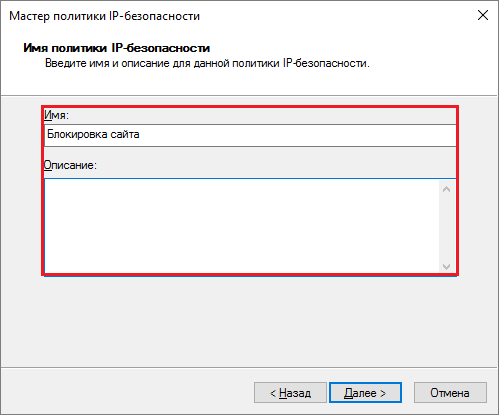

- В открывшемся далее окошке укажите имя новой политики и кратко опишите ее назначение. Можно оставить эти поля по умолчанию, но лучше заполнить, чтобы потом не запутаться.

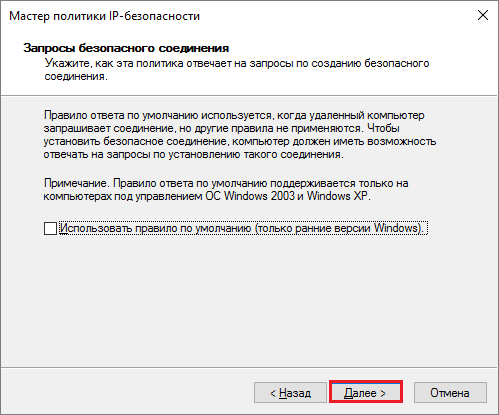

- Следом нажмите «Далее», ничего не меняя.

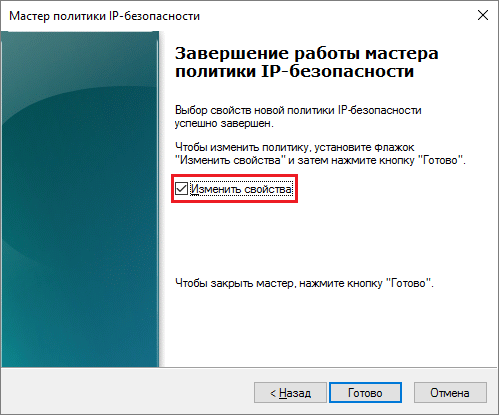

- Завершите работу Мастера, отметив «Изменить свойства» и щелкнув «Готово».

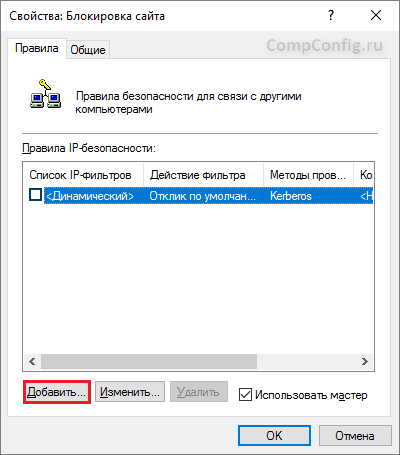

- В окошке свойств будущей политики IPSec кликните «Добавить». Это запустит следующий Мастер — создания правил IP-безопасности.

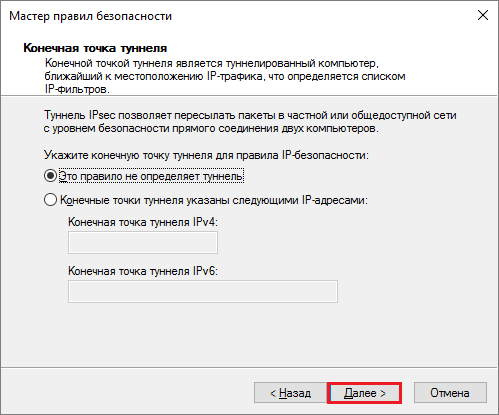

- В окне «Конечная точка туннеля» оставьте всё как есть.

- В разделе «Тип сети» выберите «Все подключения».

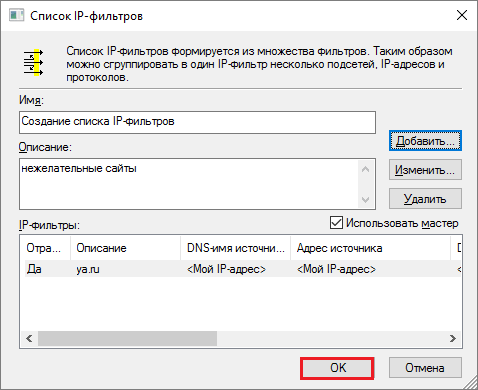

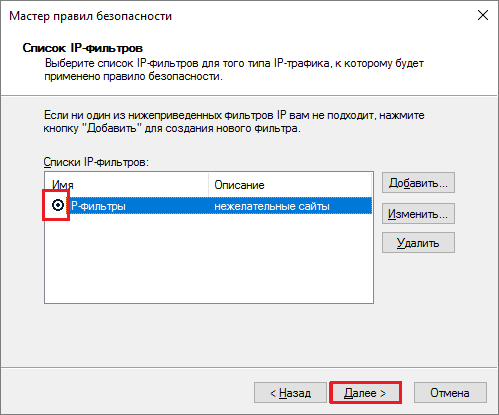

- В «Списке IP-фильтров» (их только предстоит создать) кликните «Добавить». Следом — дайте вашему списку имя и снова нажмите «Добавить». Запустится третий Мастер — IP-фильтров.

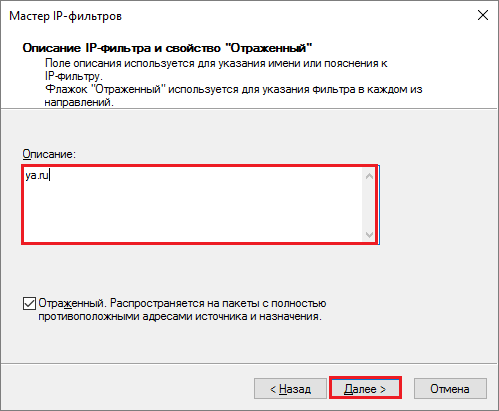

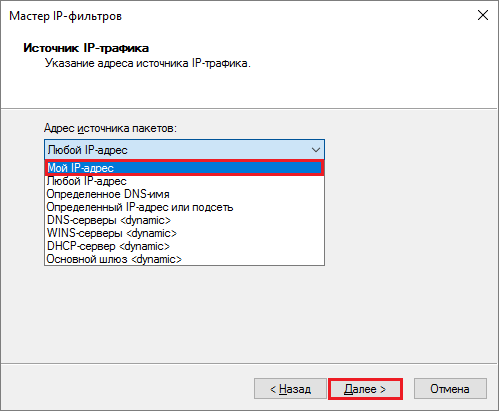

- Первым делом дайте новому фильтру описание (удобнее всего указать URL блокируемого сайта).

- Источником трафика укажите «Мой IP адрес».

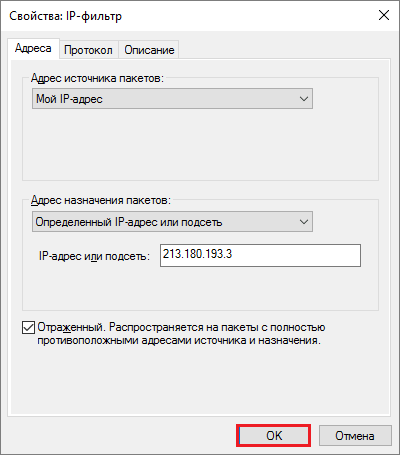

- Назначением — «Определенный IP или подсеть». Ниже пропишите адрес блокируемого сайта или подсети.

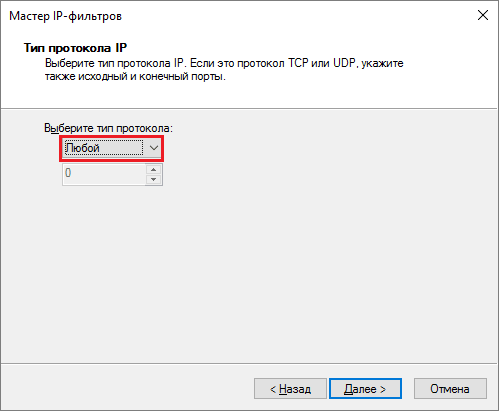

- В разделе «Тип протокола» отметьте «Любой».

- Последним шагом нажмите «Изменить свойства» и «Готово». Осталось совсем немного.

- Подтвердите параметры нового фильтра.

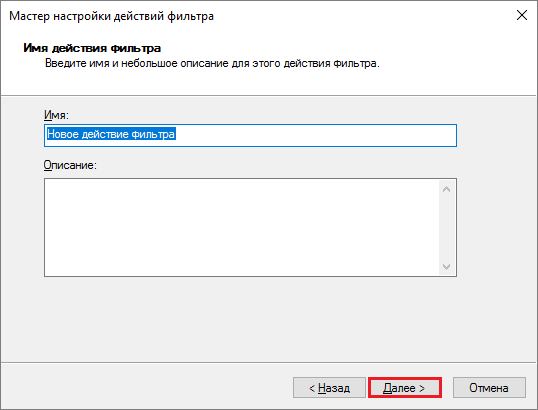

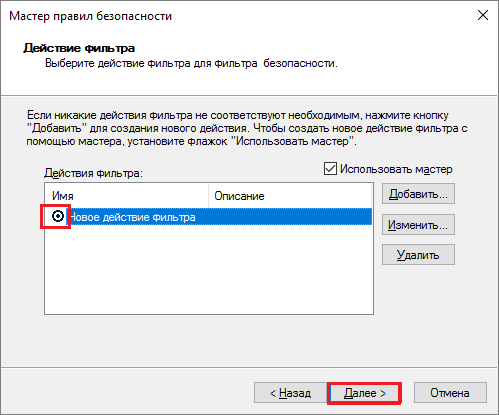

- Если хотите создать еще один, щелкните в следующем окне кнопку Добавить. Иначе — нажмите «ОК». Это запустит Мастер настройки действий фильтров.

-

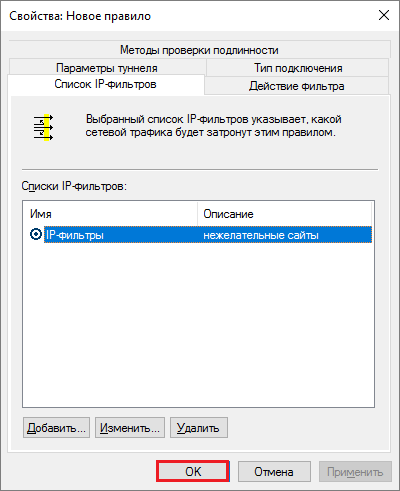

В «Списке ИП-фильтров» отметьте только что созданный и кликните «Далее».

В «Списке ИП-фильтров» отметьте только что созданный и кликните «Далее».

- Дайте имя и описание тому, что он будет делать (блокировать сайт).

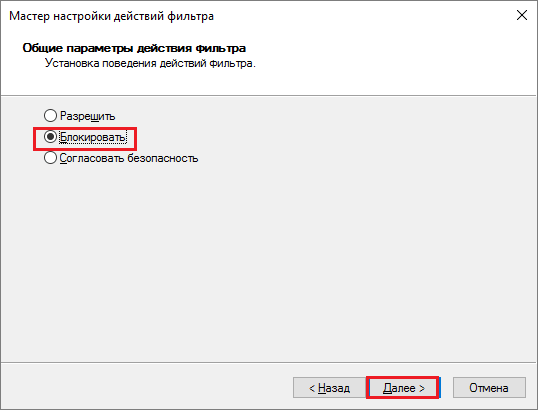

- В параметрах действия укажите «Блокировать».

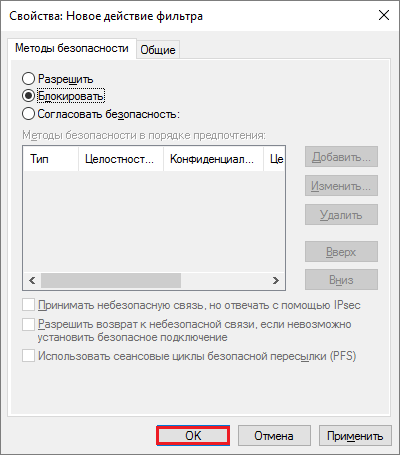

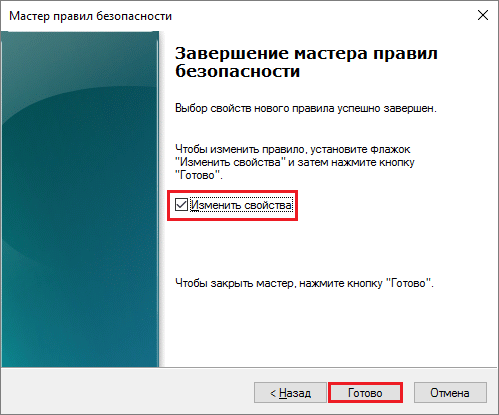

- Завершающий шаг этапа — «Изменение свойств» и завершение работы мастера.

- Теперь снова проверьте и подтвердите настройку.

- Последний рывок — создать правила безопасности. Этим займется пятый Мастер.

- По окончанию его работы опять измените свойства и нажмите «Готово».

- Проверьте и подтвердите параметры нового правила.

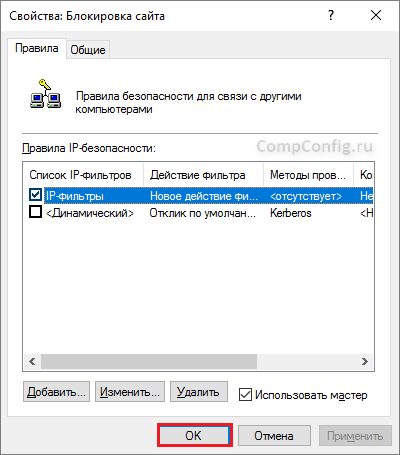

- И напоследок — все свойства политики. Она создана и отображается в списке раздела.

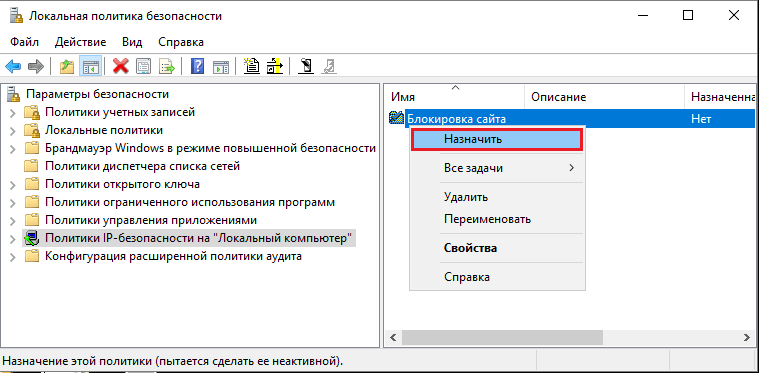

- Осталось привести политику в действие. Кликните по ней правой кнопкой мышки и выберите «Назначить».

В разделе «Свойства» вы сможете в дальнейшем изменять любые параметры политики, а через контекстное меню — отключать, переименовывать и удалять.

В разделе «Свойства» вы сможете в дальнейшем изменять любые параметры политики, а через контекстное меню — отключать, переименовывать и удалять.

Блокирование сайтов с помощью Kaspersky Endpoint Security

Как оказалось, далеко не все читатели хотят, а главное, умеют читать и понимать документацию на продукты, более того, большая часть из них устанавливает Kaspersky Endpoint Security с настройками по умолчанию и в дальнейшем использует данный продукт исключительно как антивирус. Я уже писал неоднократно, что данный продукт на самом деле гораздо шире и мощнее.

Сегодня мы с вами попробуем поговорить о блокировании сайтов по категориям, то есть, например, как заблокировать социальные сети.

Итак, будем считать, что у вас уже развернута структура Kaspersky Endpoint Security.

Поставлена задача блокировать определенные типы сайтов.

Эта задача относится к категории Веб-контроль, поэтому в данной статье мы и будем говорить исключительно о данной технологии.

Задача Веб-контроля — фильтровать доступ пользователей к ресурсам Интернет согласно внутренней политике организации. Обычно это означает блокирование сайтов социальных сетей, музыки и видео, некорпоративной веб-почты, и т.п. в рабочее время. Если пользователь захочет обратиться к такому серверу, он получит уведомление о блокировке, или предупреждение о нежелательности доступа к нему — в зависимости от настроек политики.

Принцип работы Веб-контроля аналогичен принципу работы многих сетевых экранов. Администратор создает набор правил, которые могут быть блокирующими или разрешающими. В правилах указываются пользователи, расписание, тип содержимого и выполняемое действие. Применяются правила в заданном администратором порядке, и срабатывает первое, применимое к запрошенной странице. На самом последнем месте стоит универсальное правило разрешать всем все.

Проверяется только HTTP и HTTPS-трафик.

Критерии блокирования

Запрещать или разрешать доступ можно непосредственно по URL. При этом можно использовать маски.

Кроме этого, KES умеет анализировать содержимое веб-страниц (при работе по HTTP). В результате сайт относится к одной из существующих категорий:

- Для взрослых

- Программное обеспечение, аудио, видео

- Алкоголь, табак, наркотические и психотропные вещества

- Насилие

- Нецензурная лексика

- Оружие, взрывчатые вещества, пиротехника

- Азартные игры, лотереи, тотализаторы

- Средства интернет-коммуникации

- Электронная коммерция

- Поиск работы

- Переадресация HTTP-запросов

- Компьютерные игры

- Религии, религиозные объединения

- Новостные ресурсы

- Баннеры

или определен как:

- Видео

- Звуковые данные

- Файлы офисных программ

- Исполняемые файлы

- Архивы

- Графические файлы

В случае защищенных соединений (HTTPS) Kaspersky Endpoint Security не имеет доступа к содержимому трафика. Следовательно, HTTPs-трафик фильтруется только по адресам. Но это не мешает при блокировке социальных сетей, например, и запрещать https://facebook.com — этот адрес внесен в базы сигнатур как относящийся к социальным сетям.

Администратор может ограничить показ любой из перечисленных категорий или типов данных, но редактировать их или добавлять новые нельзя.

Создавая правило, можно комбинировать фильтрацию по категориям и типам данных: например, блокировать файлы офисных программ и архивы, полученные только через веб-почту.

Для определения принадлежности к категориям используется база известных адресов (в папке с обновлениями это файлы pc*.dat), и эвристический анализ содержимого страниц (только для незащищенных соединений). Кроме того, репутация страницы может быть получена из KSN.

Правила Веб-контроля

При определении правил следует учесть:

- Порядок правил имеет значение

- Правила выполняются сверху вниз

- Правило по умолчанию «Разрешить все» находится в самом низу списка

- По умолчанию ничего не блокируется.