Ipconfig — быстрый способ узнать свой IP адрес в Интернете или локальной сети

Узнать свой IP можно из панели управления или зайдя на соответствующий сайт в Интернете. Но быстрее бывает зайти в командную строку и ввести команду ipconfig. При разных вариантах подключения к сети, вы можете получить различную информацию с использованием данной команды.

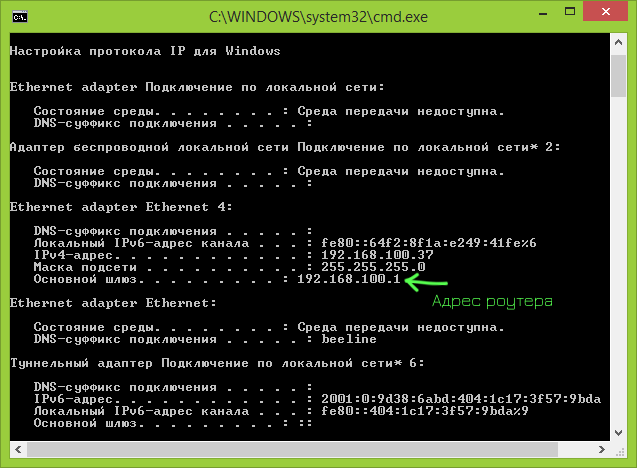

После ее ввода, вы увидите список всех сетевых подключений, используемых вашим компьютером:

- Если ваш компьютер подключен к Интернету через Wi-Fi роутер, то основной шлюз в параметрах подключения, используемого для связи с роутером (беспроводное или Ethernet) — это адрес, по которому вы можете зайти в настройки роутера.

- Если ваш компьютер находится в локальной сети (если он подключен к роутеру, то он так же находится в локальной сети), то вы можете узнать свой IP адрес в этой сети в соответствующем пункте.

- Если на вашем компьютере используется подключение PPTP, L2TP или PPPoE, то вы можете увидеть свой IP адрес в Интернете в параметрах этого подключения (однако лучше воспользоваться каким-либо сайтом для определения своего IP в Интернете, так как в некоторых конфигурациях IP адрес, отображаемый при выполнении команды ipconfig, может не соответствовать ему).

telnet для подключения к серверам Telnet

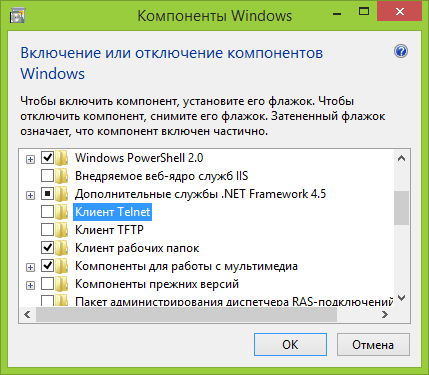

По умолчанию, в Windows не установлен клиент для Telnet, однако его можно установить в «Программы и компоненты» панели управления. После этого, можно использовать команду telnet для подключения к серверам без использования какого-либо стороннего программного обеспечения.

Это далеко не все команды такого рода, которые вы можете использовать в Windows и не все варианты их применения, есть возможность вывода результата их работы в файлы, запуска не из командной строки, а из диалогового окна «Выполнить» и другие. Так что, если эффективное использование команд Windows вам интересно, а общей информации, представленной здесь для начинающих пользователей, недостаточно, рекомендую поискать в Интернете, там есть.

Softrew.ru рекомендует

Нередко неопытные пользователи воспринимают командную строку Windows как нечто совершенно ненужное и отжившее свой век. Думать так — это большая ошибка. Значение командной строки или иначе консоли CMD трудно переоценить даже после того как она потеряла большую часть своих команд доступных в MSDOS. Достоинство командной строки заключается, прежде всего, в обеспечении прямого доступа к операционной системе и её скрытым возможностям, кроме того консоль CMD имеет в себе несколько полезнейших встроенных утилит предназначенных для работы с программными и аппаратными компонентами компьютера.

Быть асом командной строки совершенно не обязательно, тем не менее, есть команды, которые должен знать каждый уважающий себя пользователь Windows. Вот они.

Итог

На этом пока всё. Есть и другие полезные команды CMD, с которыми пользователям желательно было бы познакомиться, но о них мы расскажем в следующий раз. К таковым в частности относится Diskpart — мощный инструмент управления дисками и разделами не уступающий возможностями коммерческим программным продуктам типа Acronis Disk Director.

Имеет ли смысл изучать командную строку профессионально? Вряд ли, если только вы не собираетесь становиться программистом или системным администратором.

Впрочем, желающим освоить консоль CMD не мешало бы также обратить внимание на её продвинутый аналог — встроенную утилиту PowerShell.

Многие пользователи не знают, что в ОС Windows есть такой инструмент, как командная строка. Ей пользуются достаточно редко и в основном люди, которым необходим расширенный функционал системы, т.к. командная строка имеет в своем арсенале огромное количество операторов и возможностей, которые не визуализированы.

Все команды мы рассматривать не будем, а обратим внимание только на полезные операторы по работе с локальной сетью и интернетом.

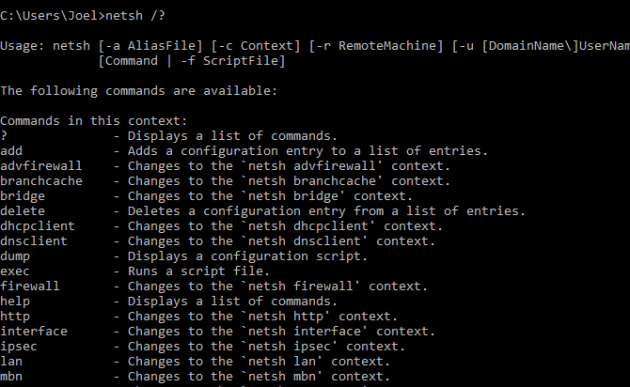

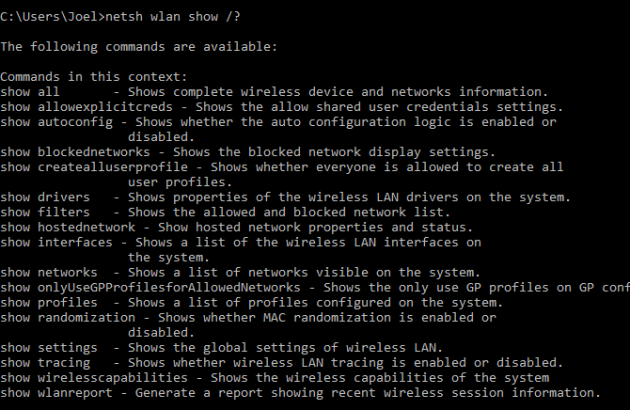

8. NETSH

NETSH означает Network Shell (сетевая оболочка). Эта команда позволяет настроить почти любой сетевой адаптер на вашем компьютере более детально.

При вводе NETSH командная строка переходит в режим оболочки. Внутри неё есть несколько контекстов (маршрутизация, связанные с DHCP команды, диагностика).

Увидеть все контексты можно следующим образом:

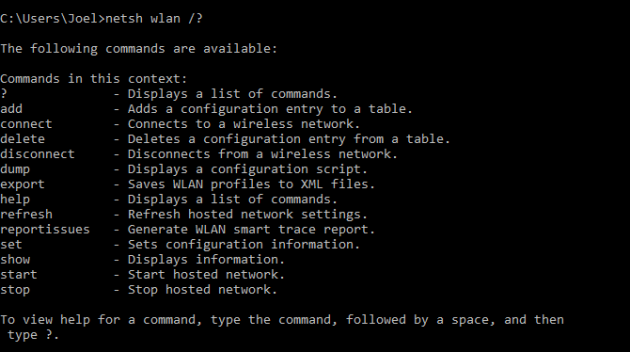

А увидеть все команды в рамках одного контекста можно так:

Вы можете копнуть глубже и увидеть список всех подкоманд в рамках одной команды:

Например, вы можете ввести следующую команду, чтобы увидеть все сетевые драйвера и их характеристики в вашей системе: netsh wlan show drivers

Имейте в виду, что если вы действительно хотите достичь серьёзных успехов в настройке вашей сети посредством командной строки, вам придётся освоить эту команду.

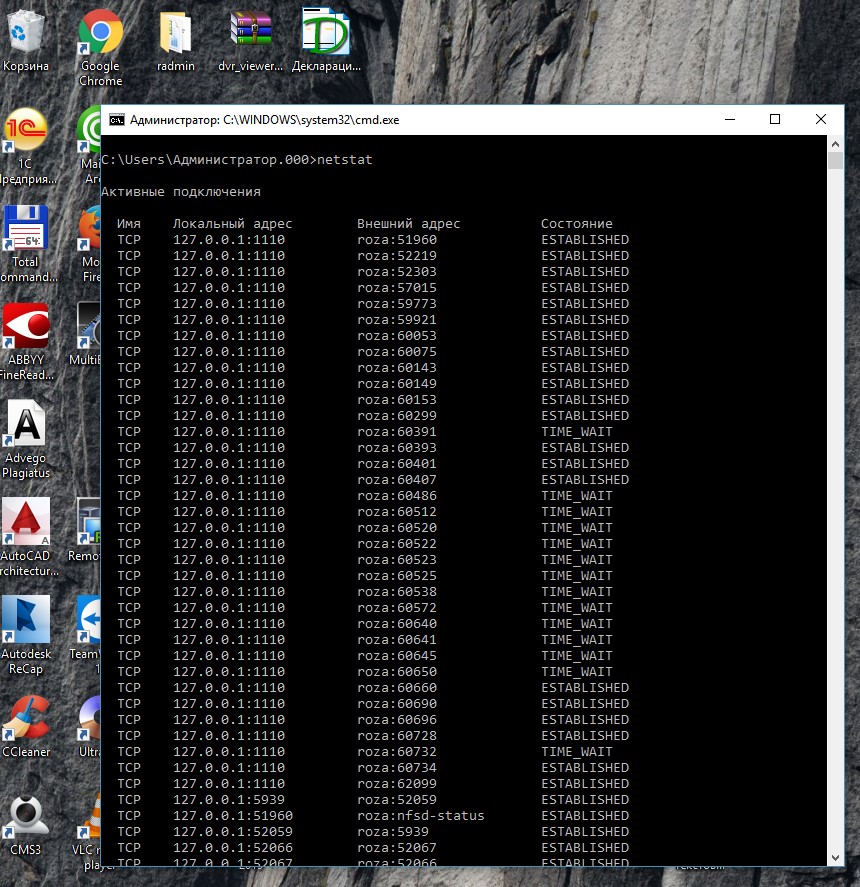

Netstat — это утилита командной строки Windows выводящая на дисплей состояние TCP-соединений. Команда netstat отображает статистику активных подключений TCP, портов, прослушиваемых компьютером, статистики Ethernet, таблицы маршрутизации IP, статистики IPv4 (для протоколов IP, ICMP, TCP и UDP) и IPv6 (для протоколов IPv6, ICMPv6, TCP через IPv6 и UDP через IPv6). Запущенная без параметров, команда netstat отображает подключения TCP.

Синтаксис и параметры команды NETSTAT

netstat , где

- -a — вывод всех активных подключений TCP и прослушиваемых компьютером портов TCP и UDP.

- -e — вывод статистики Ethernet, например количества отправленных и принятых байтов и пакетов. Этот параметр может комбинироваться с ключом -s.

- -n — вывод активных подключений TCP с отображением адресов и номеров портов в числовом формате без попыток определения имен.

- -o — вывод активных подключений TCP и включение кода процесса (PID) для каждого подключения. Код процесса позволяет найти приложение на вкладке Процессы диспетчера задач Windows. Этот параметр может комбинироваться с ключами -a, -n и -p.

- -p протокол — вывод подключений для протокола, указанного параметром протокол. В этом случае параметр протокол может принимать значения tcp, udp, tcpv6 или udpv6. Если данный параметр используется с ключом -s для вывода статистики по протоколу, параметр протокол может иметь значение tcp, udp, icmp, ip, tcpv6, udpv6, icmpv6 или ipv6.

- -s — вывод статистики по протоколу. По умолчанию выводится статистика для протоколов TCP, UDP, ICMP и IP. Если установлен протокол IPv6 для Windows XP, отображается статистика для протоколов TCP через IPv6, UDP через IPv6, ICMPv6 и IPv6. Параметр -p может использоваться для указания набора протоколов.

- -r — вывод содержимого таблицы маршрутизации IP. Эта команда эквивалентна команде route print.

- интервал — обновление выбранных данных с интервалом, определенным параметром интервал (в секундах). Нажатие клавиш CTRL+C останавливает обновление. Если этот параметр пропущен, netstat выводит выбранные данные только один раз.

- /? — отображение справки в командной строке.

—/ Сохранение результата в файл netstat -nba > «D:\info.txt»

Синтаксис и параметры команды NETSTAT

netstat , где

- -a — вывод всех активных подключений TCP и прослушиваемых компьютером портов TCP и UDP.

- -e — вывод статистики Ethernet, например количества отправленных и принятых байтов и пакетов. Этот параметр может комбинироваться с ключом -s.

- -n — вывод активных подключений TCP с отображением адресов и номеров портов в числовом формате без попыток определения имен.

- -o — вывод активных подключений TCP и включение кода процесса (PID) для каждого подключения. Код процесса позволяет найти приложение на вкладке Процессы диспетчера задач Windows. Этот параметр может комбинироваться с ключами -a, -n и -p.

- -p протокол — вывод подключений для протокола, указанного параметром протокол. В этом случае параметр протокол может принимать значения tcp, udp, tcpv6 или udpv6. Если данный параметр используется с ключом -s для вывода статистики по протоколу, параметр протокол может иметь значение tcp, udp, icmp, ip, tcpv6, udpv6, icmpv6 или ipv6.

- -s — вывод статистики по протоколу. По умолчанию выводится статистика для протоколов TCP, UDP, ICMP и IP. Если установлен протокол IPv6 для Windows XP, отображается статистика для протоколов TCP через IPv6, UDP через IPv6, ICMPv6 и IPv6. Параметр -p может использоваться для указания набора протоколов.

- -r — вывод содержимого таблицы маршрутизации IP. Эта команда эквивалентна команде route print.

- интервал — обновление выбранных данных с интервалом, определенным параметром интервал (в секундах). Нажатие клавиш CTRL+C останавливает обновление. Если этот параметр пропущен, netstat выводит выбранные данные только один раз.

- /? — отображение справки в командной строке.

Примеры команды NETSTAT

Пример работы команды Netstat на Windows 10 показан на рисунке выше, утилита работает на всех версиях операционных систем Windows.

- Для отображения справки по команде введите в командной строке netstat /?;

- Для вывода статистики Ethernet и статистики по всем протоколам введите следующую команду: netstat -e -s;

- Для вывода статистики только по протоколам TCP и UDP введите следующую команду: netstat -s -p tcp udp;

- Для вывода активных подключений TCP и кодов процессов каждые 5 секунд введите следующую команду: netstat -o 5.

Команда ping

Первая команда, с которой нужно познакомиться — это ping, проверяющую доступность заданного адреса. Введите команду ping 127.0.0.1. Должно получиться что-то такое (если команда не ping не работает, то, возможно, решить проблему поможет инструкция по исправлению ошибки cmd no command):

C:\Documents and Settings\Администратор>ping 127.0.0.1

Обмен пакетами с 127.0.0.1 по 32 байт:

Ответ от 127.0.0.1: число байт=32 время

Ответ от 127.0.0.1: число байт=32 время

Ответ от 127.0.0.1: число байт=32 время

Ответ от 127.0.0.1: число байт=32 время

Статистика Ping для 127.0.0.1:

Пакетов: отправлено = 4, получено = 4, потеряно = 0 (0% потерь),

Приблизительное время приема-передачи в мс:

Минимальное = 0мсек, Максимальное = 0 мсек, Среднее = 0 мсек

C:\Documents and Settings\Администратор>

Как мы видим, на адрес 127.0.0.1 было отправлено 4 пакета, и они все достигли цели. Что же это был за адрес и почему я был уверен, что пакеты дойдут? Ответ прост — пакеты никуда не отправлялись, а оставались на вашем компьютере. Этот адрес специфичен и используется для loopback — пакетов, не уходящих никуда вовне. Отлично, можем теперь «пропинговать» адрес этого сайта: 212.193.236.38

C:\Documents and Settings\Администратор>ping 212.193.236.38

Обмен пакетами с 212.193.236.38 по 32 байт:

Ответ от 212.193.236.38: число байт=32 время=3мс TTL=55

Ответ от 212.193.236.38: число байт=32 время=3мс TTL=55

Ответ от 212.193.236.38: число байт=32 время=3мс TTL=55

Ответ от 212.193.236.38: число байт=32 время=3мс TTL=55

Статистика Ping для 212.193.236.38:

Пакетов: отправлено = 4, получено = 4, потеряно = 0 (0% потерь),

Приблизительное время приема-передачи в мс:

Минимальное = 3мсек, Максимальное = 3 мсек, Среднее = 3 мсек

C:\Documents and Settings\Администратор>

Можно заметить только одно отличие — пакеты доходили не мгновенно, а за 3 миллисекунды. Надеюсь, у вас тоже не было никакой задержки при доставке пакетов, а главное — вы не увидели строчки типа

Превышен интервал ожидания для запроса.

Появление таких строчек означает, что часть пакетов теряется. Это свидетельствует о проблемах на линии или не сервере, к которомы вы обращаетесь.

Команда ipconfig

Следующая важная команда — ipconfig. Введите ее. У меня получилось вот так:

Настройка протокола IP для Windows

Ethernet — Ethernet адаптер:

DNS-суффикс этого подключения . . : srcc.msu.ru

IP-адрес . . . . . . . . . . . . : 192.168.17.139

Маска подсети . . . . . . . . . . : 255.255.255.0

Основной шлюз . . . . . . . . . . : 192.168.17.240

C:\Documents and Settings\Администратор>

В данном случае получился адрес 192.168.17.139. Можно этот адрес тоже пропинговать (вы пингуйте свой) — пакеты должны доходить мгновенно. Основной шлюз — это адрес, на который компьютер отправляет пакеты, не найдя подходящего адреса в своей сети. Так, в моем случае все пакеты, кроме пакетов на 192.168.17.* будут отправлены на 192.168.17.240, а тот компьюьтер уже должен решить, что с ними делать и куда их переправлять дальше. Примечание: локальная сеть, то есть те адреса, пакеты на которые не отправляются на шлюз, определяется при помощи маски — нолик на последнем месте и 255 на всех предыдующих как раз и означает, что может буть произвольным последнее число в IP-адресе.

Одно из стандартных действий при поиске проблем подключения — пропинговать свой шлюз. Если пакеты до него не доходят, то, видимо, проблема где-то рядом, например, поврежден или плохо воткнут сетевой шнур. Также стоит знать, где физически находится компьютер с вашим основным шлюзом — у провайдера, где-то в доме, а, может, это — можем в вашей квартире. Примечание: некоторые компьютеры настроены не откликаться на запросы команды ping. Поэтому отсутствие пинга — не стопроцентная гарантия отсутствия связи с адресом.

Более подробную информацию можно получить командой ipconfig /all. У меня получилось:

C:\Documents and Settings\Администратор>ipconfig /all

Настройка протокола IP для Windows

Имя компьютера . . . . . . . . . : sander

Основной DNS-суффикс . . . . . . : MSHOME

Тип узла. . . . . . . . . . . . . : смешанный

IP-маршрутизация включена . . . . : нет

WINS-прокси включен . . . . . . . : нет

Порядок просмотра суффиксов DNS . : MSHOME

Ethernet — Ethernet адаптер:

DNS-суффикс этого подключения . . : srcc.msu.ru

Описание . . . . . . . . . . . . : Broadcom 440x 10/100 Integrated Controller

Физический адрес. . . . . . . . . : 00-16-D4-63-03-65

Dhcp включен. . . . . . . . . . . : да

Автонастройка включена . . . . . : да

IP-адрес . . . . . . . . . . . . : 192.168.17.139

Маска подсети . . . . . . . . . . : 255.255.255.0

Основной шлюз . . . . . . . . . . : 192.168.17.240

DHCP-сервер . . . . . . . . . . . : 192.168.17.240

DNS-серверы . . . . . . . . . . . : 212.192.244.2

Аренда получена . . . . . . . . . : 2 февраля 2009 г. 11:00:28

Аренда истекает . . . . . . . . . : 9 февраля 2009 г. 11:00:28

C:\Documents and Settings\Администратор>

Самую полезную информацию я выделил жирным. DHCP-сервер выделил мне динамиеский адрес на основе моего MAC-адреса или физического адреса. Мои DNS-сервера — это 212.192.244.2 и 212.192.244.3.

Другие команды

Команда tracert позволяет проследить путь пакетов от вашего компьютера до цели. Попробуйте, например протрассировать путь до этого сайта: tracert it.sander.su. Строки в выводе трассировки есть точки, через которые проходит пакет на своем пути. Первой точкой будет ваш шлюз. Использование команды tracert позволяет найти источник проблем при связи с каким-либо адресом. Пакеты, посылаемые командой tracert, имеют показатель TTL — time to live — целое положительное число. Каждый маршрутизатор на пути уменьшает этот показатель на 1, если TTL падает до нуля, то трассировка заканчивается. По умолчанию используется начальный TTL равный 30, задать другое значение можно опцией -h.

Посмотреть таблицу маршрутизации можно командой route print, однако я не буду подробно останавливаться на ней — это тема отдельной статьи.

Команда netstat позволяет просмотреть список установленных соединений. В режиме по умолчанию команда пытается преобразовывать все IP-адреса в доманные имена (при помощи службы DNS), что может работать медленно. Если вас устраивает числовой вывод, вызывайте команду netstat -n. Если вас также интересуют открытые порты на вашем компьютере (что означает, что он готов принимать соединения по этим портам), то вызовите команду с ключом -a: например, netstat -na. Можно также вызвать команду netstat -nb, чтобы посмотреть, какие процессы установили соединения. Команда netstat -r эквивалентна команде route print.

Команда netsh позволяет изменить настройки сети через командную строку. Введите команду netsh interface ip show address. У меня получилось:

C:\Documents and Settings\Администратор>ipconfig /all

Настройка интерфейса «Ethernet»

DHCP разрешен: да

Метрика интерфейса: 0

Запоминаем название (Ethernet) и теперь командой netsh interface ip set address name=»Ethernet» source=static addr=192.168.0.33 mask=255.255.255.0 gateway=192.168.0.1 gwmetric=30 задаем IP-адрес. Для динамического подключения: netsh interface ip set address name=»Ethernet» source=dhcp. На этом сайте также можно прочитать об интерактивной настройке параметров сети

| ← Настройка параметров сети | Скорость интернета → |

1. сброс winsock

Код

netsh winsock reset

netsh winsock reset catalog

Winsock это интерфейс, который упрощает разработку сетевых приложений под Windows. Всё что нам нужно знать, это то что Winsock представляет собой интерфейс между приложением и транспортным протоколом, выполняющим передачу данных. При взаимодействии клиент — сервер в сети каждого участника взаимодействия можно рассматривать как конечную точку. Сокет это вроде как и есть эта конечная точка. В приложении вы определяете сокет.

2. сброс прокси (включает прямой доступ/сброс winhttp) и отображение текущих параметров прокси WinHTTP

Код

netsh winhttp reset proxy

Код

netsh winhttp show proxy

3. cброс статических/заданных пользователем параметров ipv4 и ipv6

Код

netsh interface ipv4 reset

netsh interface ipv6 reset

netsh int ip reset

4. вывод сведений о конфигурации протокола ip

Код

ipconfig /all

5. очистка кэша dns

Код

ipconfig /flushdns

отобразить содержимое кэш службы DNS — клиент

Код

ipconfig /displaydns

6. обновление адресов всех адаптеров

Код

ipconfig /renew

освобождение адресов для всех подключений

Код

ipconfig /release

7. показать таблицу маршрутизации

Код

route print

Код

netstat -r

8. удаление всех статических маршрутов

Код

route -f

9. добавить статический маршрут

Код

route add MASK METRIC IF -p

Пример:

Код

route add 10.0.1.0 mask 255.0.0.0 192.168.0.254 metric 1 if 12 -p

route add 10.0.1.0 mask 255.0.0.0 192.168.0.254 metric 1 -p

(в данном случае интерфейс определится автоматически)

10. работа с размещенными сетями

создание размещенной сети (virtual AP):

Код

netsh wlan set hostednetwork mode=allow ssid=»Имя_сети» key=»ключ» keyUsage=persistent

значение параметра key не менее 8 символов, используются цифры и английские буквы

запустить размещенную сеть:

Код

netsh wlan start hostednetwork

остановить размещенную сеть:

Код

netsh wlan stop hostednetwork

запретить использование размещенной сети:

Код

netsh wlan set hostednetwork mode=disallow

разрешить использование размещенной сети:

Код

netsh wlan set hostednetwork mode=allow

отобразить свойства и состояние размещенной сети:

Код

netsh wlan show hostednetwork

11. отображение полной информации о беспроводных сетях и устройствах

Код

netsh wlan show all

12. отображение свойств драйверов беспроводной локальной сети

Код

netsh wlan show drivers

13. отображение списка профилей беспроводных сетей, настроенных на этом пк

Код

netsh wlan show profiles

14. Установка и разрыв сетевого подключения удаленного доступа

Код

rasdial имя_подключения ]

rasdial имя подключения /DISCONNECT

15. определение маршрутов следования / трассировка пути

Код

tracert

pathping -i

Пример:

Код

tracert ya.ru

tracert 213.180.204.3

pathping -i 213.180.204.3

16. разрешение доменного имени dns-сервером по умолчанию и сервером 8.8.8.8

Код

nslookup

nslookup 8.8.8.8

Пример:

Код

nslookup ya.ru

nslookup ya.ru 8.8.8.8

17. отображение информации о всех подключениях и состоянии портов, а так же исполняемого файла, который участвует в создании подключения

Код

netstat -abno

18. отображение статистики протоколов и статистики Ethernet

Код

netstat -s

netstat -e

19. отображение ARP таблицы

Код

arp -a

20. проверка доступности узла по icmp

Код

ping

Пример:

Код

ping ya.ru

ping 213.180.204.3

ping 213.180.204.3 -t

последняя команда — непрерывный пинг

прервать — CTRL+BREACK

21. настройка правил брандмауэра

включить брандмауэр:

Код

netsh advfirewall set allprofiles state on

выключить брандмауэр:

Код

netsh advfirewall set allprofiles state off

включение отдельных профилей:

Код

netsh advfirewall set domainprofile state on

netsh advfirewall set privateprofile state on

netsh advfirewall set publicprofile state on

выключение отдельных профилей:

Код

netsh advfirewall set domainprofile state off

netsh advfirewall set privateprofile state off

netsh advfirewall set publicprofile state off

запретить все входяшие соединения и разрешить все исходяшие:

Код

netsh advfirewall set allprofiles firewallpolicy blockinbound

netsh advfirewall set allprofiles firewallpolicy allowoutbound

разрешить входящие TCP и UDP соединения для 80 порта:

Код

netsh advfirewall firewall add rule name=»HTTP» protocol=TCP localport=80 action=allow dir=IN

netsh advfirewall firewall add rule name=»HTTP» protocol=UDP localport=80 action=allow dir=IN

запретить входящие на 80 порт:

Код

netsh advfirewall firewall add rule name=»HTTP» protocol=TCP localport=80 action=block dir=IN

netsh advfirewall firewall add rule name=»HTTP» protocol=UDP localport=80 action=block dir=IN

открыть диапазон портов для исходящего UDP трафика:

Код

netsh advfirewall firewall add rule name=»Port range» protocol=UDP localport=5000-5100 action=allow dir=OUT

удалить правило:

Код

netsh advfirewall firewall delete rule name=»HTTP»

правило ограничения только для одного ip:

Код

netsh advfirewall firewall add rule name=»HTTP» protocol=TCP localport=80 action=allow dir=IN remoteip=192.168.0.1

правило ограничения для подсети:

Код

netsh advfirewall firewall add rule name=»HTTP» protocol=TCP localport=80 action=block dir=IN remoteip=192.168.0.0/24

netsh advfirewall firewall add rule name=»HTTP» protocol=TCP localport=80 action=allow dir=IN remoteip=192.168.0.50-192.168.0.70

разрешить соединения для программы MyApp.exe:

Код

netsh advfirewall firewall add rule name=»My Application» dir=in action=allow program=»C:\MyApp\MyApp.exe» enable=yes

объединение правил:

Код

netsh advfirewall firewall add rule name=»My Application» dir=in action=allow program=»C:\MyApp\MyApp.exe» enable=yes remoteip=157.60.0.1,172.16.0.0/16 profile=domain

22. проверка доступности удаленного узла по порту (при этом приложение на удаленном пк должно быть запущено, сосотояние удаленного порта LISTENING)

Код

telnet

Пример:

Код

telnet ya.ru 80

telnet 213.180.204.3 80

Как включить клиент telnet: панель управления — программы и компоненты — включение или отключение компонентов Windows — включить клиент Telnet — ок

23. отобразить информацию о mac адресах физических интерфейсов локального и удаленного компьютеров

Код

getmac

getmac /s

Примеры:

getmac /s 192.168.1.1

24. настройка статических параметров ip и dns физического интерфейса

Код

netsh interface ip set address name=»Имя подключения» source=static addr= mask= gateway= gwmetric=

netsh interface ip set dnsservers name=»Имя подключения» static primary

Пример:

Код

netsh interface ip set address name=»Подключение по локальной сети» source=static addr=192.168.0.10 mask=255.255.255.0 gateway=192.168.0.1 gwmetric=1

netsh interface ip set dnsservers name=»Подключение по локальной сети» static 8.8.8.8 primary

25. определение оптимального mtu

Код

ping — f — l

— размер тестового пакета в байтах

Один из простых и наиболее точных способов определения оптимального размера MTU – MTU пинг тест. Вы просто отправляете запросы и постепенно снижаете размер пакета до тех пор, пока пакет больше не фрагментируется. Как только вы отправите пакет, который не будет фрагментирован, увеличьте немного размер пакета и отправьте запрос заново, вы таким образом сможете найти максимальный размер пакета, который не будет фрагментирован. Возьмите максимальный размер пакета, который вы вычислили в ходе тестирования, прибавьте 28. Вы прибавляете 28 байт потому, что 20 байт зарезервировано для заголовка IP -адреса и 8 байт выделяется для заголовка запроса протокола ICMP ( ICMP Echo Request ). Помните: Вы должны прибавить 28 к вашему результату, полученному в результате пинг-теста!

Пример:

1440 – максимальный размер пакета в пинг-тесте

+ 28 – заголовки IP и ICMP

1468 – оптимальный размер вашего MTU

26. остановка и запуск служб, вывод списка запущенных служб

вывод списка запущенных служб:

Код

net start

запуск и остановка dhcp-клиента

Код

net start dhcp

net stop dhcp

запуск dns-клиента

Код

net start dnscache

запуск автонастройки беспроводной сети

Код

net start WlanSvc

запуск автонастройки WWAN

Код

net start WwanSvc

запуск общего доступа к подключению к Интернету (ics)

Код

net start sharedaccess

запуск брандмауэра

Код

net start mpssvc

запуск браузера компьютеров

Код

net start browser

запуск диспетчера подключений удаленного доступа

Код

net start RasMan

запуск службы сервера

Код

net start LanmanServer

запуск службы рабочей станции

Код

net start LanmanWorkstation

запуск службы удаленных рабочих столов

Код

net start TermService

запуск службы сетевых подключений

Код

net start Netman

запуск службы маршрутизации и удаленного доступа

Код

net start RemoteAccess

запуск обнаружения SSDP

Код

net start SSDPSRV

27. работа с сетевыми дисками, подключение разделяемых сетевых ресурсов

отображение списка подключенных сетевых дисков

Код

net use

отключение сетевого диска

Код

net use : /delete

Пример:

Код

net use Z: /delete

подключение сетевого диска

Код

net use : \\\ /user:\

Примеры:

подключить сетевой диск Z: , которому соответствует разделяемый сетевой каталог с именем shares на компьютере с именем server

Код

net use Z: \\server\shares

подключить сетевой диск Y: , которому соответствует скрытый ресурс C$ (корневой каталог диска C: на компьютере с адресом с 192.168.1.10). При подключении к удаленному компьютеру используется имя пользователя Администратор и пароль admpass

Код

net use Y: \\192.168.1.10\C$ /USER:Администратор admpass

подключить сетевой диск X: , которому соответствует каталог folder на скрытом ресурсе D$ компьютера с адресом 192.168.1.20. При подключении к удаленному компьютеру используется имя пользователя user и пароль password в домене domain

Код

net use X: \\192.168.1.20\D$\folder /USER:mydomain\user password

net use X: \\192.168.1.20\D$\folder /USER:user@mydomain password

(если в командной строке пароль не задан, то он будет запрошен при подключении к сетевому ресурсу; если ключ /USER не задан, то для авторизации на удаленном компьютере используется текущая учетная запись)

выполнить подключение с запоминанием полномочий (credentials) пользователя. При первом подключении, будет выдан запрос на ввод имени пользователя и пароля ,которые будут запомнены и не будут запрашиваться при последующих подключениях

Код

net use W: \\remotepc\C$\common\share /SAVECRED

изменение режима запоминания подключенных сетевых дисков:

не запоминать сетевые подключения

Код

net use /PERSISTENT:NO

запоминать сетевые подключения

Код

net use /PERSISTENT:YES

28. выделение ресурсов системы для общего доступа, создание разделяемых сетевых ресурсов

вывести список разделяемых в локальной сети ресурсов данного компьютера

Код

net share

добавление нового разделяемого по сети ресурса

Код

net share =»»

Пример

Код

net share sharedres=»C:\Users\Admin\For_All»

удаление разделяемого ресурса

Код

net share /DELETE

Пример

Код

net share sharedres /DELETE

(удаление выполняется только для имени разделяемого ресурса и не затрагивает каталог локального диска, связанный с данным именем)

получение списка открытых по сети файлов

Код

net file

отображение списка компьютеров в сетевом окружении

Код

net view

отображение списка компьютеров в домене

Код

net view /DOMAIN:

Пример:

Код

net view /DOMAIN:mydomain

отображение разделяемых по сети ресурсов отдельного компьютера

Код

net view \\

Пример:

Код

net view \\server

net view \\192.168.1.100\

скрыть в сетевом окружении отдельный компьютер

Код

net config server /HIDDEN:YES

вернуть отображение компьютера в сетевом окружении

Код

net config server /HIDDEN:NO