Использование TrueCrypt

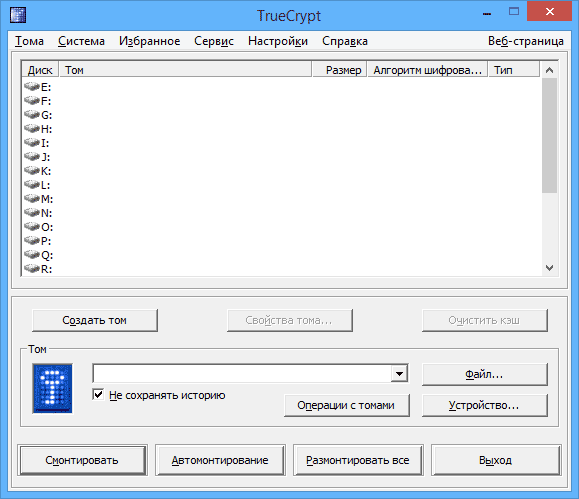

Итак, вы установили и запустили программу (на скриншотах будет TrueCrypt на русском языке). Первое, что потребуется сделать — создать том, нажмите соответствующую кнопку.

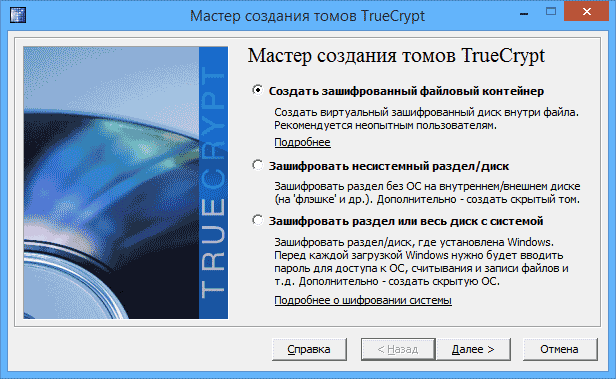

Откроется мастер создания томов TrueCrypt со следующими вариантами создания тома:

- Создать зашифрованный файловый контейнер (именно этот вариант мы и разберем)

- Зашифровать несистемный раздел или диск — подразумевается полное шифрование целого раздела, жесткого диска, внешнего накопителя, на которых не установлена операционная система.

- Зашифровать раздел или диск с системой — полное шифрование всего системного раздела с Windows. Для запуска операционной системы в последующем придется вводить пароль.

Выбираем «зашифрованный файловый контейнер», самый простой из вариантов, достаточный для того, чтобы разобраться с принципом работы шифрования в TrueCrypt.

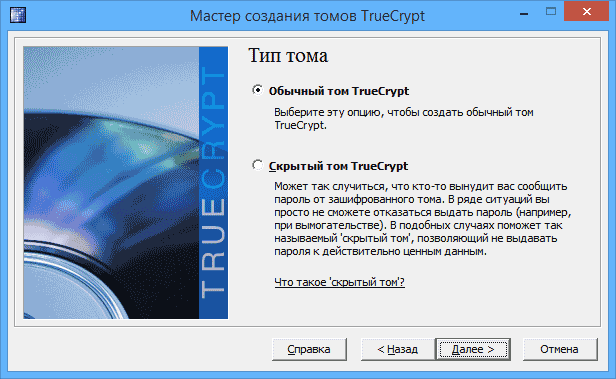

После этого будет предложено выбрать — обычный или скрытый том следует создать. Из пояснений в программе, думаю, ясно в чем отличия.

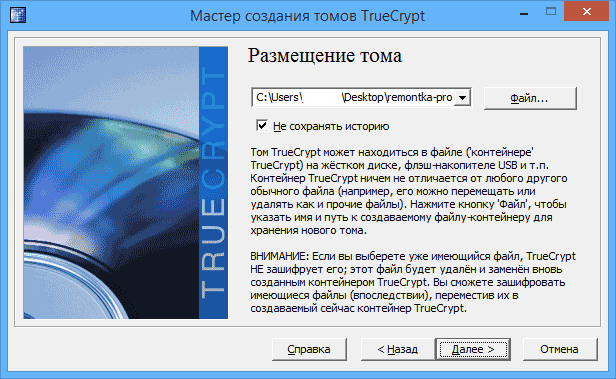

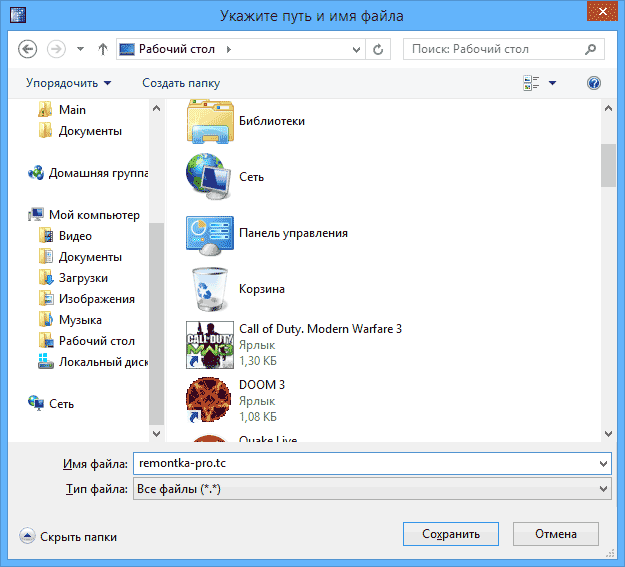

Следующий шаг — следует выбрать размещение тома, то есть папку и файл, где он будет располагаться (поскольку мы выбрали создание файлового контейнера). Нажмите «Файл», перейдите к папке, в которой предполагаете хранить зашифрованный том, введите желаемое имя файла с расширением .tc (см. на картинке ниже), нажмите «Сохранить», а затем — «Далее» в мастере создания томов.

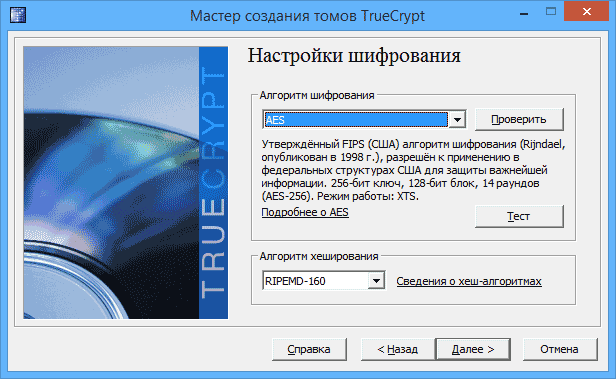

Следующий шаг настройки — выбор параметров шифрования. Для большинства задач, если вы не секретный агент, достаточно стандартных настроек: можете не сомневаться, без специального оборудования, раньше чем через несколько лет никто не сможет посмотреть ваши данные.

Следующим этапом будет задание размера зашифрованного тома, в зависимости от того, какой объем файлов вы планируете хранить в секрете.

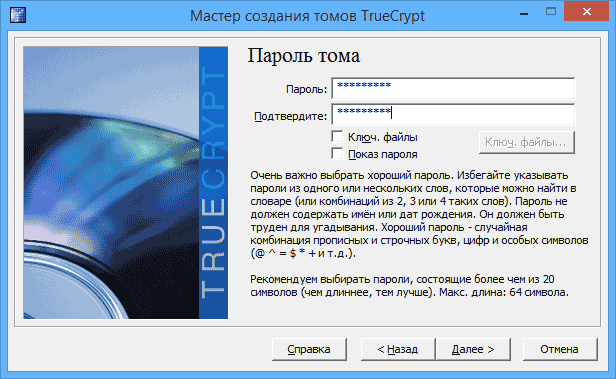

Нажмите «Далее» и вас попросят ввести пароль и подтверждение пароля на том. Если вы хотите действительно защитить файлы, следуйте рекомендациям, которые вы увидите в окне, там все подробно описано.

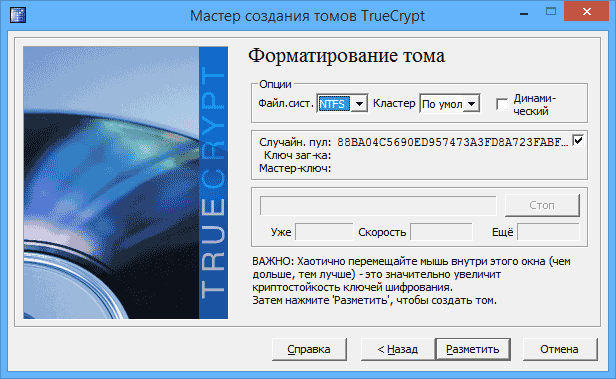

На этапе форматирования тома вам предложат перемещать мышь по окну для генерации случайных данных, которые помогут увеличить стойкость шифрования. Кроме этого, вы можете задать файловую систему тома (например, для хранения файлов больше 4 Гб следует выбрать NTFS). После того, как это сделано, нажмите «Разместить», подождите немного, а после того, как увидите, что том был создан, выйдите из мастера создания томов TrueCrypt.

Работа с зашифрованным томом TrueCrypt

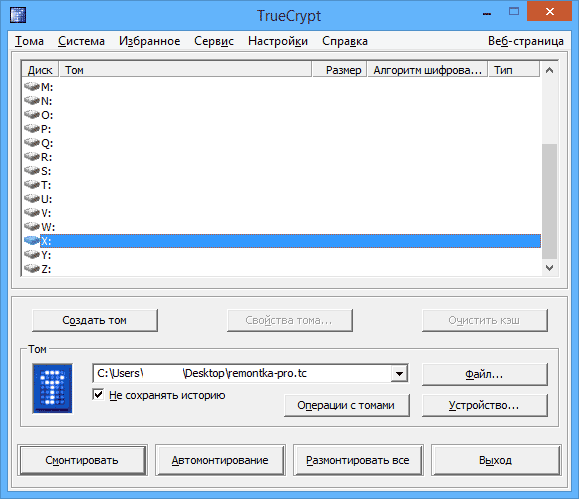

Следующий шаг — смонтировать зашифрованный том в системе. В главном окне TrueCrypt выберите букву диска, которая будет присвоена зашифрованному хранилищу и, нажав «Файл» укажите путь к файлу .tc, который вы создавали ранее. Нажмите кнопку «Смонтировать», а затем укажите пароль, который вы устанавливали.

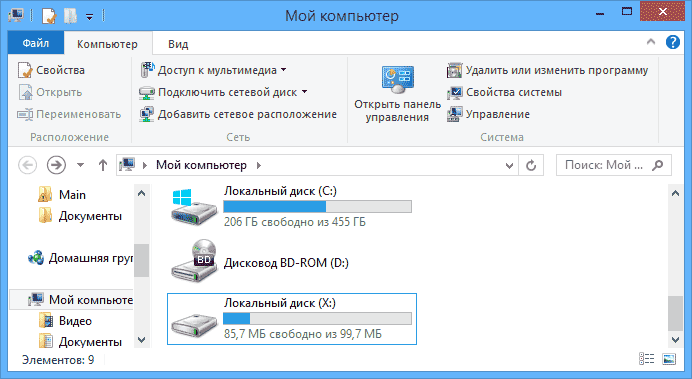

После этого, смонтированный том отразится в главном окне TrueCrypt, а если вы откроете проводник или «Мой компьютер», вы увидите там новый диск, который и представляет ваш зашифрованный том.

Теперь, при любых операциях с этим диском, сохранении файлов на него, работе с ними, они шифруются «на лету». После работы с зашифрованным томом TrueCrypt, в главном окне программы нажмите «Размонтировать», после этого, до очередного ввода пароля, ваши данные будут недоступны посторонним.

Доброго времени суток тебе, читатель! Сегодня мы поговорим об очень интересном и полезном инструменте – о программе для шифрования данных TrueCrypt, с помощью которой можно творить настоящие чудеса.

Очень многие пользователи задаются вопросами, вроде: «Как поставить пароль на папку?», «Как зашифровать флешку?» и проч. Все это, и многое другое, умеет делать TrueCrypt. И я вам сейчас это докажу…

Все мы помним (и страсти до сих пор не утихают) о разоблачениях Эдварда Сноудена, Все мы видим, как правительство закручивает гайки пользователям интернета. Кроме того, интернет пестрит ежедневными новостями о взломе и компрометации различных сервисов и систем. Все это весьма печально, и перспективы вырисовываются не очень радужные.

Но есть во всем этом один большой плюс – пользователи компьютеров, различных гаджетов и Интернета, наконец-таки стали больше задумываться не только о безопасности, но и об анонимности, приватности и конфиденциальности своих данных. Все больше людей интересуются способами обхода заблокированных сайтов, пользуются специальными браузерами (например, Пиратским браузером). И, что немаловажно, особое внимание стало уделяться шифрованию данных, как со стороны рядовых пользователей, так и со стороны стартапов и гигантов hi-tech и интернет-отрасли.

Ведь кроме киберпреступников, угрозу конфиденциальным данным представляют еще и всевозможные проправительственные организации и структуры, правоохранительные органы и спецслужбы. И если наш главный государственный документ – Конституция РФ – не способен обеспечить соблюдение нашего законного права на неприкосновенность частной жизни (а порой даже наоборот – это право наглым образом пресекается), тогда мы будем защищать себя сами! И отличным подспорьем этому выступает TrueCrypt.

В данном руководстве я постараюсь описать все его основные возможности и дать максимально полную инструкцию. Но, как бы мне этого не хотелось, охватить весь спектр функций и сфер применения TrueCrypt, а также всевозможных нюансов при работе с ним, не получиться даже в нескольких статьях в формате блога. Для этих целей существует официальное руководство (в т.ч. и на русском языке). Настоятельно рекомендую ознакомиться с ним всем тем, в чью сферу интересов входит шифрование критических данных. О том, где его скачать расскажу чуть ниже.

Внимание! Настоятельно рекомендую прочитать статью о ситуации, произошедшей недавно с TrueCrypt: TrueCrypt – скандалы, интриги, расследования

Итак, свою инструкцию я решил разделить на две основные части, каждая из которых состоит из нескольких подразделов:

БАЗОВЫЙ УРОВЕНЬ

- О программе TrueCrypt. Немного теории

- Установка TrueCrypt, русификация и настройка. TrueCrypt Portable

- Создание простого тома и его монтирование (подключение) для последующей работы

- Защита флешки паролем при помощи TrueCrypt. Шифрование несистемного диска и внешних носителей

ПРОДВИНУТЫЙ УРОВЕНЬ (вторая часть статьи, она находится )

- Создание скрытого тома TrueCrypt

- Шифрование системного диска и операционной системы (ОС)

- Создание скрытой ОС

- Немного о дешифрации

- TrueCrypt и виртуальные машины

- Правдоподобное отрицание причастности (Plausible Deniability)

- Требования безопасности, меры предосторожности, утечки данных

И начну я, как вы уже догадались из заголовка, с Базового уровня. Итак, поехали!

О программе TrueCrypt. Немного теории

TrueCrypt – это бесплатное, кроссплатформенное криптографическое программное обеспечение (ПО) с открытым исходным кодом для шифрования данных «на лету» (On-the-fly encryption).

Данное ПО позволяет создавать отдельные криптоконтейнеры, шифровать целые разделы дисков, сами диски (в т.ч. и системные), а также съемные устройства хранения данных (USB-флешки, floppy-диски, внешние HDD).

Шифрование «на лету» означает, что все данные шифруются и дешифруются перед непосредственным обращением к ним (чтение, выполнение или сохранение), и какого-либо участия пользователя в этом процессе не требуется. При всем при этом данные шифруются в полном объеме, включая заголовки файлов, их содержимое, метаданные и т.п.

Работает такое шифрование примерно следующим образом…

Допустим, у вас имеется видео-файл (пусть это будет приватное хоум-видео =)), который хранится в зашифрованном контейнере. Следовательно, сам файл тоже зашифрован. При обращении к этому файлу (т.е. вы клацнули на нем дважды, и запустили) будет запущена программа, которая ассоциирована с этим типом файлов (напр., VLC Media Player, или любой другой проигрыватель). Естественно, речь идет о ситуации, когда том смонтирован.

Так вот, при запуске файла через VLC Media Player, этот проигрыватель начинает загружать небольшие порции данных из зашифрованного тома в ОЗУ (оперативную память), чтобы начать их воспроизводить. Пока часть этих данных загружается, TrueCrypt их расшифровывает в ОЗУ (не на HDD, как это делают, например, архиваторы, создавая временные файлы, а именно в оперативной памяти). После того, как часть данных дешифруется, они воспроизводятся в проигрывателе, тем временем в ОЗУ поступает новая порция зашифрованных данных. И так циклически, пока идет обращение к зашифрованному файлу.

Обратным примером шифрования «на лету» (и очень показательным), является то, например, как работают архиваторы (WinRAR, 7-Zip и проч.). Как многие из вас знают, при запуске запароленного архива, после введения пароля, необходимо дождаться момента, когда искомый файл разархивируется (извлечется), и только после этого он сможет быть прочитан (запустится). В зависимости от размера заархивированного файла и общего размера архива – это может занять очень длительное время. Кроме того, архиваторы создают временные локальные копии извлекаемых файлов, которые уже расшифрованы и хранятся на жестком диске в открытом виде. О чем я уже упоминал, и что не есть хорошо, когда речь идет о чем-то конфиденциальном.

Смонтированный же том, аналогичен обычному логическому диску или подключенному внешнему устройству (напр., флешке). И в этом плане с томом можно работать посредством всех стандартных средств, как проводник Windows, файловый менеджер и т.д.. В том числе и скорость работы с этим виртуальным диском (томом) чисто визуально аналогична тому, как если бы вы работали с обычным HDD или флешкой.

И еще один момент — все данные, находящиеся в зашифрованном контейнере (разделе диска, логическом диске, съемном носителе etc.) могут быть расшифрованы только при введении соответствующего пароля или ключевого файла. Не зная пароль, или не имея key-файла, расшифровать данные практически не представляется возможным. По крайней мере, в наш век и в ближайшие годы.

Итак, подытожим ключевые особенности и возможности, а также преимущества TrueCrypt:

- открытый исходный код, свободное (бесплатное) распространение, а также возможность портативного использования (portable truecrypt);

- кроссплатформенность – на момент написания статьи, TrueCrypt работает с ОС Windows, начиная с 2000/XP и выше (x32/x64), GNU/Linux (32- и 64-разрядные версии, ядро 2.6 или совместимое) и Mac OS X (10.4 Tiger и выше);

- стойкие алгоритмы шифрования — AES-256, Serpent и Twofish (в т.ч. и возможность их комбинирования);

- шифрование осуществляется «на лету» (в реальном времени), и совершенно не заметно для пользователя;

- возможность создания как отдельных файловых контейнеров (в том числе динамически расширяющихся), так и шифрования целых разделов жесткого диска, включая системные (дозагрузочная аутентификация);

- создание зашифрованных контейнеров, как на локальных дисках, так и на съемных, в том числе и в «облаке»;

- внешне криптоконтейнер может выглядеть как обычный файл с любым расширением (или же без расширения), например, txt, doc(x), mp3, img, iso, mpg, avi и т.д.;

- полное шифрование содержимого устройств — жестких дисков, съемных носителей;

- создание скрытых томов, в т.ч. и скрытой ОС;

- различные вариации правдоподобного отрицания причастности, включая и то, что в системе невозможно однозначно определить наличие томов TrueCrypt – они представляют собой всего лишь набор случайных данных и идентифицировать их с TrueCrypt не представляется возможным (не считая метода termorectum cryptoanalysis);

- и множество, множество других возможностей и функций.

Что касается открытого исходного кода…

Вообще, это считается гарантией того, что разработчик не «вшил» какие-то лазейки («закладки», бэкдоры) в свой продукт. Ведь любой желающий (это, конечно, грубо сказано, т.к. для этого нужно обладать весьма обширными знаниями и профессиональными навыками, но факт остается фактом – код доступен для каждого) может проанализировать исходные коды, и поделиться своим исследованием с сообществом. И я целиком и полностью поддерживаю эту концепцию.

Для сравнения возьмем другое криптографическое ПО, встроенное в некоторые версии Windows – BitLocker. Исходные коды BitLocker закрыты. Где тогда гарантия того, что в него не вшиты бэкдоры? Где гарантия того, что BitLocker не имеет какого-то общего мастер-ключа для дешифрации данных? Аналогичная ситуация складывается и с прочим ПО с закрытыми исходниками.

Это, конечно же, не значит, что тот же BitLocker наверняка имеет «закладки». Но и подтвердить обратное не представляется возможным. Так что, гарантий никаких. А учитывая все те же разоблачения Сноудена, выбор в сторону свободного и открытого ПО становится очевидным. Особенно, когда речь идет о критических данных.

Что касается TrueCrypt, то здесь есть занятный момент. Совсем недавно был создан проект IsTrueCryptAuditedYet, и начат сбор средств для оплаты независимого аудита. Сам аудит предполагается провести по следующим направлениям:

- юридический анализ лицензии ТруКрипт на соответствие требованиям, к примеру, лицензии GNU GPL (т.е. действительно ли данное ПО может считаться свободным);

- проверка на идентичность исходных кодов и бинарных версий ТруКрипт – идентичность позволит уверенно заявлять, что в исполняемый exe-файл с оф.сайта не «вшиты» никакие бэкдоры;

- полный аудит исходников

Заявленная сумма уже набрана, но сбор еще продолжается (на момент написания данной статьи). И первые результаты не заставили себя долго ждать. В конце октября были опубликованы результаты проверки на идентичность готовой сборки (exe-файла с официального сайта) сборке, созданной собственными усилиями из исходников. Вердикт – официальная сборка (дистрибутив) не содержит каких-либо скрытых функций. Что ж, это радует. Осталось дождаться главного – проведения полного аудита (update от апреля 2015: аудит завершен, никаких серьезных проблем не найдено).

Ну а мы плавно перейдем к практике…

Установка TrueCrypt, русификация и настройка. TrueCrypt Portable

Первым делом, конечно же, нужно скачать TrueCrypt. Делаем это исключительно с официального сайта https://www.truecrypt.org/downloads (официальный сайт закрыт! Читайте об этом по предупредительной ссылке в начале статьи). Последняя актуальная версия — 7.1a. Ни в коем случае не используйте версию 7.2!

Дальше запускаем скачанный файл, соглашаемся с лицензий и жмем «Далее». В следующем окне нам будет предложено два варианта на выбор: «Install» или «Extract».

Если выбрать вариант «Extract», то на выходе вы получите версию TrueCrypt Portable. Во многих случаях портативная версия предпочтительней. Например, чтобы исключить признаки использования данной программы (для этого извлеките файлы, к примеру, на флешку, и программа всегда будет с вами). Но следует помнить, что Portable версия TrueCrypt имеет ряд ограничений – в такой версии невозможно будет полностью зашифровать диски (в т.ч. и флешки) и системные разделы. Поэтому стоит выбирать используемую версию в зависимости от потребностей.

В данной статье мы будем работать с установленным TrueCrypt .

После установки программа предложит вам внести donate (пожертвование), и, если такая возможность у вас имеется, не скупитесь =)

После нажатия на «Finish» появится небольшое окно, где вас уведомят о том, что если вы впервые пользуетесь ТруКриптом, то можете ознакомиться с краткой инструкцией (на английском). Можете согласиться или отказаться.

Теперь, для удобства, можно русифицировать наш TrueCrypt. Официальные локализации находятся также на офсайте программы https://www.truecrypt.org/localizations. Имеется и украинский перевод, и белорусский, и многие другие. Выбирайте какой вам ближе всего.

Стоит отметить, что в русификаторе находится еще и официальная инструкция TrueCrypt (TrueCrypt User Guide.ru.pdf), о которой я говорил ранее. Настоятельно рекомендую прочитать ее по мере свободного времени. Узнаете очень много нового и полезного! Если же вы поместите этот документ вместе с файлом русификации в директорию TrueCrypt, то русскоязычная справка будет в последующем доступна и из меню программы («Справка» – «Руководство пользователя»), что очень удобно.

Итак, чтобы русифицировать ТруКрипт, следует извлечь из скачанного архива файл Language.ru.xml в папку с установленной программой (по умолчанию – это C:\Program Files\TrueCrypt).

Затем запускаем TrueCrypt, и видим, наконец, рабочую область программы.

У меня ТруКрипт автоматически «подхватил» русский язык. Если же этого не произошло, то зайдите в «Settings» – «Language», и выберите из списка «Русский».

Теперь я рекомендую внести некоторые изменения в настройки («Настройки» – «Параметры…»), но все это не столь критично, кроме нескольких моментов, поэтому выбирайте по своему усмотрению.

Опишу только ключевые детали, и то, что нужно изменить:

- Ни в коем случае не отключаем работу TrueCrypt в фоновом режиме (должна стоять галочка «Включено»), иначе некоторый важный функционал будет недоступен.

- В разделе «Автоматическое размонтирование» можно активировать пункт, отвечающий за размонтирование при старте экранной заставки (а также при входе в энергосбережение). Также обязательно активируем возможность размонтирования при простое, и указываем время простоя (напр., 30 минут). Ни к чему держать смонтированные тома, когда они нам не нужны.

- И последнее – включим принудительную очистку кэша паролей (т.е. их запоминание) при выходе из программы.

Все остальное можно оставить по умолчанию.

Хотелось бы еще упомянуть об используемых в TrueCrypt горячих клавишах («Настройки» – «Горячие клавиши…»). В принципе, достаточно будет назначить всего одну критическую комбинацию клавиш, которая позволит немедленно размонтировать все тома, очистить кэш и выйти из программы. В форс-мажорных ситуациях может здорово выручить.

Мне, например, удобна комбинация «Ctrl + Shift + Стрелка вниз», как показано на рисунке. Первые две находятся очень близко, и легко зажимаются одним пальцем, ну а «стрелка вниз» нажимается другой рукой – все происходит почти мгновенно.

Так-с, TrueCrypt мы установили, русифицировали, немного поправили настройки, самое время теперь перейти непосредственно к работе с программой…

Создание простого тома и его монтирование (подключение) для последующей работы

В TrueCrypt томами называются любые криптоконтейнеры, будь-то файловые контейнеры, usb-флешки или целые разделы HDD. Простым (обычным) томом называется именно файловый контейнер. То есть, со стороны такой контейнер – это всего лишь обычный файл с абсолютно любым расширением (или без него). Когда же такой файл будет смонтирован, он будет выглядеть уже как съемный носитель или отдельный раздел жесткого диска.

Нажимаем кнопку «Создать том» в главном окне программы, после чего нас поприветствует «Мастер создания томов TrueCrypt»:

Выбираем самый первый пункт «Создать зашифрованный файловый контейнер», жмем «Далее». В следующем окне указываем «Обычный том», а дальше нужно будет указать файл, который и будет являться нашим зашифрованным контейнером.

В качестве файла-контейнера можно выбрать любой существующий файл (но помните, что сам файл будет удален, и заменен на новый, с таким же именем), а можно просто создать пустой файл с любым именем.

В качестве выбора расширения файла можно руководствоваться примерно следующим принципом.

Если в контейнере планируется хранение множества зашифрованных данных большого размера, то следует выбирать расширение, характерное для больших файлов. Это может быть, например, видеофайл с названием какого-нибудь фильма и указанием качества (DVDRip, BDRip и т.п.), или же, iso-образ какой-нибудь игры, или любой другой дистрибутив. В общем, чтобы скрыть наличие контейнера в системе, выбирайте для него то расширение, каких файлов в системе много. Таким образом, контейнер «затеряется» в общей массе.

Если же в зашифрованном томе планируется хранить только небольшие файлы (документы, какую-то базу и проч.), то можно в качестве расширения файла выбрать, напр., mp3 или jpg. Я думаю, принцип понятен.

Когда укажете файл, не забудьте в том же окне отметить пункт «Не сохранять историю».

Следующим этапом будет «Настройка шифрования»:

В принципе, здесь можно оставить все как есть и не менять алгоритмы шифрования и хеширования. Для большей стойкости можно выбрать алгоритм «посильнее», или же их сочетание (в выпадающем списке алгоритмы расположены в порядке возрастания, а также к каждому из них дается краткое пояснение). Но помните, чем более стойкий алгоритм, тем медленнее будет работать шифрация/дешифрация. На современных многопроцессорных компьютерах с большим кол-вом ОЗУ, по идее, это будет не особенно заметно. Но зачем усложнять себе жизнь (при условии, что шифруемые данные не столь критичны)? Алгоритм AES сам по себе более чем стойкий.

Кстати, чтобы протестировать скорость алгоритмов конкретно на вашем компьютере, существует кнопка «Тест» (также эта функция всегда доступна из меню «Сервис» – «Тест скорости…»)

Следующий этап — это указание размера тома. Размер можно указать в Кб, Мб или Гб. По потребностям.

Далее последует очень важный этап – создание пароля.

В TrueCrypt (как и в KeePass, кстати) существует возможность использования не только пароля, но и ключевого файла (или даже нескольких key-файлов). Вариаций здесь несколько:

- только пароль;

- только ключевой файл (или несколько таких файлов);

- сочетание пароля и ключевого файла(ов).

Выбор остается за вами, и зависит от критичности шифруемых данных. То есть, если вы просто хотите спрятать какой-то контент, скажем от детей, то можно использовать пароль попроще. Или выбрать вариант только с ключевым файлом.

Если же шифруемые данные – это какая-то очень важная БД (например, незашифрованные пароли в формате txt, как многие любят хранить), или какая-то незаконная информация (в том числе какое-то пиратское ПО) и т.п., то целесообразно использовать сложный пароль (хороший генератор паролей имеется, опять же, в KeePass, в 1Password и т.д.) или же сочетание сложного пароля и ключевых файлов.

Помните одно очень важнейшее правило! Если вы забудете пароль от контейнера или ключевой файл к нему будет утерян (поврежден, изменен), то вы больше никогда не сможете смонтировать этот том и, соответственно, не сможете получить доступ к своим файлам! Поэтому заранее позаботьтесь о резервных копиях и паролей, и ключевых файлов. Резервных копий должно быть несколько!

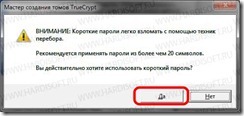

Если вы выбрали вариант с обычным паролем, то просто введите его дважды и жмите далее. Можно воспользоваться чекбоксом «Показ пароля», чтобы видеть то, что вы вводите. Также TrueCrypt дает вам свои рекомендации по выбору пароля. В случае если пароль будет очень простым, то программа вас переспросит еще раз, действительно ли вы хотите использовать такой пароль или нет.

Кстати, при выборе пароля можете воспользоваться моими рекомендациями из статьи «Как выбрать пароль. Ликбез по парольной защите». Очень рекомендую.

Дальше ТруКрипт поинтересуется у вас, собираетесь ли вы хранить большие файлы в данном томе. На основе вашего ответа, подберет файловую систему для него (FAT или NTFS).

Впрочем, на следующем этапе («Форматирование тома») вы все равно сможете сами ее изменить. Но, помните, что FAT не поддерживает файлы, размером больше 4 Гб. Также на этом этапе можно указать, что вы хотите создать «Динамический том». Но этого не рекомендует делать ни сам TrueCrypt, ни я =) Хотите узнать почему? Нет ничего проще — отметьте галочкой этот пункт и прочитайте предупреждение. После чего с чистой совестью жмите «Нет».

Итак, файловую систему для тома выбрали, кластер оставляем по умолчанию, динамический том не используем. Осталось хаотично поперемещать некоторое время мышкой для увеличения криптостойкости ключей шифрования, нажать «Разметить» и дождаться окончания процедуры. Время форматирования будет зависеть, в первую очередь, от размера тома и мощности компьютера.

Всё, файловый криптоконтейнер (простой том) создан. Теперь его нужно смонтировать, чтобы поместить туда наши сокровенные файлики =) Это делается из главного окна программы:

- Первым делом указываем букву будущего виртуального диска. Выбираем любую, которая заведомо не будет использоваться в дальнейшем другими программами (например, локальным веб-сервером), чтобы не возникло конфликтов

- Нажимаем «Файл…», указываем созданный на предыдущем этапе файл, затем «Открыть»

- Жмем «Смонтировать»

В открывшемся окне нужно будет ввести пароль для подключаемого тома. Если же для тома назначен ключевой файл, его также нужно будет указать.

Вот и вся процедура монтирования. Теперь, в главном окне TrueCrypt можно увидеть смонтированный диск, двойной щелчок по которому откроет его.

Попасть в этот виртуальный диск можно и через «Мой компьютер», и через «Пуск» и т.д. То есть абсолютно также, как и на обычный жесткий диск или его разделы.

Теперь можете переместить на этот диск все конфиденциальные данные, и они будут надежно защищены.

Этот криптоконтейнер можно хранить где угодно – хоть на флешке, хоть на хостинге (Гигахост, например, выделяет всем по 33 Гб), хоть в облачных сервисах (все в том же Облаке@Mail.ru, если хотите), хоть пересылать его по почте (в зависимости от размера, конечно). А также делать его бэкапы путем простого копирования файла. Удобно, не правда ли?

Похожим образом, но с некоторыми нюансами, можно «поставить пароль на флешку» или зашифровать весь диск.

Защита флешки паролем при помощи TrueCrypt. Шифрование несистемного диска и внешних носителей

Шифрование флешки, внешнего HDD и несистемного диска осуществляется одинаково. Поэтому я буду показывать на примере несистемного раздела.

Для примера возьмем компьютер, на котором установлен один жесткий диск. Тот, в свою очередь, разбит на два раздела – системный, имеющий метку «Локальный диск» и буквенное обозначение C, и несистемный — «Новый том» (E:)

Задача – полностью зашифровать диск E.

По большому счету, вся процедура очень похожа на создание файлового криптоконтейнера, поэтому так подробно я уже описывать все не буду. Буду лишь делать акцент на каких-то важных деталях.

В главном окне TrueCrypt нажимаем «Создать том». Только на этот раз в «Мастере» выбираем второй пункт — «Зашифровать несистемный раздел/диск». Далее указываем «Обычный том» (о скрытых томах речь пойдет во второй части статьи).

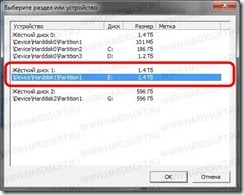

В следующем окне нужно указать шифруемое устройство. Выбираем наш раздел:

Здесь важно не напутать диски и разделы. Как видно на скриншоте выше, каждое физическое устройство (HDD или USB-флешка) имеют разделы (Partition). В моем примере жесткий диск имеет две партиции, флешка – одну. В общем, чтобы не спутать, ориентируйтесь на букву, присвоенную диску, которую вы видите, войдя в «Мой компьютер»

Выбирайте нужный раздел, диск или съемный носитель, и жмите «ОК». TrueCrypt в очередной раз заботливо поинтересуется, уверены ли вы в своем выборе, и порекомендует вам (если вы новичок) воспользоваться файловыми контейнерами. Но ты, читатель, уже тёртый калач, и знаешь, как создавать криптоконтейнеры. Поэтому вежливо отказываешься от предложения и подтверждаешь свои намерения закриптовать весь раздел.

На следующем этапе следует определиться с выбором режима создания тома:

- При выборе первого варианта — «Создать и отформатировать зашифрованный том» — следует знать, что все данные на нем, если они имеются, будут уничтожены (перезаписаны случайными данными). Поэтому этот режим выбирайте только тогда, когда имеющиеся данные не нужны, или раздел/диск/флешка пустой.

- Если требуется сохранить все имеющиеся на диске данные – выбираем второй режим «Зашифровать раздел на месте». Создание тома в этом режиме будет протекать медленнее, чем в предыдущем. Но оно и понятно, ведь данные не удаляются, а шифруются.

В следующем окне нужно будет настроить шифрование. Об этом мы говорили в разделе о создании простого тома (файлового контейнера). В абсолютном большинстве случаев достаточно будет оставить все по умолчанию.

Дальше тоже все аналогично, как и с криптоконтейнерами – выбираем пароль и/или ключевой файл(ы). В качестве файловой системы целесообразней будет выбрать NTFS, ведь это целый диск, и мало ли какие файлы по размеру вам придется на нем хранить. А FAT, как вы знаете, не поддерживает файлы > 4 Гб.

На последнем этапе вам нужно будет, как и раньше, хаотично подвигать мышкой в окне программы (чем дольше, тем лучше), чтобы повысить криптостойкость ключей шифрования (энтропия). И создать, наконец, зашифрованный том (кнопка «Разметить»).

Эта процедура может занять достаточное количество времени, особенно, если вы выбрали режим шифрования имеющихся файлов, а не их удаление и перезапись случайными данными. Также эта процедура зависит от мощности компьютера, и, конечно же, от размера создаваемого тома. В моем примере, учитывая весьма урезанную в ресурсах виртуалку и объем раздела в 6 Гб, ушло приблизительно 15-20 минут. На реальном современном компьютере эта процедура, конечно, прошла бы в разы шустрее.

Во время форматирования и создания тома, в принципе, вы можете использовать свой компьютер для повседневных задач. Но я бы все-таки рекомендовал оставить его в покое, заняться другими делами, и дать ТруКрипту спокойно доделать свое дело.

После создания тома прочтите последние рекомендации TrueCrypt в появившемся окне и запомните их.

Ваш диск зашифрован!

Монтируется такой том абсолютно идентично тому, как монтируется простой том, и об этом мы уже говорили. Только при указании тома нужно выбирать не «Файл…», а «Устройство…»

Выглядеть же такой раздел/диск/флешка будет как не отформатированный диск, а при монтировании, ему будет назначена новая буква. Предыдущий «диск» так и будет висеть в системе с той же буквой, и в том же «не отформатированном» виде.

Теперь вы с легкостью сможете создать не только зашифрованный контейнер (как говорят в народе — «поставить пароль на папку»), но и зашифровать всю флешку или несистемный диск.

В заключение первой части хотелось бы дать еще несколько наставлений, а где-то может и повториться.

TrueCrypt – серьезное криптографическое ПО, им пользуются различные категории пользователей, от самых обыкновенных людей до бизнес-сегмента, корпоративного сектора и даже киберпреступников (с его помощью можно творить действительно удивительные вещи, и об этом мы поговорим во второй части). Поэтому, несмотря на то, что описанные сегодня процедуры достаточно просты (да и ТруКрипт каждое действие сопровождает очень подробными комментариями и пояснениями), будьте предельно внимательны при создании томов. Особенно, когда речь идет о шифровании дисков с данными, которые вам нельзя потерять.

Также очень трепетно и внимательно отнеситесь к вопросу выбора и создания паролей. Не забывайте делать их резервные копии. Помните, потеряв пароль или ключевой файл – можете попрощаться со своими данными навсегда!

Уголок параноика: шифруем жесткий диск с помощью программы TrueCrypt

Жесткие диски растут как на дрожжах. Объемы увеличиваются, а вместе с ними увеличиваются объемы хлама, лежащего на этих дисках. Чего только там не встретишь: конфиденциальная информация, скачанные из интернета фильмы, нелицензионное программное обеспечение, семейная порнушка, или просто порнушка, чего греха таить… Да мало ли что может человек захотеть скрыть от родных и близких, от конкурентов, от силовых структур и прочих любопытствующих…

В общем, у человека может возникнуть желание скрыть личную информацию от посторонних глаз. Поскольку такой информации может быть довольно много, на ум приходит мысль зашифровать сразу весь жесткий диск целиком или один из его разделов. Плюсов от такого решения достаточно много: это не маленький контейнер, это целый жесткий диск или раздел, с большим запасом свободного места; при попадании жесткого диска в чужие руки никто не сможет получить информацию не зная пароля; шифрование и дешифровка идут на лету, незаметно для пользователя, и на скорости практически не сказываются.

Вот и займемся шифрованием жесткого диска. Для этого воспользуемся замечательной бесплатной программой TrueCrypt.

Установка

Скачать программу TrueCrypt можно отсюда: Сохраним TrueCrypt для себя и потомков, установка программы и русификация описаны здесь: https://hardisoft.ru/soft/lammers/ustanovka-programmy-truecrypt/

Шифрование

Если с установкой и русификацией все прошло успешно, приступаем непосредственно к шифрованию. Часто жесткий диск разбивают на несколько разделов, на один устанавливают операционную систему и программы, другие же служат складом всякой всячины. Либо в компьютере может быть два и более жестких дисков. Поэтому шифровать будем как раз несистемный раздел жесткого диска, т.е. тот, на котором не установлена Windows. Так проще, хотя можно зашифровать и системный диск, особой разницы нет, а действия почти аналогичны.

Запускаем программу, идем в меню “Тома” –> “Создать новый том”. Откроется “Мастер создания томов TrueCrypt”. В нем выбираем “Зашифровать несистемный раздел/диск”, жмем “Далее”:

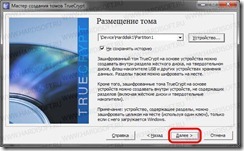

Тип тома выберем “Обычный том TrueCrypt” (Скрытый том представляет некоторый интерес, но о нем можно будет поговорить отдельно). Жмем “Далее” и на закладке “Размещение тома” нажимаем кнопку “Устройство…”:

В окне “Выберите раздел или устройство” выбираем тот раздел, который необходимо зашифровать. Если вы хотите зашифровать не раздел, а жесткий диск целиком, то следует учесть, что зашифровать целиком можно только диск, на котором нет данных. Мы же шифруем уже не пустой диск, у нас на нем есть информация, поэтому выбираем не диск, а раздел. В моем примере мой второй жесткий диск в программе называется “Жесткий диск 1” и на нем всего один раздел, вот его (раздел) и следует выбирать. После того как устройство выбрано жмем “ОК” в окне “Выберите раздел или устройство” и “Далее” в окне “Размещение тома”:

|  |

“Режим создания тома” – выбираем “зашифровать раздел на месте”, поскольку наш раздел содержит нужную нам информацию. Если у вас раздел пустой – можно выбрать вариант “Создать и отформатировать зашифрованный том”, в этом случае процесс пойдет быстрее, но данные, которые были в данном разделе удалятся. Жмем “Далее” и умиляемся предупредительности TrueCrypt, который вежливо предупреждает нас о необходимости резервной копии. Тут у вас есть время сделать копию важный данных, или просто нажать “Да” и продолжить процесс:

Следующее окно предлагает нам настроить шифрование, т.е. выбрать алгоритмы. Если есть желание, то про алгоритмы можно почитать здесь:

https://www.pgpru.com/Библиотека/Статьи/СравнительныйОбзорАлгоритмовPGP

От себя скажу, что каждый из них очень стоек к взлому. Я оставил все по умолчанию. Особые шизофреники могут выбрать шифрование сразу несколькими алгоритмами, однако это несколько замедлит процесс создания тома и работы с ним.

Жмем “Далее” и видим окно ввода пароля, для доступа к зашифрованному тому. Здесь надо ввести пароль, подтвердить его еще раз. Так же можно выбрать ключевой файл, который будет участвовать в процессе дешифровки. Следует однако помнить, что если ключевой файл потеряется или повредится, то данные станут недоступны. Поэтому ключевые файлы тоже отдаем на откуп шизофрении. Пароль выбирать вам, длина не ограничена, однако маленькие пароли легко подобрать перебором. Не теряйте и не забывайте пароль: при его утере зашифрованные данные восстановить будет невозможно! Когда пароль выбран, жмем “Далее”:

Если пароль будет коротким и легким для взлома TrueCrypt предупредит об этом:

Далее, открывается окно “Сбор случайных данных”. В этом окне нужно подергать мышкой в разных направлениях. В такт этому будут меняться цифры в окошке “Текущее содержимое пула”. Чем дольше дергать мышкой – тем лучше стойкость шифра, но час так сидеть тоже не стоит :)После игр с мышкой жмем “Далее” и выбираем режим очистки. Этот режим означает многократную перезапись данных на диске, чтобы было невозможно восстановить данные по остаточному намагничиванию. Эта функция тоже лишний рубеж обороны, но он пригодится только параноикам, боящимся спецслужб, ибо такая техника есть только у них. Я не стал выбирать режим очистки, ибо я здоров психически 🙂 Кроме того, это лишнее замедление при первоначальном шифровании:

Вот собственно и все настройки: после нажатия кнопки “Далее” откроется последнее окно, с самой главной кнопкой: “Шифрация”. Крестимся, жмем на нее, подтверждаем, что согласны начать – и в путь:

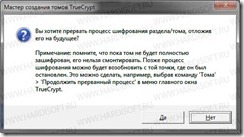

Начнется процесс шифрования. Процесс может быть долгим. Например мой 1,5 Тб раздел шифровался 32 часа. Однако, этот процесс можно отложить, например если компьютер необходимо выключить на ночь. Если нажать на кнопку “Отложить”, то TrueCrypt сможет продолжить процесс в следующий раз:

Ответив “Да” вы отложите процесс. Компьютер можно выключить. В этом случае после следующей загрузки TrueCrypt сам предложит продолжить шифрование. Либо, его можно будет возобновить самому, выбрав в меню “Тома” пункт “Продолжить прерванный процесс”

Учтите, что пока идет процесс, доступ к данным на шифруемом разделе невозможен!

В общем, быстро сказка сказывается, да долго дело делается. И пошли они до городу до Парижу… Кхгм… О чем это я? Ах да… Спустя некоторое время, возможно достаточно большое, процесс шифрования завершится, о чем TrueCrypt сообщит достаточно информативными сообщениями:

Рекомендую внимательно прочитать их и вникнуть в написанное, пригодится. В общем, процесс завершен, мы имеем зашифрованный раздел!

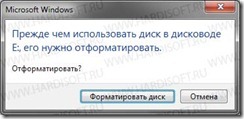

Тут есть один нюанс, о котором TrueCrypt предупредил в конце процедуры: раздел зашифрован, буква диска, которая была присвоена ему системой так за ним и осталась, но при попытке зайти на зашифрованный диск в окне “Мой компьютер”, система сообщит о том, что он не отформатирован:

Диск форматировать нельзя! Это сотрет зашифрованную на разделе информацию!

Чтобы случайно не отформатировать раздел и предохранить его от такого действия другими пользователями я рекомендую освободить закрепленную за диском букву, чтобы он больше не отображался в списке дисков. Как это можно сделать написано здесь: https://hardisoft.ru/soft/lammers/smena-ili-udalenie-bukvy-diska/

После того как диск скрыт, ему уже ничего не угрожает и буква, под которой он был в системе освободилась, так что ее можно использовать для подключения зашифрованного раздела через TrueCrypt. Теперь разберемся, как его подключать.

Подключение зашифрованного раздела

Итак, наш зашифрованный раздел готов, осталось только подключить его к системе, чтобы начать им пользоваться. Для этого запускаем TrueCrypt и в главном окне выбираем любую свободную букву, к которой и подключится наш том. Затем нажимаем кнопку “Устройство…” и выбираем наш зашифрованный раздел. После чего жмем кнопку “Смонтировать”. Появится окно ввода пароля на том:

Если пароль введен правильно, раздел подключится к системе как диск под указанной буквой. Все, с ним можно работать, окно TrueCrypt можно закрыть. Шифрование/дешифрование происходит прозрачно и незаметно для пользователя, так что никакой разницы, по сравнению с нешифрованным разделом не ощущается.

Отключение раздела

Для отключения раздела вручную есть пара способов:

- Выбрать смонтированный диск в главном окне TrueCrypt и нажать кнопку “Размонтировать”

- Воспользоваться контекстным меню значка TrueCrypt в системном трее (в нижнем правом углу экрана, возле часов). Для этого надо кликнуть правой кнопкой мыши по значку и в открывшемся меню выбрать “Размонтировать ” либо “Размонтировать все смонтированные тома”

Кроме размонтирования вручную есть возможности по автоматическому размонтированию. Самый простой способ – завершение работы Windows. Cтоит выключить или перезагрузить компьютер как том снова будет закрыт и его потребуется снова подключать и вводить пароль после загрузки Windows. Это очень удобная возможность, которая не требует от пользователя дополнительных мышедвижений по отключению тома.

Для особых параноиков есть возможность автоматически размонтировать тома:

- При завершении сеанса

- При старте экранной заставки

- При входе в энергосбережение

- При неактивности в системе указанное время

Эти возможности можно включить в параметрах программы (меню “Настройки” –> “Параметры”).

Автоматическое монтирование раздела

Некоторые люди будут пользоваться зашифрованным разделом редко и им не трудно будет выбирать том, подключать его и набирать пароль, однако я не из таких. Я пользуюсь зашифрованным томом постоянно, поэтому проходить эту процедуру при каждой загрузке Windows меня напрягает.

К счастью, подключения тома при загрузке можно еще больше упростить. Самый простой способ – поставить галочку “Монтировать все тома на устройствах” в группе “Действия при входе в Windows” в настройках программы (меню “Настройки” –> “Параметры”). В этом случае TrueCrypt автоматически начнет подключение всех томов, когда система загрузится. Пользователю останется просто ввести пароль, если раздел ему нужен для работы, либо закрыть окно ввода пароля, если том ему не нужен.

Избранные тома

Способ автоподключения томов хорош, однако есть нюанс: у меня может быть несколько шифрованных томов, и я не хочу, чтобы они все подключались при загрузке. Допустим, мне постоянно нужен только один том, а остальные я хочу подключать по мере необходимости, самостоятельно. Это так же можно провернуть. Для этого нужно убрать галочку “Монтировать все тома на устройствах” в параметрах, если она стоит и прибегнуть к помощи так называемых “избранных” томов. Избранный том можно настроить на автоподключение при загрузке индивидуально.

Сделать том избранным достаточно просто: монтируем раздел, вводим пароль. После подключения тома к системе выбираем его в главном окне TrueCrypt и заходим в меню “Избранное”. Там выбираем пункт “Добавить смонтированный том в список избранных томов”. Откроется окно “Избранные тома”, в котором для нашего тома можно поставить галочку “Монтировать выбранный том при входе в систему”:

Этого достаточно, теперь только избранные тома будут автоматически подключаться при загрузке системы. Естественно, пароль вводить придется, иначе зачем тогда это все?

Сальдо конечное

Итак, вот собственно и все, что я хотел сказать. Может кому-нибудь данный скромный труд пригодится для благих или дурных намерений.

Аналогично можно зашифровать и системный диск, разница небольшая. Если кому-то понадобится, можно и этот пункт осветить в картинках.

TrueCrypt – мощная программа, уникальный бесплатный инструмент самозащиты ваших важных данных. Он обладает очень стойкими алгоритмами. Пользоваться им умело – наше преимущество.

У TrueCrypt есть только один недостаток: пароль к зашифрованным данным можно легко взломать… паяльником в анальном отверстии его хозяина :), но это скорее всего даже не его недостаток, а человеческий.

Так что держите пароли в уме, а задницу в холоде 🙂

Шифрование системного диска используется для предотвращения несанкционированного доступа к данным на диске. Зашифровав диск один раз можно быть спокойным за информацию во время путешествий с ноутбуком или во время грубых вмешательств силовых структур в размеренную работу офиса с последующим изъятием компьютерной техники.

Для шифрования используется программа Truecrypt версии 7.1a. Поддержка программы прекращена, более новые версии урезаны по функциональности, поэтому использовать нужно только 7.1a, которую можно найти на торентах. Программа бесплатна, есть инсталяхи под Windows, Linux, Mac.

Truecrypt выполняет шифрование данных налету, поэтому подготовительных действий не требуется.

Запускаем Truecrypt и выполняем команду Encrypt System Partition/Drive:

Тип шифрования системы — стандартный:

Выбираем шифрования всего винта — Encrypt whole drive:

Указываем, что на компьютере установлена одна операционная система:

Настройки шифрования:

Самый креативный этап — указание пароля на зашифрованный диск. И самый сложный, т.к. этот пароль нужно запомнить. Оптимальный вариант, если пароль будет состоять из 25 символов (цифры, буквы в разных регистрах, служебные символы).

Чем больше хаоса, тем лучше. Генерация ключа шифрования:

Поздравления! Ключи созданы:

Самый муторный этап — создание диска восстановления:

Диск восстановления Truecrypt понадобится в случае повреждения сектора загрузки и для восстановления пароля. Программа создает файл ISO, который необходимо записать на CD/DVD. Использование CD/DVD является архаизмом, но деваться некуда, Truecrypt не отпустит тебя, пока запишешь образ на диск.

Если попытаться уклониться от записи диска восстановления, то Truecrypt прервет процедуру шифрования системы. Единственный выход — писать. Но можно чуть схитрить: файл ISO, созданный программой Truecrypt (по умолчанию находится в папке «Документы» пользователя), смонтировать на виртуальный привод, например, с помощью программы UltraISO.

Удачная проверка диска восстановления. Если диск не записывался, то его образ необходимо сохранить на другом компьютере (внешнем диске).

Чтобы после шифрования данные не могли восстановить в лабораторных условиях, выбираем Wipe mode. В этом случае физические кластера диска будут перезаписываться по несколько раз и восстановление первоначального состояния диска станет невозможным.

Начало теста Truecrypt. Диск еще не зашифрован. Необходимо убедиться, что Truecrypt сможет загрузить систему и пользователь не забыл пароль.

Можно сходить за чашечкой кофе и насладиться приятными моментами чтения пользовательского соглашения:

Отправляем компьютер в перезагрузку:

Во время загрузки вводим пароль. Если все прошло успешно, а по-другому и не может быть, то Truecrypt сообщит об удачном результате тестирования:

Инструкция Truecrypt, как действовать в чрезвычайных ситуациях. Печатаем и вешаем в туалете.

Запускаем шифрование диска:

Продолжительность процедуры зависит от объема диска и может составлять от нескольких часов до нескольких дней. Обычно за 10 часов успевает управиться.

Сообщение об успешном шифровании диска:

Интересной настройкой Truecrypt после шифрования является возможность изменить приветственное сообщение для ввода пароля. Для этого необходимо в меню выбрать System — Settings и в появившемся окне ввести нужное сообщение:

Это сообщение будет показываться при загрузке системы. Таким образом можно слегка скрыть факт существования зашифрованной операционной системы.