Защита от шифровальщиков в Windows 10

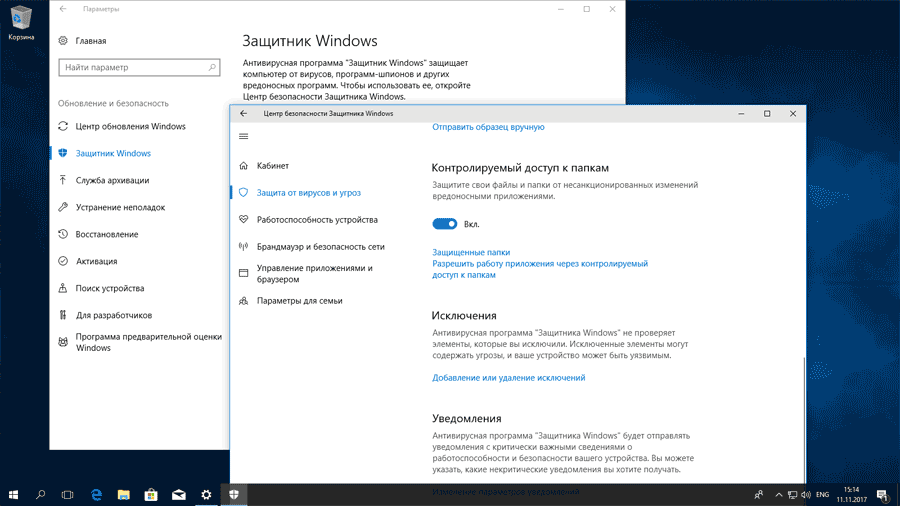

В последней версии Windows 10 Fall Creators Update (версия 1709) появилась новая функция защитника Windows. Функция «Контролируемый доступ к папкам» позволяет защитить файлы и папки от действия вирусов-шифровальщиков и других подобных угроз.

В этой статье попробуем разобраться, что из себя представляет функция «Контролируемый доступ к папкам». Я покажу как включить защиту от шифровальщиков и сделаю небольшой эксперимент с заражением Windows для того, чтобы узнать насколько эта самая защита от шифровальщиков может защитить пользователя.

Еще по теме: Как определить шифровальщик

Функция «Контролируемый доступ к папкам» позволяет пользователям контролировать доступ к определенным папкам. Работает она по принципу, все что не добавлено в белый лист — будет заблокировано. Теоретически это должно усложнить шифровальщикам получение доступа к папкам и заражения файлов.

Шифровальщики — основной подкласс троянов-вымогателей, а Windows — основная атакуемая платформа. Поэтому Microsoft старается предпринять дополнительные меры защиты.

Проблема в том, что шифровальщики — это не классические вирусы трояны, и эффективное противодействие им требует принципиально других подходов. Отловить известного шифровальщика по сигнатуре под силу практически любому антивирусу, а вот поймать новый экземпляр — совсем другая задача.

Шифровальщик зашифровал файл в Windows

Упреждающий удар со стороны антивируса затруднен хотя бы потому, что трояны-вымогатели используют легитимные средства криптографии, как и многие популярные программы шифрования. В их коде обычно нет каких-нибудь явных признаков злонамеренной активности, поэтому эвристика и другие меры несигнатурного анализа антивириусов часто не срабатывают.

Поиск отличительных маркеров Ransomware — головная боль всех антивирусных разработчиков. Все, что они пока могут предложить, — это подменить задачу. Вместо поиска рансомварей сосредоточиться на их основной цели и смотреть за ней.

То есть — контролировать доступ к файлам и каталогам пользователя, а также регулярно делать их бэкап на случай, если шифровальщик все же до них доберется.

На практике это далеко не идеальный подход. Контроль доступа — это снова баланс между безопасностью и удобством, сильно смещенный в сторону дискомфорта. Концептуально ситуация такая же, как и при использовании новой функции Exploit Guard: либо запрещающие правила применяются сполна, но работать за компьютером становится проблематично, либо ограничения заданы формально ради сохранения совместимости со старым софтом и удобства пользователя.

Контроль доступа к папкам в Windows Defender

Подобный контроль доступа давно появился в сторонних антивирусах, но немного в другом виде. Он был нацелен на сохранность системы, а не на обнаружение угроз. Предполагается, что, если антивирус проморгает зловреда, дополнительные средства контроля просто заблокируют нежелательные изменения в каталоге \Windows\ и загрузчике.

Если для системных файлов этот подход еще как-то годится, то для пользовательских — нет. В отличие от системного каталога, содержимое которого более-менее одинаково на разных компьютерах, в пользовательском может находиться что угодно.

К тому же запросы на изменение файлов в нем могут поступить от любой программы. Добавьте к этому OLE, возможность любого процесса вызывать другой и открывать файлы через него, и вы получите представление о том, как выглядит ад для антивирусного разработчика.

Поскольку модификация пользовательских файлов никак не влияет на работу ОС, в Windows не было встроенных средств их защиты. Все изменилось с выходом обновленной версии Windows 10, в которой встроенный «Защитник» начал контролировать документы, фотографии и прочий пользовательский контент.

Утверждается, что он не даст заменить файлы их зашифрованными версиями, лишая авторов шифровальщика повода требовать выкуп.

Тестирование функции «Контроль доступа Windows»

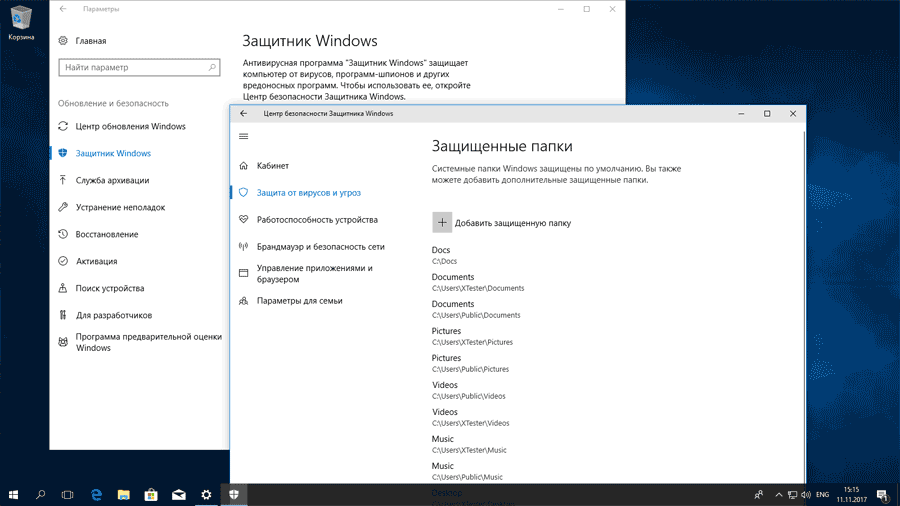

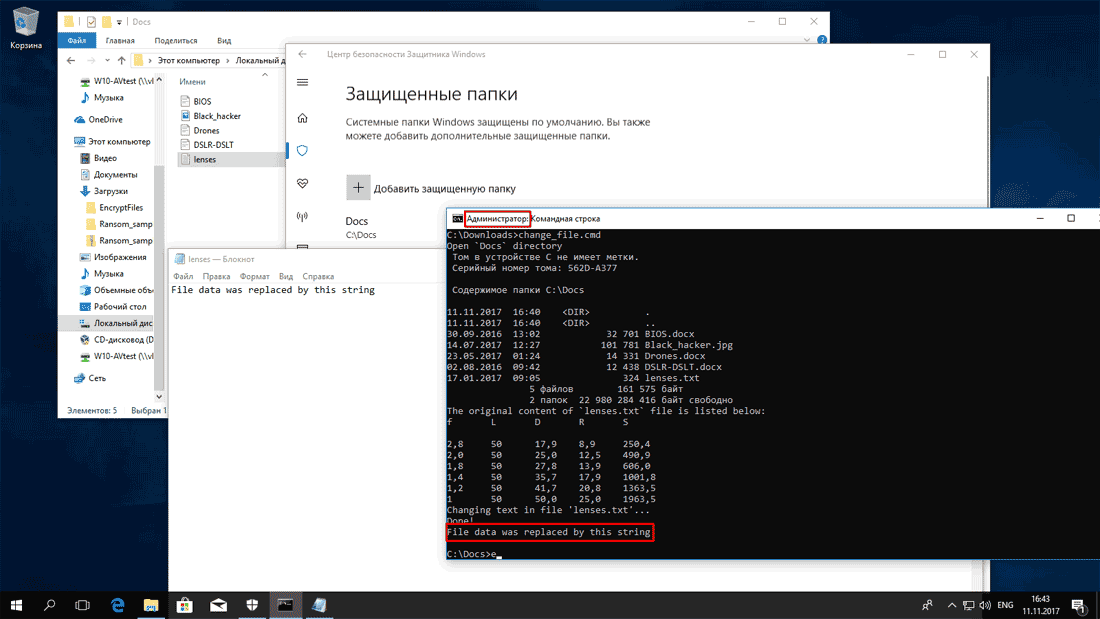

Для проверки я решил создать тестовую папку C:\Docs\ с документами разного типа и добавить ее в список контроля доступа Windows Defender. Затем запустил несколько популярных троянов-вымогателей и посмотрел, сможет ли «Защитник Windows» им противостоять и защитить пользователя от шифровальщика.

Добавляем контролируемую папку

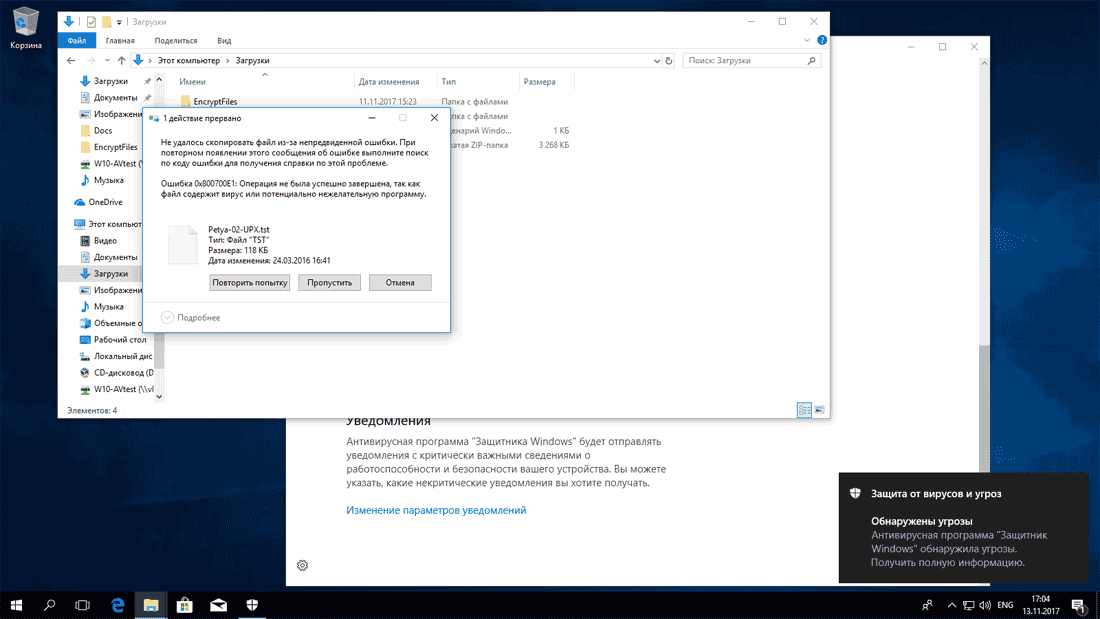

В этом тесте Windows Defender справился с подборкой троянов лучше многих сторонних антивирусов. Он просто не дал скопировать с сетевого диска ни один образец, включая разные модификации WannaCry, Petya, TeslaCrypt, Jigsaw, Locky и Satana.

Все они были автоматически удалены, несмотря на измененное расширение (.tst) и упаковку средствами UPX.

«Защитник Windows» обезвредил на лету модификацию трояна Petya

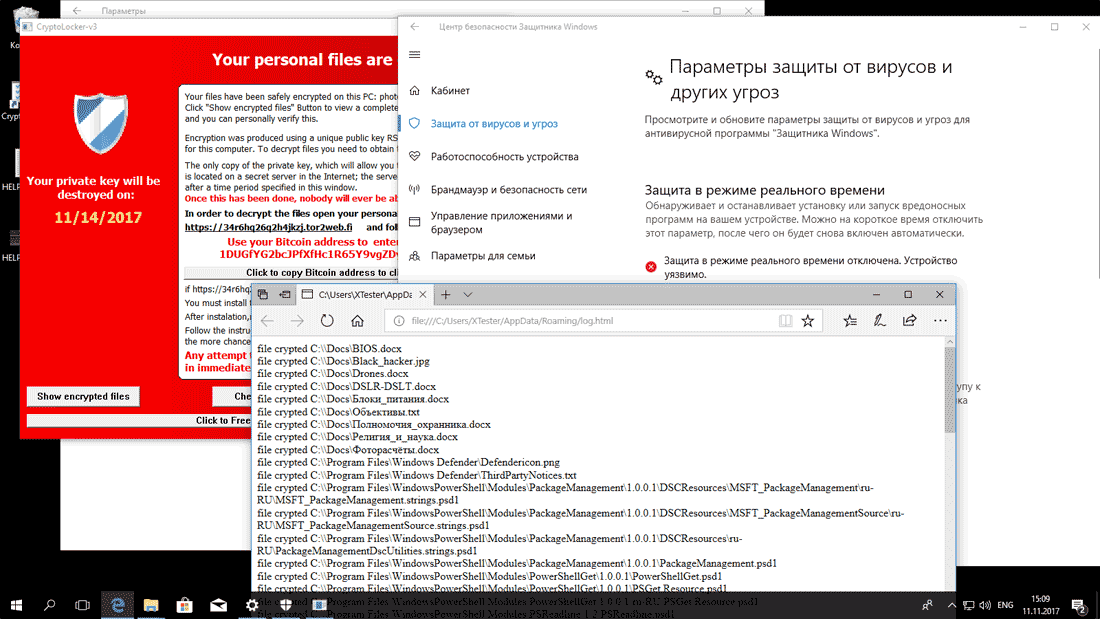

Новый компонент «Контролируемый доступ к папкам» — это часть защиты в реальном времени. Поэтому отключить в Windows Defender сканирование на лету и проверить новую функцию отдельно не удастся. Отключить постоянную защиту можно только полностью, но тогда результат будет предсказуемым.

Лог зашифрованных файлов

Я расширил тестовую подборку шифровальщиков, включив в нее свежие и малоизвестные виды. Однако Windows Defender моментально удалял их все, не оставляя выбора. Поэтому было решено провести модельный эксперимент, написав… нет, нет! Что вы, господин прокурор! Никакой не вирус, а простейшую безвредную программу. Вот ее код, добро пожаловать в девяностые!

Любой шифровальщик заменяет файлы пользователя их зашифрованными версиями. По сути, нам требуется проверить, как функция «Контролируемый доступ к папкам» блокирует операции перезаписи файлов в каталоге пользователя.

Эта программа как раз заменяет содержимое файла в указанном каталоге той строкой, которую вы сами укажешь. Знак > перенаправляет консольный вывод в файл, полностью перезаписывая его.

Преимущество у этого батника в том, что он выглядит подозрительно (исполняемый файл с низкой репутацией) и его код точно неизвестен антивирусу. Он был написан только что и не успел нигде засветиться.

В качестве цели был указан файл lenses.txt, поскольку его содержимое отформатировано знаками табуляции и наглядно отображается в консоли командой more в пределах одного экрана.

После запуска командный файл показывает содержимое каталога C:\Docs\, а затем — файла lenses.txt. Он пытается перезаписать его строкой File data was replaced by this string и снова показывает содержимое lenses.txt для проверки результата.

Сам командный файл запускается из другого каталога — «Загрузки», имитируя привычку неопытного пользователя (скачивать что ни попадя и кликать на все подряд).

Если мы просто запустим батник двойным кликом, то увидим, что файл lenses.txt остался в прежнем виде. Функция «Контролируемый доступ к папкам» справилась со своей задачей, предотвратив перезапись документа по команде от неизвестного исполняемого файла.

При этом текст можно спокойно открыть и отредактировать в «Блокноте», а потом сохранить поверх старого, и это не вызовет никаких вопросов. Notepad — доверенный процесс, и для пользователя защита работает прозрачно.

Защитник Windows заблокировал изменения документа

При желании можно добавить стороннее приложение в список доверенных. Да, вы совершенно верно восприняли это как потенциальный вектор атаки.

Добавляем приложение как доверенное

Если мы предварительно выполним повышение привилегий и запустим наш батник с правами админа, то файл lenses.txt будет тихо перезаписан. Защитник Windows не шелохнется и даже не отразит это событие в логе. Ему все равно, админ отдал команду или какой-то левый файл от имени админа.

Документ удалось изменить

Таким образом, с использованием (само)доверенных процессов или с помощью предварительного повышения привилегий трояны-шифровальщики смогут обойти новую функцию «Контролируемый доступ к папкам», появившуюся в Windows 10 v. 1709. Причем сделать это можно даже методами времен MS-DOS. Да здравствует совместимость!

Как защититься от шифровальщиков на периметре сети

Хотя наиболее эффективная защита от шифровальщиков реализуется на конечных устройствах, тем не менее, стоит предпринять превентивные меры и на периметре сети. Расскажем, как это можно сделать с помощью Panda GateDefender.

События последних месяцев показали, что традиционные антивирусные решения не очень эффективны в борьбе против неизвестных угроз и атак, в том числе со стороны шифровальщиков. В своих статьях мы неоднократно пытались привлечь Ваше внимание к новой модели безопасности, основанной на использовании EDR-технологий, которые благодаря непрерывному мониторингу, отслеживанию взаимосвязи между всеми процессами и классификации 100% активных процессов позволяют значительно повысить уровень безопасности от современных неизвестных угроз: направленные атаки, безфайловые атаки, атаки без использования вредоносных программ, неизвестные эксплойты и шифровальщики и т.д. Например, семейство решений Panda Adaptive Defense, использующее EDR-технологии, как раз разработаны для борьбы с подобными «сюрпризами».

Но подобные решения представляют собой решения для защиты непосредственно конечных устройств. А что не мешало бы предпринять на периметре сети?

Сегодня в нашей статье мы расскажем о том, какие превентивные меры безопасности стоит реализовать на периметре сети, чтобы фильтровать шифровальщиков до проникновения в корпоративную сеть, а также снизить возможные последствия в том случае, если какие-то из представителей данного класса угроз все же будут активированы на конечных устройствах.

Немного о шифровальщиках

Как вы знаете, шифровальщики – это форма мошенничества, используемая для вымогательства денег у жертвы, чьи конечные устройства были заблокированы с помощью определенного типа вредоносных программ, в результате чего она (жертва) теряет доступ к данным на этих устройствах.

Шифровальщики – это тип вредоносных программ, который устанавливается на конечное устройство и шифрует содержимое (все или определенные типы файлов) его жестких дисков и на всех подключенных сетевых дисках. В результате этого пользователь теряет доступ к хранящимся данным до тех пор, пока он не заплатит выкуп (и то не факт, что после этого можно будет получить полноценный доступ ко всем данным!). CryptoLocker – это один из наиболее «популярных» примеров шифровальщиков, который использует открытый RSA-ключ. В последнее время стали также известны и другие нашумевшие примеры.

Если говорить упрощенно, то шифровальщики, как правило, распространяются в замаскированном виде через вполне легитимный контент, например, счет в виде почтового вложения, zip-файл, содержащий фотографии, или другие типы файлов, которые потенциальная жертва, скорее всего, откроет, т.к. не предполагает какой-либо опасности. Однако, при открытии таких файлов, шифровальщик связывается со своим сервером управления (так называемый сервер C&C), который отвечает за генерацию новой пары RSA-ключей (открытый/закрытый) и хранение закрытого ключа, а также отправляет открытый ключ на устройство жертвы, после чего зловред шифрует все, что он может найти на жестких дисках и подключенных ресурсах в локальной сети. После этого зашифрованные данные не могут быть доступны до тех пор, пока они не будут расшифрованы с помощью закрытого ключа, который доступен только на сервере C&C.

(Хотя стоит отметить, что последние экземпляры шифровальщиков «научились» активироваться и без действий со стороны потенциальной жертвы…).

Действительно, в силу того, что размер ключей, используемых для шифрования, как правило, составляет не менее 2048 бит, то расшифровать зашифрованные файлы без закрытого ключа практически невозможно: конечно, это возможно в теории, но на практике на это может потребоваться достаточно много времени. Таким образом, единственный способ восстановить доступ к данным – это либо переустановить все пострадавшие устройства и восстановить на них резервную копию, либо заплатить выкуп (что мы не рекомендуем делать!) и надеяться на получение закрытого ключа (хотя достаточно много случаев, когда жертвы не получали ключи после оплаты).

Поэтому мы советуем поддерживать все свои системы и приложения в обновленном состоянии, а также быть уверенным в том, что сотрудники вашего предприятия прекрасно осознают всю опасность открытия подозрительных файлов или сайтов. Превентивные меры – это лучшее решение для предотвращения неприятных событий!

Почему стоит обратить внимание на периметр сети?

Обеспечивая борьбу с шифровальщиками и другими современными угрозами, необходимо предпринимать превентивные меры по различным направлениям. Да, наиболее эффективные меры (если исключить строгие запреты вообще на все, чтобы никто толком не мог работать) могут быть предприняты на уровне конечных устройств. Те же EDR-технологии показывают очень высокую эффективность в борьбе с шифровальщиками и новыми угрозами.

Но в силу того, что подавляющее большинство угроз проникают в корпоративную сеть из Интернета, то реализация определенных мер безопасности на периметре сети однозначно позволит фильтровать известные угрозы и усложнить «общение» шифровальщиков со своими внешними серверами управления. Тем более, что делать придется не так и много.

Пример защиты от шифровальщиков на периметре сети

В качестве примера рассмотрим решение Panda GateDefender – это UTM-решение для интегрированной и комплексной защиты периметра сети, которое предлагает следующие модули: антивирус, антиспам, контент-фильтрация, URL-фильтрация, прокси, файервол, IPS/IDS, VPN, Hotspot, контроль веб-приложений и многое другое. Данное решение поставляется в аппаратной, программной и виртуальной версии.

С помощью этого решения мы покажем ряд методов, которые позволяют перехватывать эти угрозы на периметре сети, а также минимизировать их активность, блокируя каналы, используемые злоумышленниками для управления вредоносными процессами и распространения инфекции.

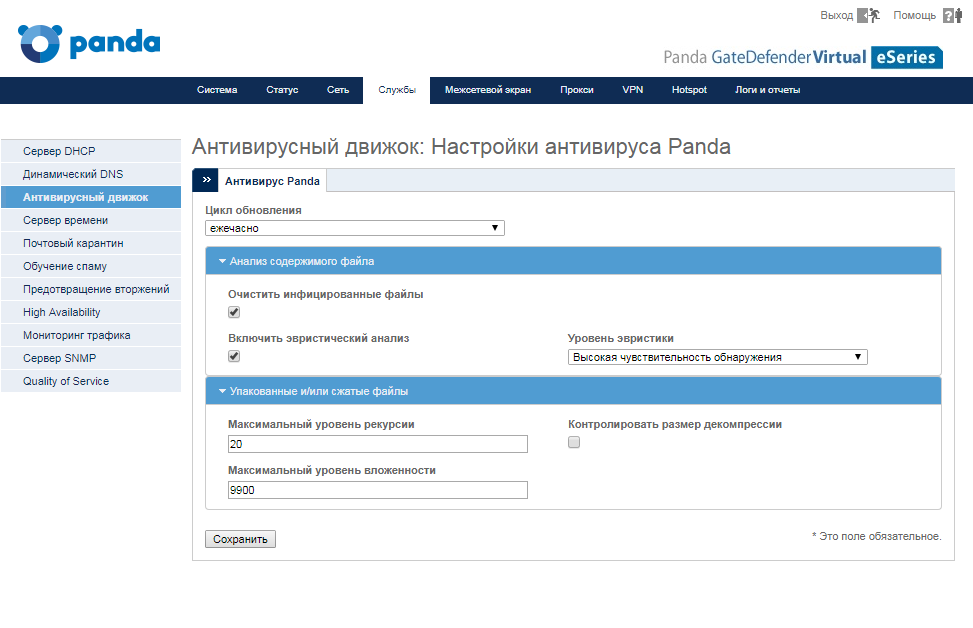

1. Используйте антивирус Panda

Panda GateDefender использует антивирусный движок Panda для фильтрации всех видов трафика. Он хранит свои сигнатуры в облаке, поэтому вы всегда будете использовать обновленные сигнатуры для идентификации и блокировки любых направлений заражений. Благодаря антивирусному движку Panda все проверки осуществляются в реальном времени с помощью самых «свежих» сигнатур и облачных баз знаний.

Чтобы включить антивирусный движок, в консоли управления Panda GateDefender перейдите к разделу Службы → Антивирусный движок, и на закладке Антивирус Panda настройте опции работы антивируса.

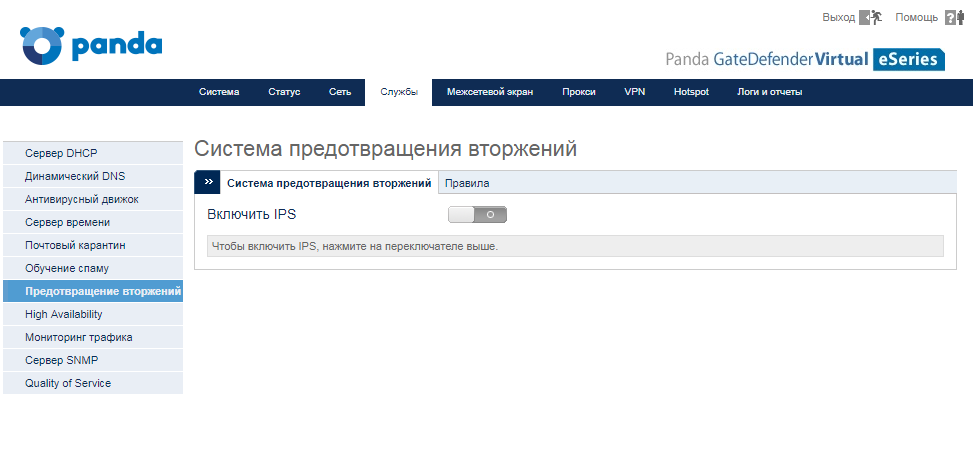

2. Используйте службу IPS

Система предотвращения вторжений (IPS) способна не только обнаруживать, но и блокировать трафик, генерируемый от шифровальщиков к своим серверам управления.

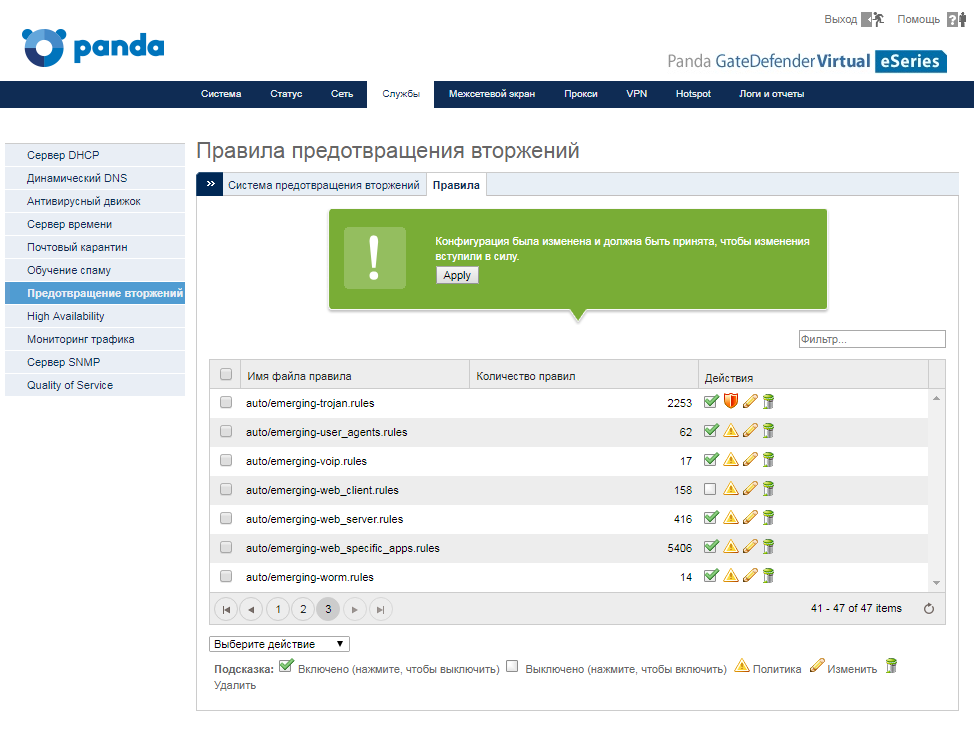

Чтобы включить защиту с помощью системы IPS, в консоли управления Panda GateDefender перейдите в раздел Службы → Предотвращение вторжений, где нажмите на переключатель Включить IPS, если он выключен.

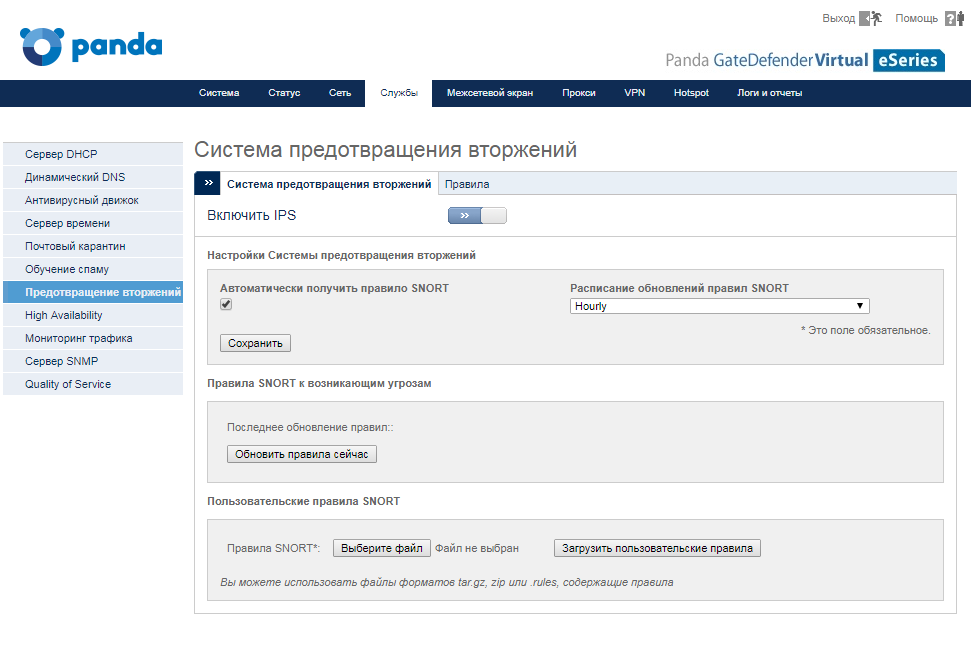

После включения данной службы на закладке Система предотвращения вторжений можно будет настроить дополнительные опции работы IPS.

Но нас в данном вопросе больше интересует следующая закладка Правила. Здесь на третьей странице найдите набор правил auto/emerging-trojans.rules.

У данного набора правил смените политику с предупреждения на активное применение, нажав на иконку с восклицательным знаком. После применения изменения иконка сменится на красный щит.

Теперь весь трафик, идентифицируемый с троянами, будет заблокирован. Вы также можете применить набор правил auto/emerging-tor.rules для дополнительной защиты.

3. Используйте файервол для исходящих соединений

Тот же CryptoLocker использует Torrents как вектор заражения, а TOR-соединения для взаимодействия со своими серверами управления C&C. Таким образом, еще один совет по повышению уровня безопасности – это заблокировать весь исходящий трафик, который использует эти два протокола.

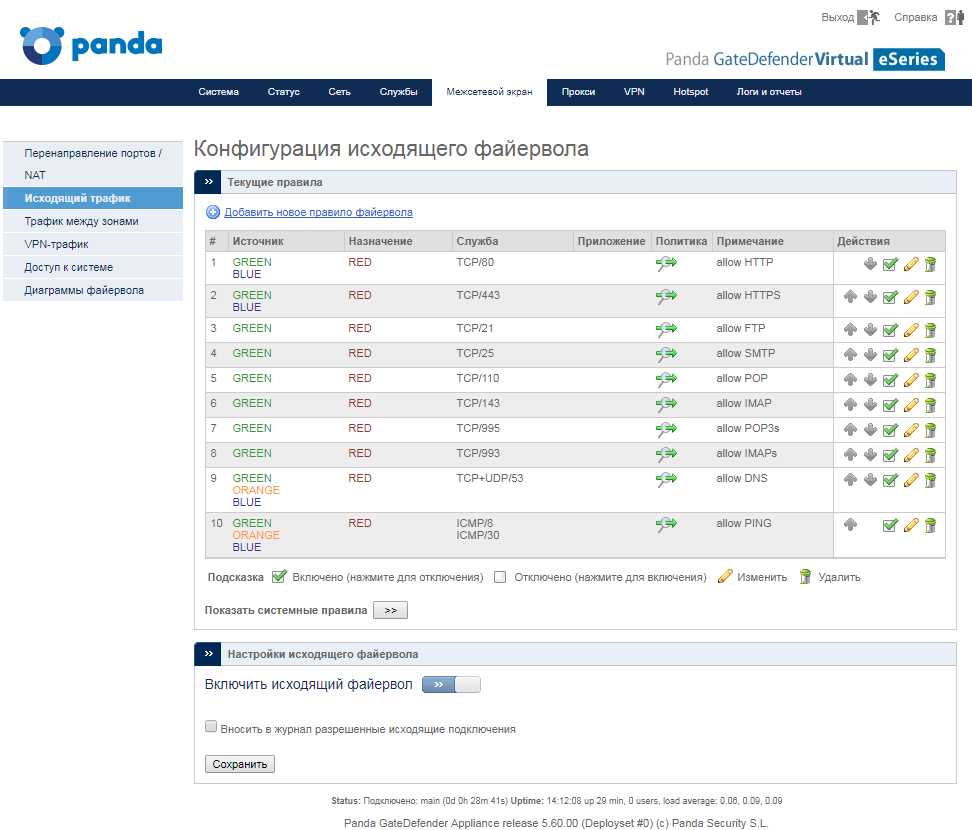

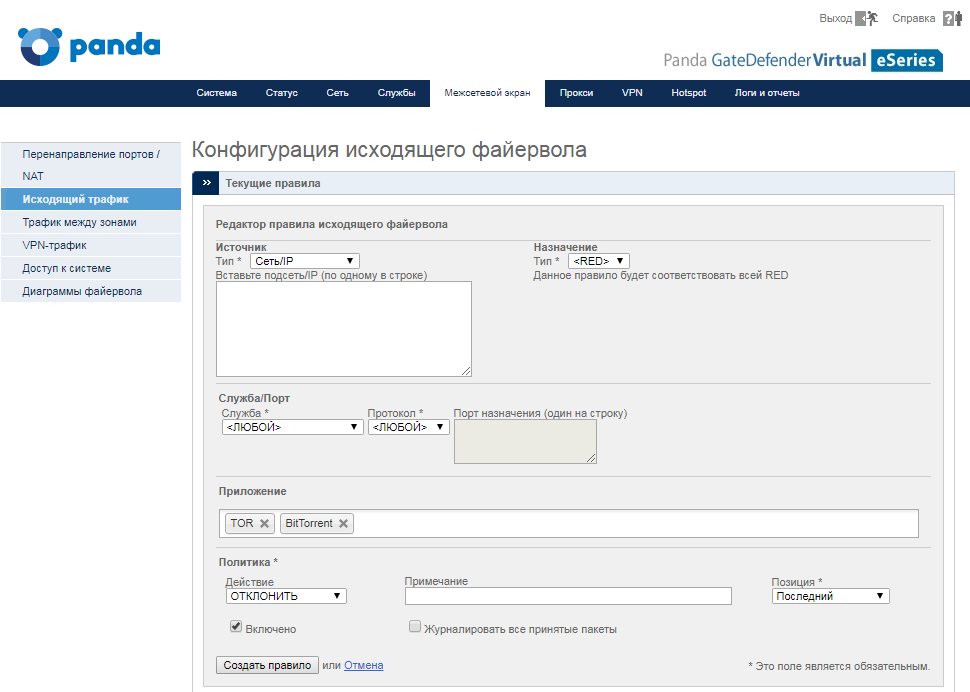

В консоли управления Panda GateDefender перейдите в раздел Межсетевой экран → Исходящий трафик.

Здесь создайте новое правило с политикой отклонить или запретить для блокировки этого исходящего трафика. При этом для обеспечения более высокого уровня защиты, добавьте все сети или зоны, которые находятся после Panda GateDefender, указав значение <ЛЮБОЙ> у опции Источник/Тип.

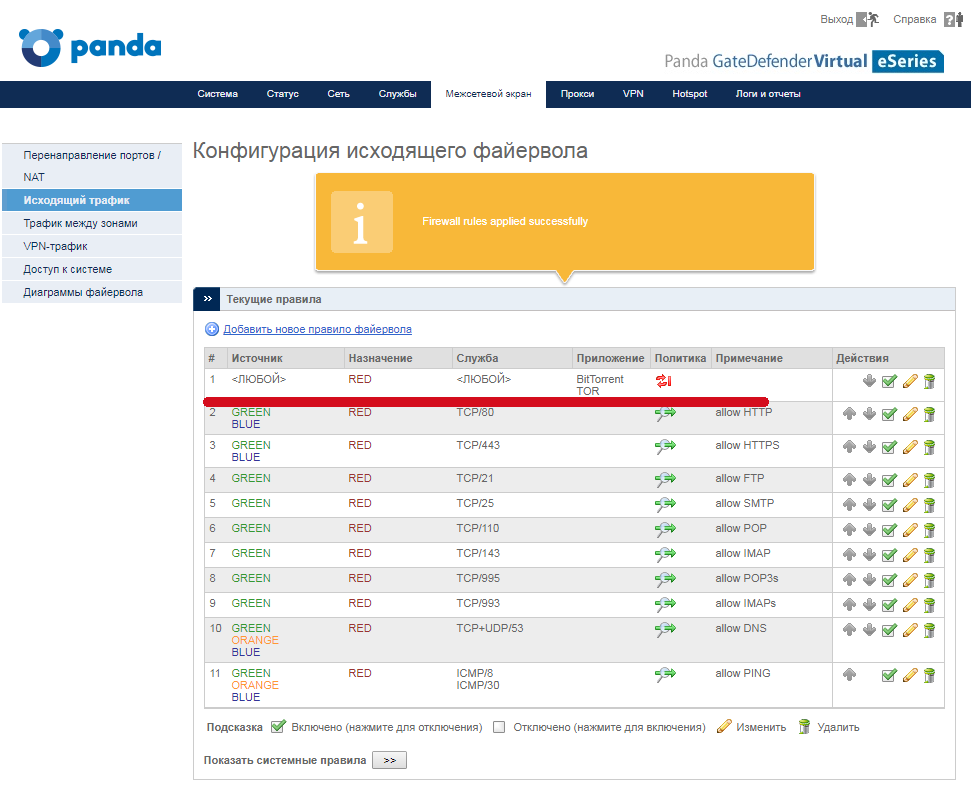

Кроме того, данное правило обязательно должно быть первым в списке правил, поэтому необходимо поставить соответствующее значение у опции Политика/Позиция.

В результате в списке правил вы увидите примерно следующее:

4. Используйте HTTP-прокси 1/2: Веб-фильтр

Укажите профиль в HTTP-прокси, который блокирует вредоносные URL’ы, которые могут распространять шифровальщиков.

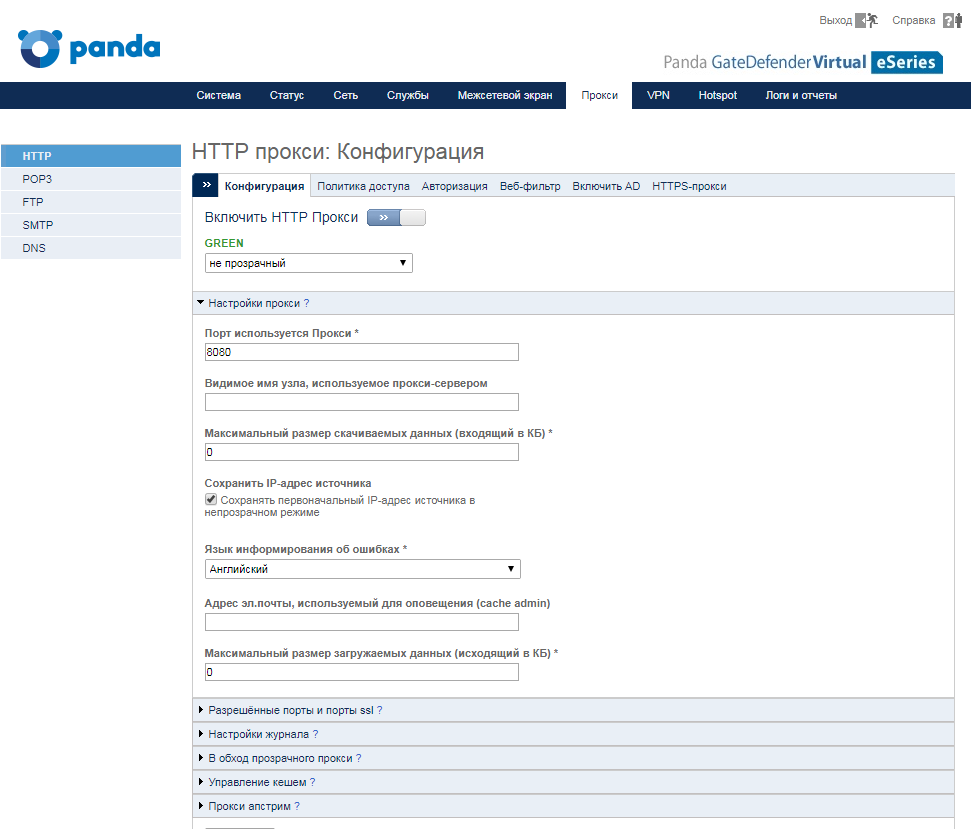

В консоли управления Panda GateDefender перейдите в раздел Прокси → HTTP.

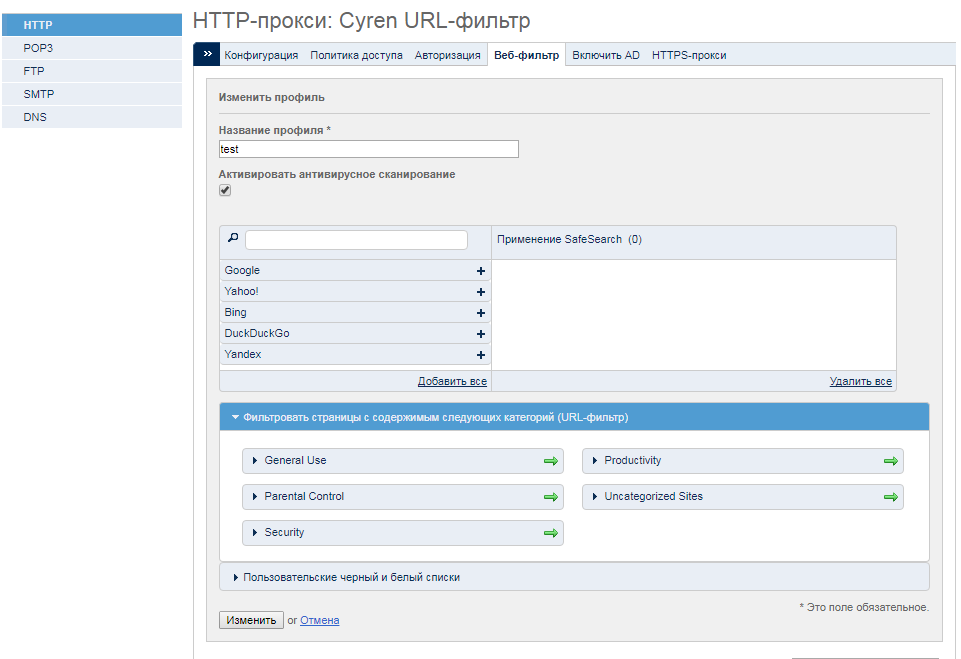

Здесь перейдите на закладку Веб-фильтр, где внесите изменения в существующий профиль или создайте новый.

В блоке для выбора фильтруемых категорий веб-сайтов у категории Security заблокируйте доступ к категориям Anonymizers, Botnets, Compromised, Malware, Network Errors, Parked Domains, Phishing & Fraud, Spam Sites.

Кстати, этот метод лучше использовать в сочетании со следующим методом.

5. Используйте HTTP-прокси 2/2: Антивирусная проверка HTTP

На этой же странице с опциями проверьте, что опция Активировать антивирусное сканирование включена. По умолчанию, она как раз и включена, а потому мы рекомендуем оставить ее включенной.

6. Включите HTTPS-прокси

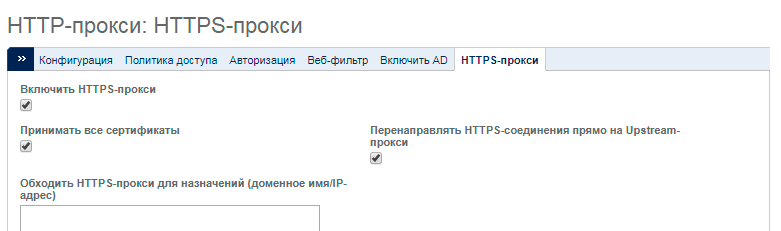

Для распространения заражения зачастую используются HTTPS-соединения. Таким образом, HTTPS-прокси может быть использован для перехвата соединений, разрешая только легитимные соединения с хорошо известными веб-сайтами.

Т.к. HTTPS-прокси работает только в паре с включенным HTTP-прокси, то предварительно проверьте, что последний включен в разделе Прокси → HTTP. После этого перейдите на закладку HTTPS-прокси и включите опцию Включить HTTPS-прокси.

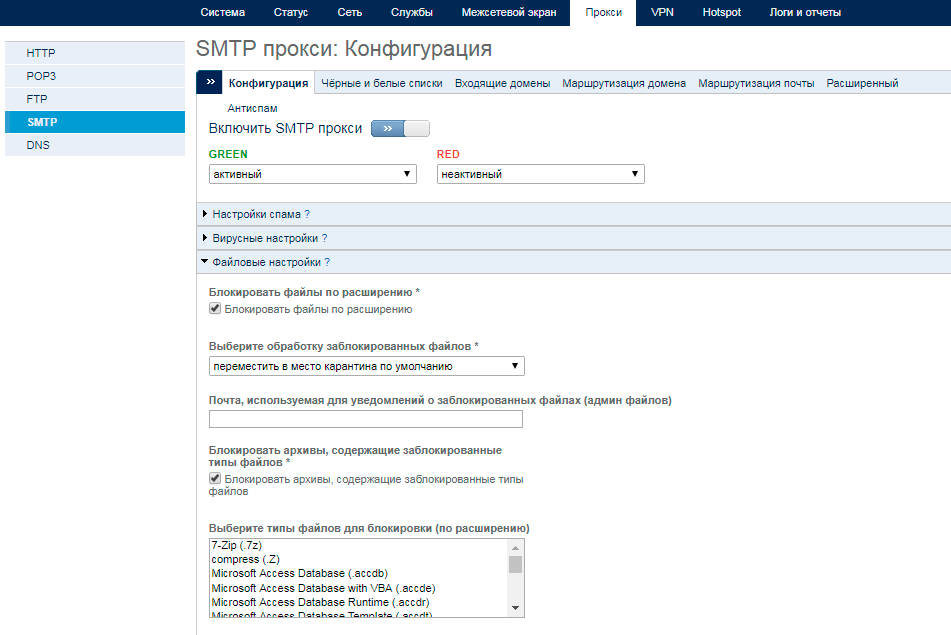

7. Включите SMTP-прокси 1/2: Антивирусная проверка

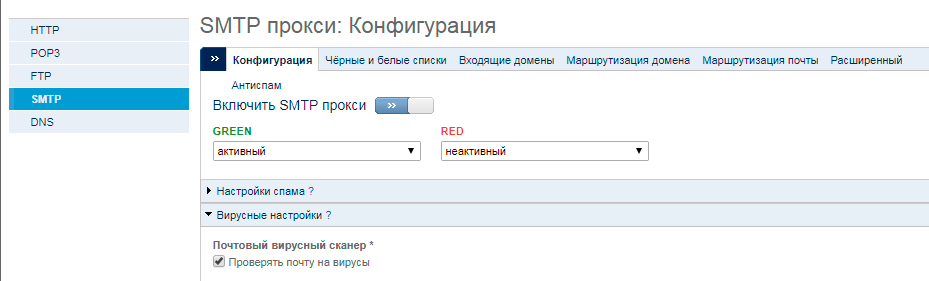

Зачастую шифровальщики распространяются через вложения в электронные письма, которые на первый взгляд могут показаться письмами от известных и легитимных отправителей, но на самом деле они содержат ложную ссылку или поддельное опасное вложение. В связи с этим рекомендуется активировать в SMTP-прокси антивирусную проверку.

В консоли управления Panda GateDefender перейдите в раздел Прокси → SMTP и включите SMTP-прокси. Затем в блоке Вирусные настройки включите опцию Проверять почту на вирусы, чтобы активировать антивирусный движок для почтового трафика.

Вы также можете настроить и то, что делать с письмами, которые будут помечаться как спам, а также ряд других опций.

После этого нажмите кнопку Сохранить для сохранения новой конфигурации, после чего в подтверждающем сообщении необходимо применить измененную конфигурацию, чтобы перезагрузить SMTP-прокси.

8. Включите SMTP-прокси 2/2: Расширения файлов и двойные расширения

Еще один способ доставки шифровальщиков в виде почтового вложения – это назвать вложенный файл с применением двойного расширения. (например, meeting.png.bat), в результате чего почтовый клиент показывает только первое расширение (meeting.png), в силу чего пользователь думает, что получил файл с картинкой. Дважды кликнув на этом файле, пользователь не увидит никакого изображения, но при этом без разрешения пользователя запустится bat-файл. Так что еще одна хорошая рекомендация – это блокировка потенциально опасных расширений файлов и запрет на передачу почтовых вложений с двойным расширением.

Для настройки в консоли управления Panda GateDefender перейдите в раздел Прокси -> SMTP и включите SMTP-прокси (если он был выключен).

Затем в блоке Файловые настройки включите опцию Блокировать файлы по расширению, чтобы активировать систему проверки почтовых вложений.

После этого в списке для выбора типов файлов для блокировки по расширению выберите все расширения, которые должны блокироваться SMTP-прокси, а также включите опцию для блокировки файлов с двойным расширением и выберите соответствующие значения в появившемся выпадающем меню.

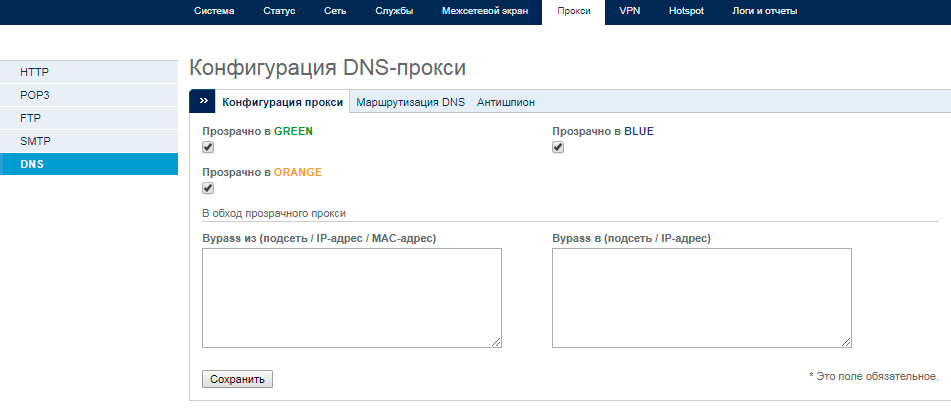

9. Включите DNS-прокси

Когда CryptoLocker или другие шифровальщики запускаются, то они попытаются изменить настройки DNSна зараженной машине, чтобы иметь возможность связываться со своими серверами управления для корректной работы. Такого развития событий можно избежать, включив DNS-прокси в решении Panda GateDefender. В этом случае все DNS-запросы от устройства, которое расположено за решением Panda GateDefender, будут всегда перехватываться им, блокируя любую возможность для шифровальщиков связаться со своим сервером управления.

Для этого перейдите в раздел Прокси → DNS.

Кстати, на закладке Антишпион есть смысл поставить ежедневные обновления, чтобы блокировать известные вредоносные домены.

Заключение

В результате вышеуказанных несложных действий вы сможете настроить защиту периметра сети от шифровальщиков, попытавшись заблокировать их проникновение в корпоративную сеть из Интернета, а также усложнив им возможность взаимодействия со своими серверами управления. Такие превентивные меры позволят значительно сократить риск заражения, а также смогут минимизировать возможные последствия после запуска шифровальщиков в корпоративной сети.

Более подробная информация о Panda GateDefender

Также Вы можете заказать бесплатную версию Panda GateDefender сроком на 1 месяц, отправив заявку на адрес sales@rus.pandasecurity.com.

Подробности октября 12, 2017 Просмотров: 14706

Использование шифрования — один из лучших способов сохранить ваши наиболее важные файлы и папки конфиденциальными и безопасными.

Вы можете использовать либо бесплатную, либо платную утилиту, чтобы выполнить эту работу. Однако, если вы не хотите иметь дело со сторонними приложениями, у Microsoft есть своя программа для шифрования. Windows 10 включает встроенные технологии шифрования, такие как BitLocker и Encrypting File System (EFS).

Примечание. Microsoft включила EFS, начиная с версии XP Pro. Home версия Windows, не поддерживает ее. EFS доступен для выпусков Windows 10 Pro , Enterprise и Education. Кроме того, как только файл будет зашифрован с использованием EFS, он может быть доступен только пользователю, который зашифровал файл. Если вы используете общий ПК, другие пользователи могут видеть ваши зашифрованные файлы, но не смогут их открыть.

Шифрование файлов и папок в Windows 10 с использованием EFS

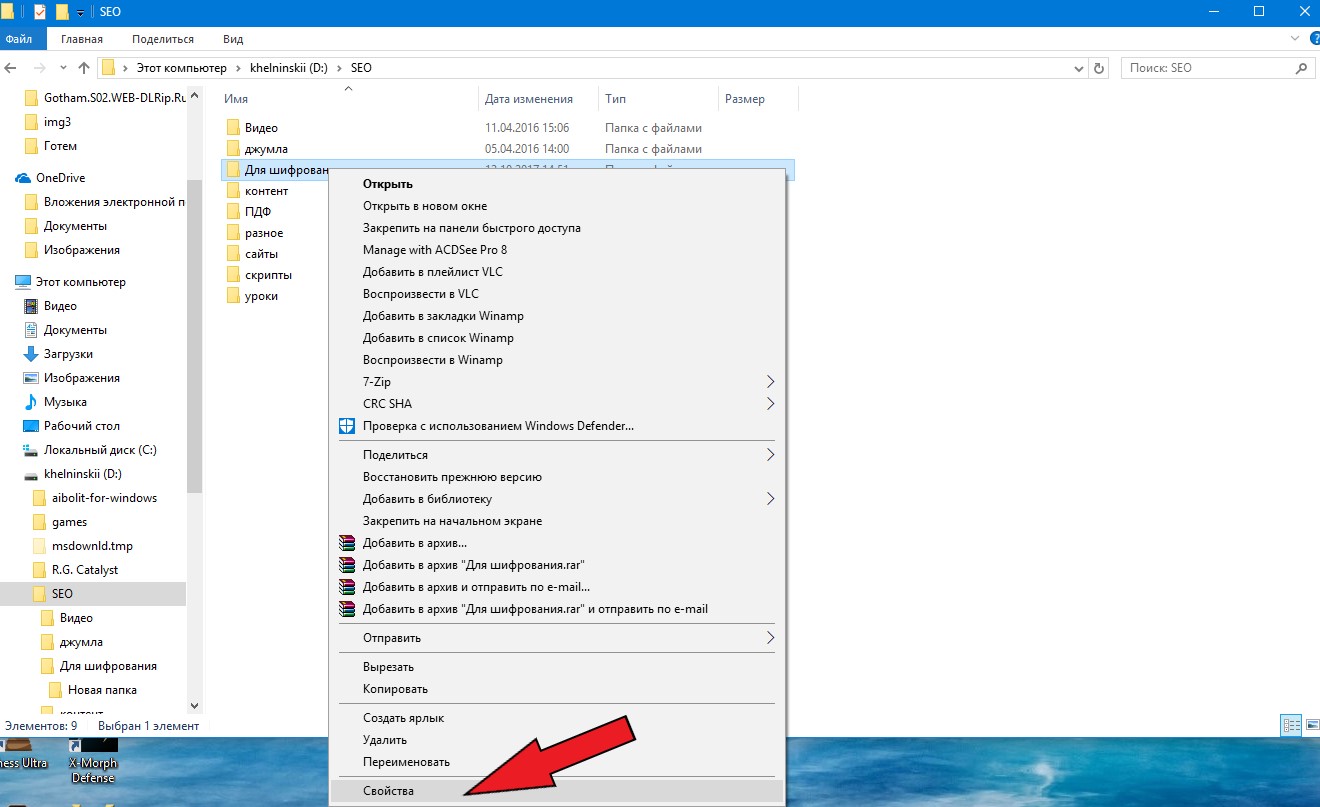

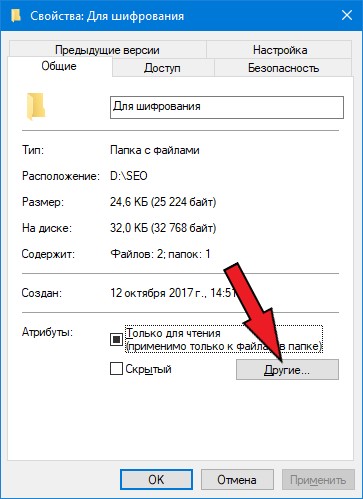

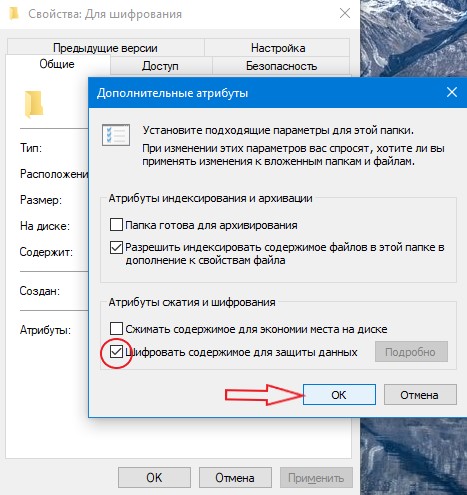

Откройте проводник и щелкните правой кнопкой мыши по файлу или папке, которую вы хотите зашифровать, и выберите «Свойства». В этом примере я буду использовать папку, содержащую подпапки и отдельные файлы.

В окне «Свойства» на вкладке «Общие» нажмите кнопку «Другие» или «Дополнительно».

Затем установите флажок «Шифровать содержимое для защиты данных» в разделе «Атрибуты сжатия и шифрования» и нажмите «ОК».

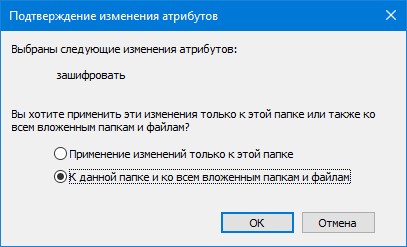

Нажмите «ОК» еще раз, и Windows попросит вас подтвердить, хотите ли вы шифровать одну папку или папку, подпапки и файлы. Как только вы сделаете свой выбор, нажмите «ОК».

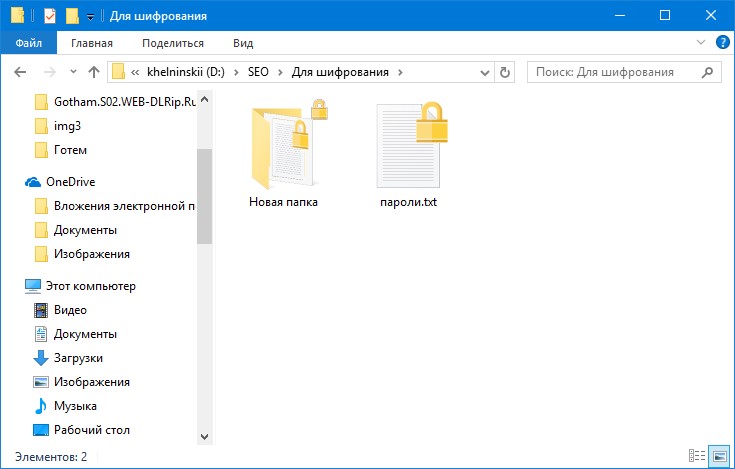

Вот и все. Вы заметите, что все ваши зашифрованные файлы будут отображать небольшой значок замка в правом верхнем углу значка.

Резервное копирование ключа шифрования EFS

Зашифрованные файлы и папки можно получить только с помощью учетных данных Windows. Однако ключ, используемый для разблокировки зашифрованных данных, хранится на вашем локальном диске, и очень важно создать резервную копию этого сертификата ключа шифрования. Если произойдет сбой и диск будет поврежден, вы должны иметь резервную копию.

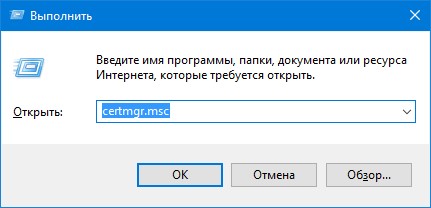

Используйте комбинацию клавиш Windows Key + R, чтобы открыть окно «Выполнить» и введите: certmgr.msc и нажмите «Ввод» или нажмите «ОК».

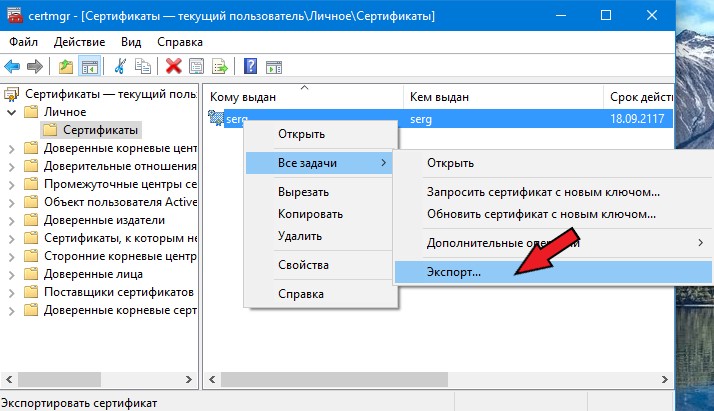

В правой панели перейдите в Личные> Сертификаты и выберите все сертификаты для Шифрованной файловой системы, которые перечислены в столбце «Целевые цели». Щелкните правой кнопкой мыши сертификат (ы) и выберите «Все задачи> Экспорт» .

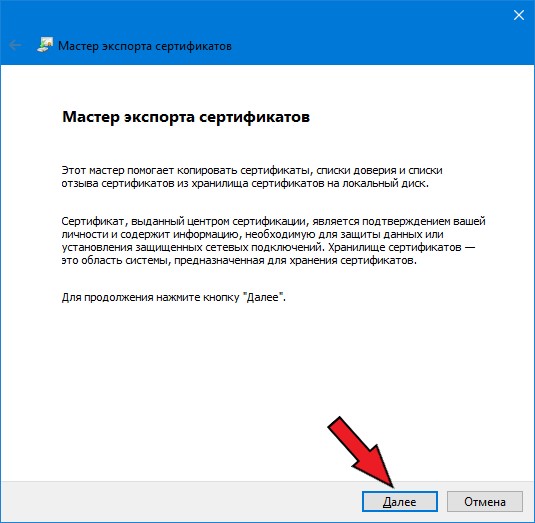

Откроется мастер экспорта сертификатов — нажмите «Далее».

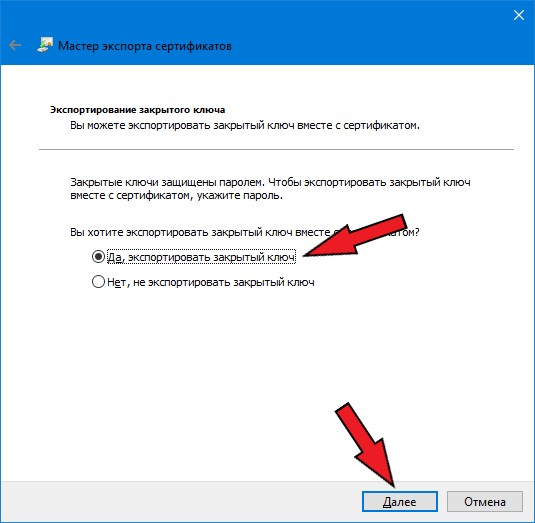

Затем выберите переключатель рядом с «Да», экспортируйте закрытый ключ и нажмите «Далее».

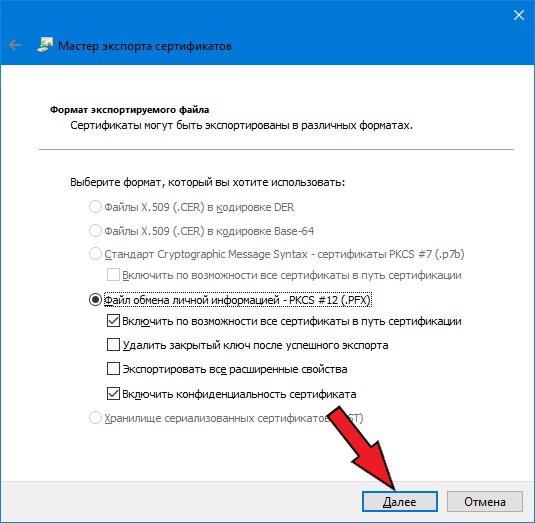

На следующем экране вы можете просто оставить выбранные по умолчанию параметры формата экспорта файлов так, как они есть, и нажать «Далее».

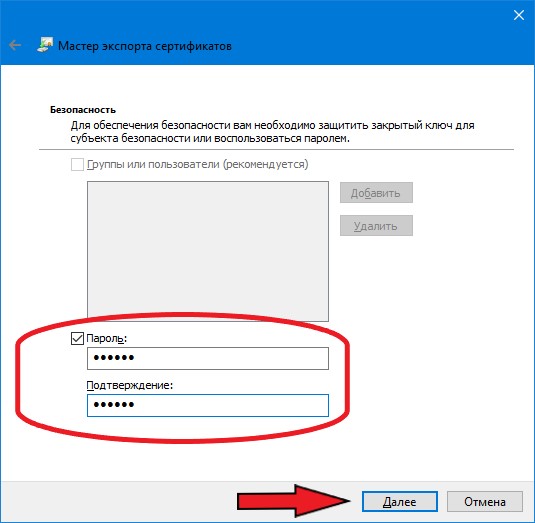

Вам будет предложено ввести защищенный пароль или кодовую фразу, которая понадобится для последующего импорта ключа EFS. Убедитесь, что это то, что вы запомните, поскольку оно не может быть восстановлено.

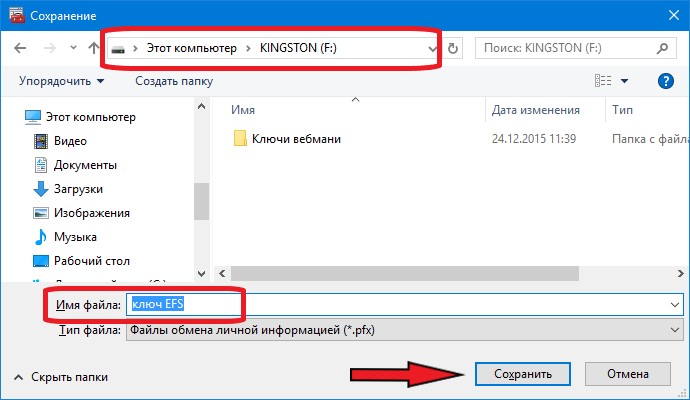

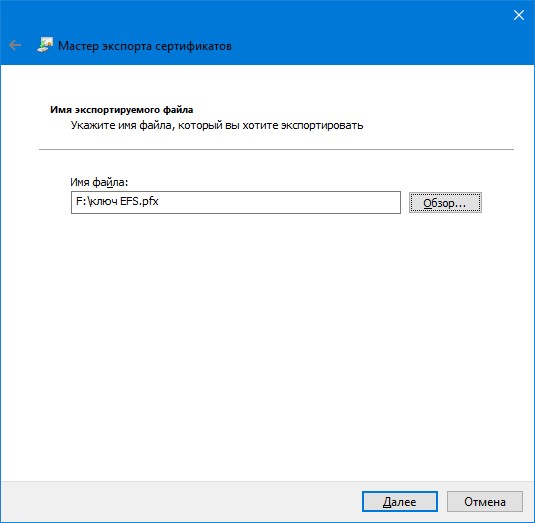

Перейдите к месту, где вы хотите безопасно хранить резервную копию, и введите имя файла для него и нажмите «Сохранить».

Если имя и путь выглядят правильно, нажмите «Далее». В приведенном ниже примере я сохраняю его на флеш-накопителе USB, но вы можете экспортировать его на внешний жесткий диск, NAS, сетевое хранилище или все, что лучше всего подходит для вас (просто убедитесь, что оно безопасно).

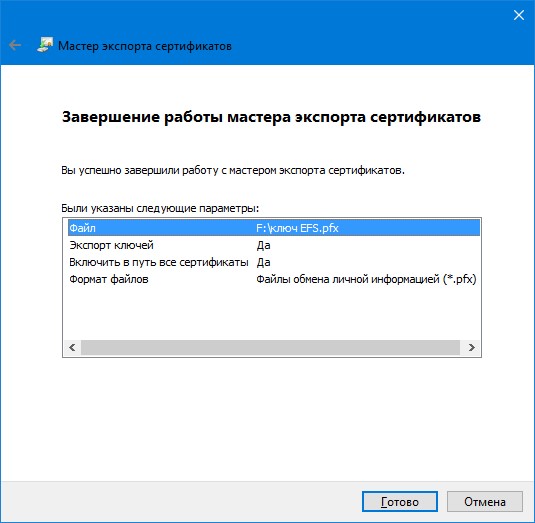

Затем нажмите «Готово». Вы завершили экспорт сертификатов, и ключ EFS находится в сохранности, если вам нужно использовать его позже для доступа к зашифрованным файлам или папкам.

Подведение итогов

Важно отметить, что EFS не так безопасна, как другие методы шифрования, такие как BitLocker от Microsoft. Это связано с тем, что ключ, используемый для разблокировки зашифрованных данных, хранится на вашем локальном диске, поэтому вы должны создать резервную копию ключа шифрования EFS.

Также есть вероятность, что данные могут просочиться во временный файл, поскольку весь диск не зашифрован. Тем не менее, EFS является быстрым и легким решением, и, если у вас нет файлов, содержащих планы мирового господства, это вполне безопасно для домашних пользователей, которые хотят защитить личные фотографии и другие важные документы.

10 способов спастись от программ-вымогателей

Одной из самых опасных угроз в современном кибермире являются трояны-вымогатели. Попав в систему, эти программы по-тихому шифруют файлы пользователя — документы, видеозаписи и фотографии. Все процессы проходят в фоновом режиме, чтобы жертва не смогла обнаружить, что происходит.

Закончив свое мерзкое дело, троян выводит на экран сообщение, в котором рассказывает пользователю что-то вроде «ваши файлы зашифрованы, если хотите их вернуть, отправьте кругленькую сумму на этот счет». Платить придется в биткойнах. Так как часто жертвами программ-вымогателей становятся неопытные пользователи, помимо сбора денег им еще придется разобраться, где и как эти самые биткойны можно купить.

Платить нельзя, не платить: как мы вернули файлы десяткам тысяч жертв программ-вымогателей https://t.co/uKQJ2h9zPG pic.twitter.com/FiZvoM1IzM

— Kaspersky Lab (@Kaspersky_ru) October 30, 2015

Этот метод мошенничества отличается особенно злой иронией: все файлы остаются у пользователя, только открыть их не получается — они надежно зашифрованы. Очень обидно.

«Вылечить» данные без ключа практически невозможно, новейшие версии вымогателей используют очень стойкое шифрование, а ключи хранят там, где до них не доберешься. Поэтому легче предотвратить заражение системы, чем иметь дело с последствиями.

Наш эксперт об эпидемии программ-вымогателей и о том, почему эта проблема касается всех: https://t.co/j2Ln1R3jQg pic.twitter.com/biiui40a0q

— Kaspersky Lab (@Kaspersky_ru) July 17, 2015

10 советов по борьбе с вирусами-шифровальщиками.

- Регулярно делайте резервные копии всех важных файлов. Желательно, чтобы у вас было два бэкапа: один в облаке, например в Dropbox, Google Drive и других специализированных сервисах. А другой на сменном носителе (съемный жесткий диск, большая флешка, запасной ноутбук).

Для этого устройства установите ограниченные права доступа только на чтение и запись, без возможностей удаления или перезаписи. Резервные копии пригодятся вам и в других случаях — если вы случайно удалите важный файл или при поломке основного жесткого диска.

Резервные копии: надежно и без хлопот https://t.co/SsAKMtXeeq #crystal

— Kaspersky Lab (@Kaspersky_ru) April 9, 2013

- Регулярно проверяйте, в порядке ли сделанные бэкапы. Система бэкапов — это тоже программа. Она может поломаться и скопировать данные с ошибками.

- Преступники часто создают фальшивые письма, похожие на сообщения от интернет-магазинов или банков, чтобы распространять вредоносное ПО, — это называется «фишинг». Так что настройте спам-фильтр в почте и никогда не открывайте вложения к письмам, отправленным незнакомыми людьми.

10 советов как защититься от фишинга. Здесь же можно узнать что такое фишинг 😉 https://t.co/dDgEE3aHzV

— Евгений Касперский (@e_kaspersky_ru) November 13, 2015

- Не доверяйте никому. Такой вирус могут прислать со взломанного аккаунта вашего друга в Skype или «ВКонтакте», товарища по онлайн-играм или даже коллеги с работы.

Троянцы-шифровальщики переключились с офисных работников и бухгалтеров на геймеров: https://t.co/bVrlKT4Hcb pic.twitter.com/85tUvUzDO4

— Kaspersky Lab (@Kaspersky_ru) March 25, 2015

- Включите функцию «Показывать расширения файлов» в настройках. Так вам будет легче разобраться, какой файл является опасным. Трояны — это программы, значит, опасаться нужно в первую очередь подозрительных файлов с расширениями «exe», «vbs» и «scr». Но расслабляться нельзя в любом случае, так как многие другие файлы тоже могут быть опасными. Мошенники часто ставят несколько расширений подряд, чтобы замаскировать вирус под видео, фото или документ, например: hot-chics.avi.exe или report.doc.scr.

10 способов спастись от программ-вымогателей #безопасность #вирусы #ransomware

Tweet

- Регулярно устанавливайте обновления для вашей ОС, браузера, антивируса и другого ПО. Преступники используют «дыры» в программном обеспечении, чтобы заразить устройства пользователей.

- Установите надежный антивирус, который умеет бороться с троянами-вымогателями. Мы можем предложить Kaspersky Internet Security, который в большинстве случаев просто не даст вирусам попасть к вам в систему, а если это произойдет, защитит важные файлы с помощью специальной функции.

Вирусы-вымогатели приносят своим создателям серьезный доход, даже если платит лишь 1% жертв: https://t.co/BReZ0s36Rw

— Kaspersky Lab (@Kaspersky_ru) December 15, 2014

- Если вам кажется, что вы обнаружили какой-то подозрительный процесс, отключите компьютер от Интернета. Если троян-вымогатель не успеет стереть ключ шифрования на вашем компьютере, то есть шанс восстановить файлы. Правда, новейшие версии этой заразы используют заранее заданный ключ, так что с ними этот совет не сработает.

- Если вы уже попались, то не платите выкуп, если в этом нет серьезной необходимости. Помните: каждый денежный перевод — это вливание в преступный бизнес, который будет развиваться и дальше, до тех пор, пока поступают деньги.

Обновили наш крутой дешифратор. Coinvault и Bitcryptor побеждены, пользуйтесь наздоровье: https://t.co/e7Q6LaYUTb pic.twitter.com/Y2HqGGglWL

— Kaspersky Lab (@Kaspersky_ru) October 29, 2015

- Еще один совет для уже заразившихся: проверьте — возможно, вам повезло, и вам попался один из старых шифровальщиков. Раньше вымогатели были далеко не такими продвинутыми, как сейчас, зашифрованные ими файлы сравнительно несложно восстановить.

Кроме того, полиция и специалисты по кибербезопасности (в том числе «Лаборатория Касперского») периодически ловят преступников и выкладывают инструменты для восстановления файлов в Сеть. Стоит проверить, можно ли вернуть свои файлы абсолютно бесплатно. Для этого посетите noransom.kaspersky.com.

Доброго времени суток, дорогие друзья, знакомые, читатели и прочие личности. Мы с Вами уже писали про эпичный и самый лучший в мире Акронис для создания бекапов. Сегодня расскажем про одну из бесплатных его составляющих.

Acronis Ransomware Protection — иконка статьи» />

Эта замечательная радость позволяет Вам защититься от программ-вымогателей – главной угрозы современного цифрового мира. Защитите свои данные от зловредных программ таких как Petya, WannaCry и Osiris. Быстро и просто.

Поехали.

Acronis Ransomware Protection загрузка и установка

Скачать (внизу Acronis Ransomware Protection).

Установка проста до невозможности и говорить мы о ней не будем.

Как работает?

Acronis Ransomware Protection постоянно мониторит изменения файлов на компьютере и изучает закономерности. Поведения некоторых приложений может быть стандартным и ожидаемым. Поведение других приложений может сигнализировать об агрессивных действиях в отношении данных. Технология Acronis наблюдает за этими действиями и сравнивает их с вредоносными моделями поведения. Такой подход может быть эффективным для выявления атак с использованием программ-вымогателей, даже если они в данный момент еще не известны.

Живет в виде значка в трее, который выглядит так:

По клику правой кнопки мышки и выбору функции открыть параметры, собственно, открывает окно с этими самыми параметрами (у меня, как владельца True Image Home она выглядит чуть иначе и зовется как служба Active Protection):

Позволяет смотреть активность, управлять процессами, делать исключениями и всё такое прочее. Живет в составе самой Acronis, например, той же True Image Home. Каких-то особых настроек не требует.

>Послесловие

Такая вот полезная штучка, спасает кстати не только от шифровальщиков, но и всяких там майнеров-шмайнеров и прочих ужасов жизни. Великолепная вещь, рекомендую.

Защита от шифровальщиков. Пошаговое руководство по защите от вирусов

Первое место в конкурсе «Дорогая редакция» занял Антон Севостьянов с актуальным руководством по защите от шифровальщиков. Антон работает системным администратором и обучает пользователей информационным технологиям. Больше видеоуроков можно найти на его сайте.

Сегодня вирусы-шифровальщики стали популярным инструментом киберпреступников. С их помощью злоумышленники вымогают деньги у компаний и обычных пользователей. За разблокировку личных файлов пользователи могут отдать десятки тысяч рублей, а владельцы бизнеса — миллионы (например, если заблокированной окажется база 1С).

В руководстве я предлагаю несколько способов защиты от шифровальщиков, которые помогут максимально обезопасить ваши данные.

Антивирусная защита

Среди всех средств защиты на первом месте стоит антивирус (я пользуюсь ESET NOD32). Вирусные базы данных автоматически обновляются несколько раз в день без участия пользователя, но нужно следить и за актуальностью самой программы. Помимо обновления антивирусных баз разработчики регулярно добавляют в свои продукты современные средства защиты от вирусов.

Одним из таких средств является облачный сервис ESET LiveGrid®, который может блокировать вирус раньше, чем он будет занесен в антивирусную базу. Система ESET «на лету» анализирует информацию о подозрительной программе и определяет ее репутацию. В случае возникновения подозрений на вирус все процессы программы будут заблокированы.

Проверить, включена ли функция ESET LiveGrid® можно следующим образом: ESET NOD32 — Дополнительные настройки — Служебные программы — ESET LiveGrid® — Включить систему репутации ESET LiveGrid®.

Оценить эффективность ESET LiveGrid® можно на сайте, предназначенном для тестирования работы любых антивирусных продуктов. Переходим по ссылке Security Features Check (Проверка функций защиты) — Feature Settings Check for Desktop Solutions (Проверка функций защиты для персональных компьютеров) или Feature Settings Check for Android based Solutions (Проверка функций защиты для устройств на Android) — Test if your cloud protection is enabled (Проверить, включена ли у вас облачная защита). Далее нам предлагается скачать тестовый файл, и, если антивирус среагировал на него, — защита активна, если нет — нужно разбираться, в чем дело.

Обновление операционной системы и программных продуктов

Злоумышленники часто используют известные уязвимости в программном обеспечении в надежде на то, что пользователи еще не успели установить последние обновления. В первую очередь это касается операционной системы Windows, поэтому следует проверить и, при необходимости, активировать автоматические обновления ОС (Пуск — Панель управления — Центр обновления Windows — Настройка параметров — Выбираем способ загрузки и установки обновлений).

Отключение службы шифрования

В Windows предусмотрена специальная служба шифрования данных; если не пользуетесь ей регулярно, лучше ее отключить — некоторые модификации шифровальщиков могут использовать эту функцию в своих целях. Для отключения службы шифрования нужно выполнить следующие действия: Пуск — Панель управления — Администрирование — Службы — Шифрованная файловая система (EFS) и перезагрузить систему.

Обратите внимание, что если вы применяли шифрование для защиты каких-либо файлов или папок , то следует снять галочки в соответствующих чекбоксах (ПКМ — Свойства — Атрибуты — Дополнительно — Шифровать содержимое для защиты данных). Иначе после отключения службы шифрования, вы не сможете получить доступ к этим файлам. Узнать, какие файлы были зашифрованы, очень просто — они будут выделены зеленым цветом.

Ограниченное использование программ

Для повышения уровня безопасности можно заблокировать запуск любых программ, которые не соответствуют заданным нами требованиям. По умолчанию такие настройки установлены только для папок Windows и Program Files.

Настроить локальную групповую политику можно так: Выполнить — gpedit — Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Политики ограниченного использования программ — ПКМ — Создать политику ограниченного использования программ.

Давайте создадим правило, запрещающее запуск программ из каких-либо мест за исключением разрешенных (Дополнительные правила — ПКМ — Создать правило для пути — Путь: *, т.е. любой путь — Уровень безопасности: Запрещено).

В окне «Назначенные типы файлов» указаны расширения, которые будут блокироваться при попытке запуска. Советую добавить сюда расширение .js — java script и удалить .ink, чтобы можно было запускать программы с помощью ярлыков.

На эффективную настройку может уйти определенное время, но результат определенно этого стоит.

Использование учетной записи обычного пользователя

Работать с учетной записи администратора не рекомендуется даже продвинутым пользователям. Ограничение прав учетной записи позволит минимизировать урон при случайном заражении (Включить учетную запись администратора — Задать пароль — Лишить текущего пользователя административных прав — Добавить в группу пользователи).

Для выполнения действий с правами администратора в Windows предусмотрен специальный инструмент — «Контроль учетных записей», который запросит пароль для выполнения той или иной операции. Проверить настройки можно здесь: Пуск — Панель управления — Учетные записи пользователей — Изменение параметров контроля учетных записей — По умолчанию — Уведомлять только при попытках внести изменения в компьютер.

Контрольные точки восстановления системы

Иногда вирусам все равно удается преодолеть все уровни защиты. В этом случае у вас должна быть возможность откатиться на раннее состояние системы. Настроить автоматическое создание контрольных точек можно так: Мой компьютер — ПКМ — Свойства — Защита системы — Параметры защиты.

По умолчанию при установке операционной системы защита включена только для системного диска, однако шифровальщик затронет содержимое всех разделов на вашем ПК. Для восстановления файлов стандартными средствами или программой Shadow Explorer следует включить защиту для всех дисков. Контрольные точки займут некоторый объем памяти, однако они могут спасти ваши данные в случае заражения.

Резервное копирование

Я настоятельно рекомендую регулярно делать резервные копии самой важной информации. Эта мера поможет не только защититься от вирусов, но послужит страховкой на случай выхода жесткого диска из строя. Обязательно делайте копии данных и сохраняйте их на внешних носителях или в облачных хранилищах.

Надеюсь, руководство будет для вас полезным и поможет защитить личне данные (и деньги!) от злоумышленников.

Севостьянов Антон

победитель конкурса «Дорогая редакция»